1. サイバー攻撃者の視点で考えるとはどういうことか?

11月中旬は「ボジョレー・ヌーヴォー」の解禁が話題になる。ボジョレーとは、フランスのブルゴーニュ地方の南に位置するボジョレー地区のことで、ヌーヴォーとは、フランス語で「新しい(Nouveau)」を意味する。つまり「フランスのボジョレー地区でその年に収穫されたブドウを使ったフレッシュな新酒(ワイン)」ということだ。ボジョレー・ヌーヴォーの日本の輸入量は、実は世界でもトップクラスだそうだ。僕は流行に弱いので、必ず購入している(笑)。

さて、今回のコラムのテーマはサイバーセキュリティ対策だ。対策の際に、よく「攻撃者視点で考える」という言葉が出てくるが、この「攻撃者」が考えている行動とはいったい何なのか。僕なりの考えを紹介していきたい。

2. 「攻撃者」は、どのように攻撃対象を見定めるのか

前職NHKのSOC運用では、攻撃者の目的や、攻撃する時期、計画内容を知っておくことで、対策の精度を上げたり、効果的な運用ができたりするものとして、脅威(スレット)インテリジェンス(Threat Intelligence)に関心を持っていた。頭文字をとってTIとも言う。

検討は2013年の頃で、APT攻撃(Advanced Persistent Threat攻撃)が話題となっていた年だ。APT攻撃とは、特定の組織や個人を狙った、高度で持続的なサイバー攻撃のことである。APT攻撃の特徴は、長期間にわたって継続的に行われ、検知や防御が非常に難しいことが挙げられる。最近はAPT攻撃という言葉はあまり聞かなくなったが、当時のサイバー空間では脅威レベルとしては最高のものだった。APT攻撃への対策方法の中でも「攻撃者の視点で対策を考え、狙いを見定めること」は有効な手段であった。

当時は、TI製品のセミナーが多く開催されていたように思う。セミナーだけでなくPOCを行う機会もあったが、脅威情報をどう扱えば有効な対策につながるのか、利用者側の対応がなかなか定まっていなかった。脅威情報が最新のものか、過去のものかの判断も難しく仕分け自体が困難な印象があった。

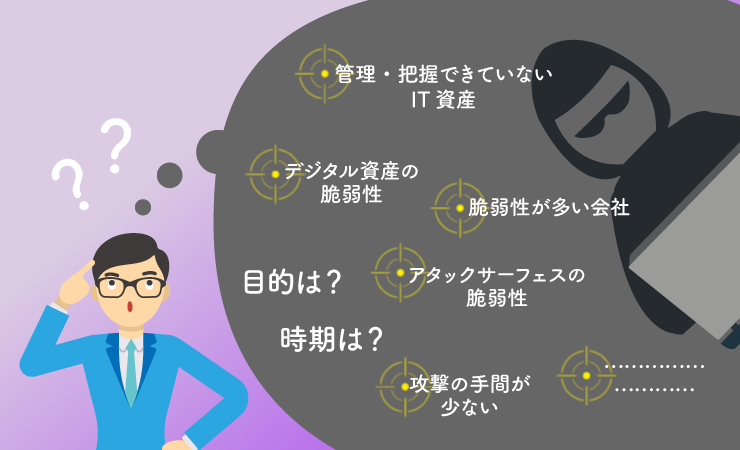

さて、現在の状況に話題を戻すが、最近の私の主な仕事はサプライチェーン攻撃対策である。親会社のセキュリティ対策に合わせて、関連するグループ会社の対策を考えている。サイバー攻撃者の視点で考えると、決して手あたり次第に攻撃を行っているわけではなく、その会社の重要な資産やインターネットにつながる脆弱な箇所を探すことから始める。

対策の1つである脆弱性診断は、内部システムや既存の脆弱性に焦点を当てるものである。しかしながら最も危険な場所は、サイバー攻撃を受けるおそれのあるインターネットに接続されたPCやサーバ、ソフトウェアのバグや脆弱性など、管理・把握できていないIT資産にある。

3. 攻撃者は脆弱性の多い会社を効率的に狙う

近年の業務スタイルだが、リモートワークやリモート会議、企業間の情報交換などネットワーク化が進んでおり、ある意味DXによってすべてがセキュリティの脅威とつながっている状況だ。攻撃者も当然IT化に追従する形でデジタル化が進んでいるだろう。

彼らはセキュリティ対策に資金や人材を投入できる企業と、そうではない企業の区別を行い、攻撃しやすい箇所から狙うように効率化が進んできている。攻撃するにしても脆弱性の多い会社の方が悪用しやすいということであり、そのような会社を優先的に探している。

さらに攻撃用のツールや脆弱性に関する情報が流通し、それがビジネス化されている。データ自体を盗むだけではなく、脅迫するなど悪質な手口につながるような手引き(マニュアル、講習)などが売買されており、ランサムウェアに関しては、RaaS(ランサム・アズア・サービス)などのマーケットがダークWeb上で広まっている。

4. 攻撃者は、脆弱性を見つけるプロ

サイバーセキュリティのSOC業務に2011年から携わり、現在でもサプライチェーン対策アドバイザー、国の重要インフラに関するアドバイザーの仕事に従事している筆者の目から見ても、攻撃者の手法はかなり効率化されていて「プロ化」していると言える。

これまでのサイバー攻撃の初期侵入の経路は、マクロを実装したオフィス文書をメールで送信し、メールの受信者がそのオフィス文書を開封してマクロの実行を許可すると、マルウェアをダウンロードして感染、その後はラテラルムーブメント(ネットワークでの横展開)によって組織の内部に広がっていくという攻撃が多く、対策としてはネットワーク内での不審な動きをするものをブロックするというものであった。

しかし、最近は攻撃者の攻撃トレンドに少しずつ変化が見られ、インターネットに公開されているデジタル資産、たとえばRAS(リモートアクセスサーバ)やソフトウェア、OS、ウェブサイトなどの脆弱性につけこんだものが主流になっている。

さらに、サイバー攻撃対策は、「境界防御」と呼ばれる社内と社外、組織内と組織外のネットワークの境界で防御を固め、内部に「侵入させない」対策で感染拡大を検出して防ぐための対策から、「ゼロトラストアーキテクチャ」を実現する、内部に侵入されることが前提の対策に変わってきた。事件は会議室、いや「“会社ネットワーク内”で起きてるんじゃない」状態である。

個人を特定する認証技術が注目されるのも、なりすましによる侵入を防ぐことにフォーカスが当たっているからだ。多要素認証を確実に取り入れなければ、攻撃者の思うつぼになるのが当たり前の環境になった。攻撃者側の視点とは、脆弱な部分に気づかないで日常業務を行っている会社を見つけることである。

何度も言うが、脆弱性が複数ある場合、攻撃者にとって攻撃の手間が多いか少ないかがカギとなる。攻撃しやすい脆弱性は悪用しやすいため、攻撃者はこれを優先的に狙う。それを見極めるには、攻撃者の視点で企業や組織内の攻撃ポイントであるアタックサーフェス(Attack Surface)を洗い出し、その対策の優先順位を正しくつけていくことが欠かせないということである。

5. 外部公開資産が狙われやすい企業

アタックサーフェスは、ネットワーク、インターネットに接続されたシステムやアプリケーション、デバイス、外部に公開しているAPIなどが挙げられる。攻撃者はこれらのインターフェースに関する脆弱性に目をつけ、データを盗み出したり、サービスを妨害したりするため、まずポートスキャンツールなどを用いて、攻撃対象の脆弱性を探し、アタックサーフェスに脆弱性を放置しているような企業を見つけにいく。

ポートスキャンツールとは、インターネットなどのTCP/IPネットワークに接続されたコンピュータにアクセスし、どのポートでサービスが提供されているか、接続可能かを調べるソフトウェアのことである。つまり、サイバー攻撃者がシステムやネットワークに侵入するために利用できるすべてのポイントや経路のことで、具体的には、以下のような要素がアタックサーフェスに含まれる。

- ◆脆弱性があり未更新のソフトウェアがある:

- セキュリティパッチが適用されていない、または間に合っていないソフトウェアを利用している場合は既知の脆弱性を攻撃者に利用されやすくなる。

- ◆推測されやすいパスワードや設定:

- システムやデバイスがデフォルトの設定や簡単なパスワードのままで使用されていると、攻撃者に容易に侵入されるおそれがある。

- ◆不適切なアクセス制御:

- 設定の簡素化のために管理者権限のような強い権限を多数の担当者に付与していると、認証情報が奪取された場合に被害が甚大になる。

- ◆閉じられていないネットワークポートがある:

- 不用意に空いているネットワークポートは不正アクセス、マルウェア感染、DoS攻撃、情報漏えい、バックドアなど、さまざまなセキュリティインシデントのリスクを増大させる。

6. 脅威インテリジェンス(Threat Intelligence)について

脅威インテリジェンスとは、サイバー攻撃やハッキングリスクを防ぐために、攻撃者の手口や新たな脆弱性などの情報を収集・分析するプロセス、またはそのプロセスから得られる情報のことである。

これを活用すれば、企業や組織はサイバー攻撃に対する防御を強化し、潜在的な脅威を未然に防げる。脅威インテリジェンスを活用すると、既知・未知の脅威への対応ができ、過去のサイバー攻撃で使用されたツールや手口を把握し、新たな攻撃への対策・予防が可能になる。目標は、攻撃を素早く検知し、被害を最小限に抑えることだ。

- ►脅威インテリジェンスの種類

- 脅威インテリジェンスは、以下の4つに分類される。

- ① 戦術的脅威インテリジェンス:

- 攻撃者の使用ツールや具体的な攻撃手法

- ② 運用上の脅威インテリジェンス:

- 攻撃者の意図や性質、タイミングなどに焦点を当てた情報

- ③ 戦略的脅威インテリジェンス:

- 攻撃者の動機・活動背景、ターゲットなど攻撃の全体像をとらえるための情報

- ④ 技術的脅威インテリジェンス:

- 具体的な攻撃手法、脆弱性、マルウェアのコード、攻撃者が使用するツールやインフラに関する詳細情報

7. 脅威インテリジェンス情報とアタックサーフェスの管理を組み合わせる

脅威インテリジェンスは、前述した4つのカテゴリによる異なる視点から脅威を評価し、既知および未知の脅威に対する防御策を講じるために使用される。

一方、アタックサーフェス(攻撃対象領域)は、サイバー攻撃を受けるおそれのあるすべてのポイントや経路を検出し管理する。これには、ネットワーク、システム、アプリケーション、デバイスなどが含まれ、脆弱な部分を特定することができる。

これらを組み合わせることで、脅威インテリジェンスから得られた情報をもとに、アタックサーフェスの脆弱性を迅速に特定し、対策を講じることが可能になる。攻撃者と同じ視点でアタックサーフェスを特定し、リスク評価を行い優先度の高い問題を効率的に対応することができるので、サイバー攻撃に対する防御力を大幅に向上させられる。攻撃される前に攻撃者の視点で重要資産を検出し、検出した資産に対する攻撃が容易かどうか、このような評価を下して、攻撃者の視点で脆弱な部分をより早く発見し優先的に修復する箇所を見つけなければならない。

10年前から脅威インテリジェンスを活用する方法を検討していたが、当時はダークWebサイト上で、自社の情報が掲示板に掲載され、ID・パスワードが盗まれているという前提をもとに、対策を考えるものであったが、現在においては、脅威インテリジェンスにアタックサーフェス情報を組み合わせることでより、精度の高い対策ができるようになった。

いかにして攻撃者よりも早く、脆弱性を見つけ修正しておくかが重要であり、またその部分を見逃さないような仕組みを作ることもまた重要である。できればリアルタイムでモニタリングする仕組みを入れるべきと考える。

サプライチェーン攻撃に対する施策としても、アタックサーフェス管理を行い、会社の評価(格付け)を制度的に取り入れることである。具体的には、評価の実施を契約上に記載して、脆弱性の対応を確実に行うような仕組み作りも今後必要になるのではないかと考えている。モニタリングでは、システムに脆弱な部分がないかどうか、外部からの評価(スコア)を付けられる環境も必要になってきている。

8. まとめ

潜在的に存在する脆弱性への対策のポイントは、攻撃者の立場からそれらの脆弱性を見た時、どの脆弱性が悪用されそうなのかを理解することが重要である。同じ目的が達成できる脆弱性がある場合、それらを見つけて修復することがポイントになる。攻撃者が優先的に悪用しようとする脆弱性の見極め方を知ることが必要だ。

従来の防御スタイルを語るのもよいが、我々の環境が変わる中で、対応策についても効率的なサイバー攻撃対策を取り入れることが求められる。肝心なことは、有事の時のために平時に行うことだ。組織のすべてのIT資産を特定し、どの部分が攻撃対象となり得るかを可視化してみる作業を行うべきである。

その上で定期的な脆弱性診断を行い、潜在的なリスクを特定することだ。それらの評価結果に基づいて、脆弱性の修正やセキュリティパッチの適用を迅速に行うことがサイバー攻撃に対する防御力の強化につながる。

<関連情報>

>

セキュリティ関連セミナーは随時開催中

<< 関連コラムはこちら >>

■情シスが取り組むべき災害BCPとIT-BCP~サイバーインシデントへの「備え」を考える~

■サイバー攻撃から会社を守る ~セキュリティ対策トレーニング(訓練)のススメ~

■情シスはAIをいち早く活用して、新たなビジネスチャンスを生み出そう

■ベテラン情シスの知識・経験を会社としてどう継承すべき? ノウハウ継承の4つのアイディア

■初めてPoCを任された情シスへ伝えたい、成功のための事前準備とは?

■「報・連・相」では相談が肝心!情シス職場の風通しを良くする相談のコツ

■サイバー事故を防ぐセキュリティ研修のコツとは? 現場を巻き込むひと工夫が決め手!

■プロジェクト成功の秘訣とは? 情シスがPDCAの「Do」を意識して対応すること

■情シスは生成AIツールをどう使うべき? 失敗談から考えるビジネスへの活用法

■プレゼン資料作成スキルを上げる! 情シスの話が伝わる構成力を身につける方法

■情シスに伝えたい!IT専門用語をわかりやすく説明するには?

■気をつけたいシャドーIT! 情シスは「危険性の周知」と「管理の強化」を進めよう

■情シス不足解消策は採用のみにあらず! 組織内からできること

■ITシステムを守る「サイバーBCP」で情シスがすべき4つの対策

■情シスはDXを考えていく上で、一体、何をすればいいのか?

■情シスを悩ませるルールの違反や形骸化…「記憶」から「記録」で動く組織へ

■情シスの人材確保は難しい…増大する業務負荷を乗り越えるヒント

■リスク事例で読む、情シスにしかできないITのリスクマネジメント

■Withコロナで気がついた、テレワークの継続を前提とした将来の情報システム運用

■情シスに求められるスキル! 聞き手が耳を傾けるプレゼン力を身につける方法

■アフターコロナの時代は情シスの大きな転機になる~チャンスを生かし、今すぐ実践できること~

■目標設定と成功するためのタイムマネジメント「時間管理」について

■システム障害は、「気の流れ」が変わった時に発生しているのではないか

■情シス部門の必須知識! 経営層の理解を得て予算を獲得する方法

■デジタル変革(DX)に求められる人材はなぜ確保できないのか?

■テレワークによるコミュニケーション不足解消と、メンタルヘルスケア

■組織で挑む、ヒューマンエラー抑止(全2話)

■情シス業務の醍醐味(全3話)

■有事に備えよ!(全3話)

■著者紹介■

熱海 徹(あつみ とおる) 氏

1959年7月23日、仙台市生まれ、東京都在住

40年近く日本放送協会 NHK に籍を置き、一貫して技術畑を歩んできた。転勤の数は少ないが、渡り歩いた部署数は軽く10を超えている。その中でも情シス勤務が NHK 人生を決めたと言っても過言ではない。入局当時は、放送マンとして番組を作るカメラマンや音声ミキサーに憧れていたが、やはり会社というのは個人の性格をよく見ていたんだと、40数年たった現在理解できるものである。20代の時に情シス勤務をしたが、その後に放送基幹システム更新、放送スタジオ整備、放送会館整備、地上デジタル整備等、技術管理に関する仕事を幅広くかかわることができた。今まで様々な仕事を通じてNHK内の人脈が自分としては最後の職場(情シス)で役に立ったのである。考えてみたら35年は経過しているので当たり前かもしれない。2016年7月には自ら志願して、一般社団法人 ICT-ISAC に事務局に出向し、通信と放送の融合の時代に適応する情報共有体制構築を目標に、放送・通信業界全体のセキュリティ体制整備を行った。ここでも今までの経験で人脈を作ることに全く抵抗がなかったため、充実した2年間になった。私の得意なところは、人脈を作るテクニックを持っているのではなく、無意識に出来ることと、常に直感を大切にしているところである。