どうも、株式会社ソフトクリエイト 戦略ビジネス部 で情報屋やってます。山口です。

今回の投稿では、Microsoft Defender for Business にて、Windows デバイス上で脅威を検出した場合のアラートの確認方法について、解説していきます。

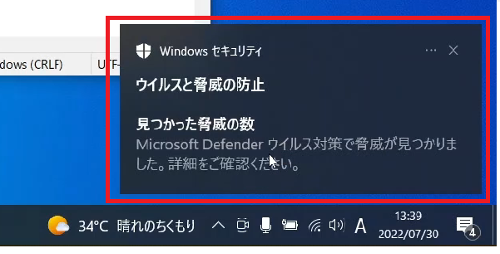

- Windows 上で、脅威が検出されると、アクションセンターに通知が行われます。

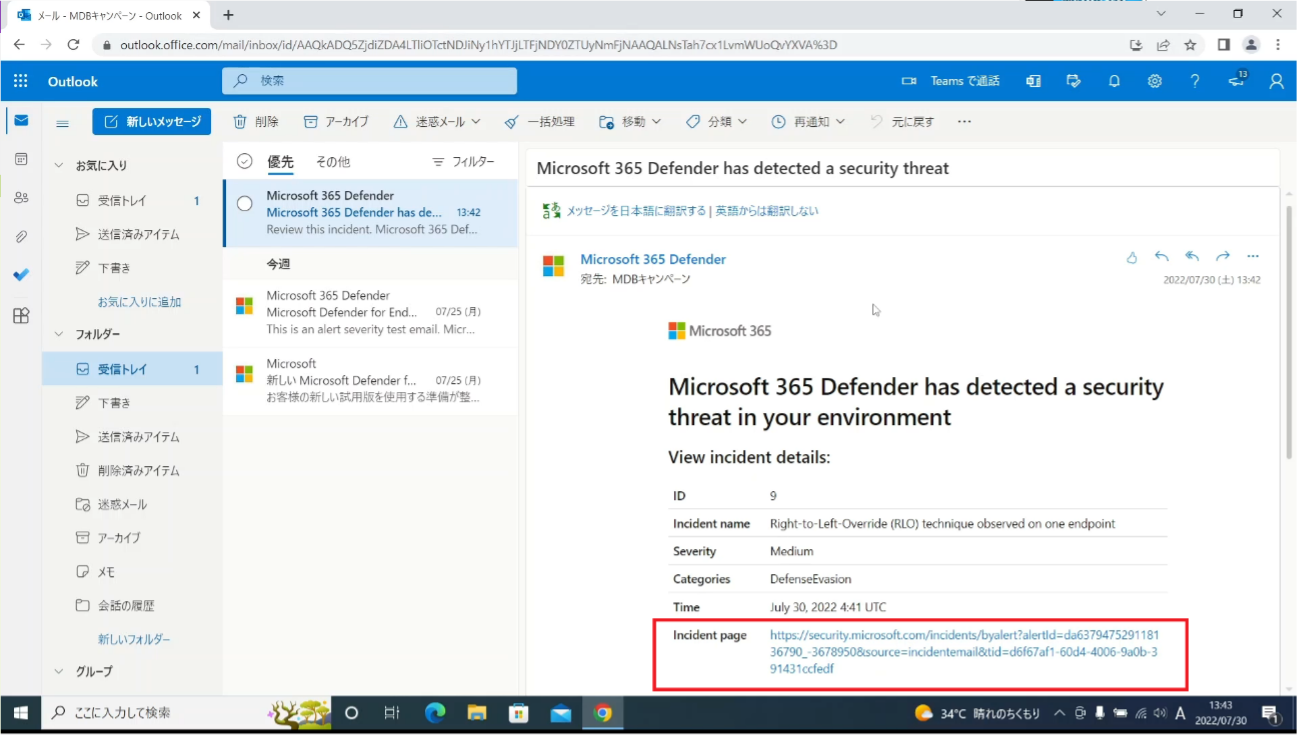

- アラート通知設定で指定したメールアドレスに、アラートメールが届きます。

※ アラートについては、4つの重大度で対象の脅威の判定が行われます。重大度 説明 高い 高度な永続的な脅威 (APT) に関連付けられたアラート。デバイスに与える損害の重大度が高いレベルで確認された。 資格情報の盗難ツールアクティビティ、グループに関連付けされていないランサムウェア アクティビティ、セキュリティ センサーの改ざん、または人間の敵を示す悪意のあるアクティビティ等。 中 高度な永続的脅威 (APT) 侵害後の動作に対するエンドポイント検出と応答についてのアラート。 攻撃段階に典型的な観察された動作、異常なレジストリの変更、疑わしいファイルの実行等。 低い 一般的なマルウェアに関連する脅威に関するアラート。 たとえば、ハッキング ツール、マルウェア以外のハッキング ツール (探索コマンドの実行、ログのクリアなど) 情報 軽微なマルウェアに関するアラート※ ネットワークレベルでの影響が出ない脅威等。 - アラートメールには、インシデント(重大な事件、重大な事件に発展する可能性がある事象)ページのリンクが記載されていますので、アラートされた脅威の詳細が記載されたリンクをクリックします。

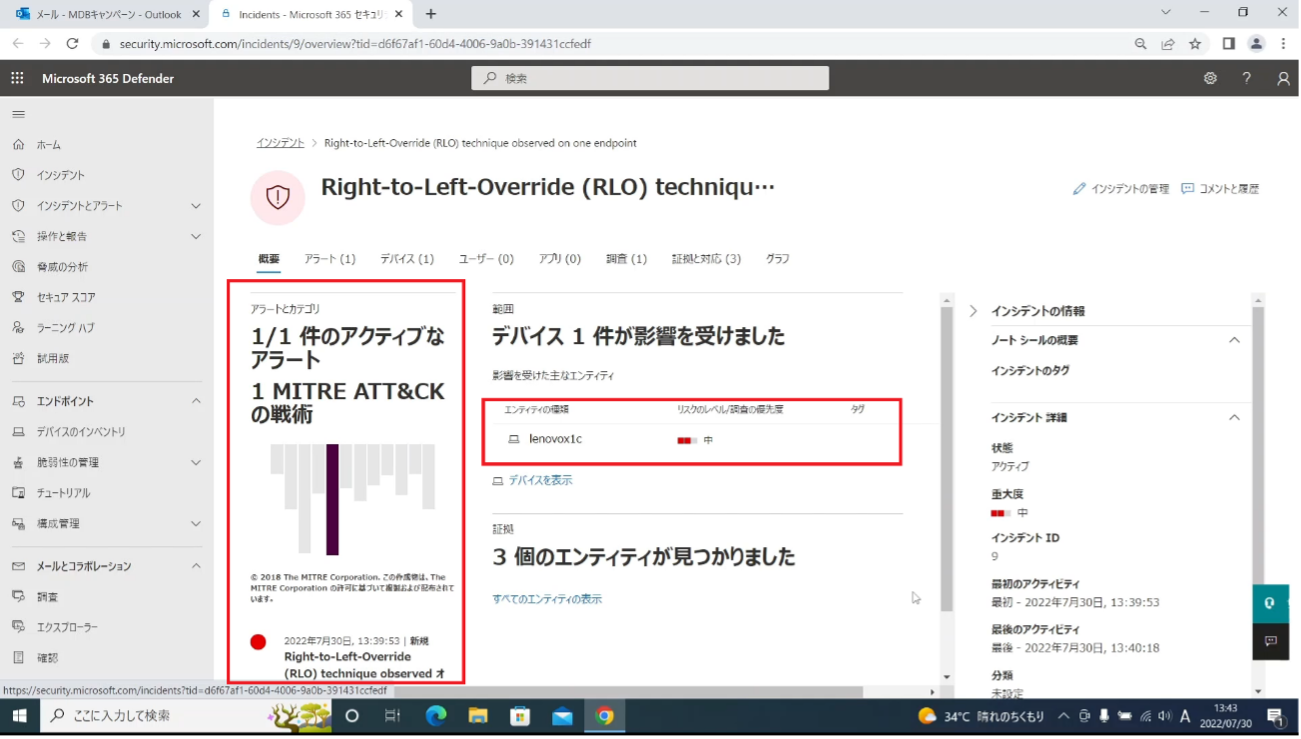

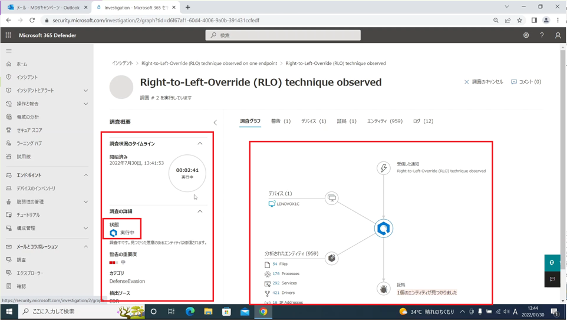

- インシデントページへのリンクをクリックすると、検出された脅威の状況と影響を受けたデバイス、インシデントの情報、MITRE ATT&CK の戦術解析状況がタイムラインで表示されます。

※ MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge)は、米国の非営利組織 MITRE が運営しているサイバー攻撃の戦術や技術に関するフレームワーク・ナレッジベースを元にした脅威への戦術分析機能です。

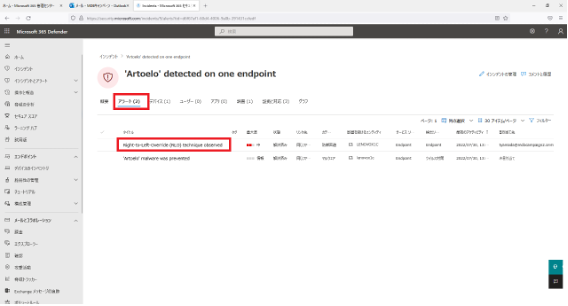

- 「アラート」タブをクリックすると、インシデント内のアラートが一覧として、表示されます。

- アラートタイトルをクリックします。

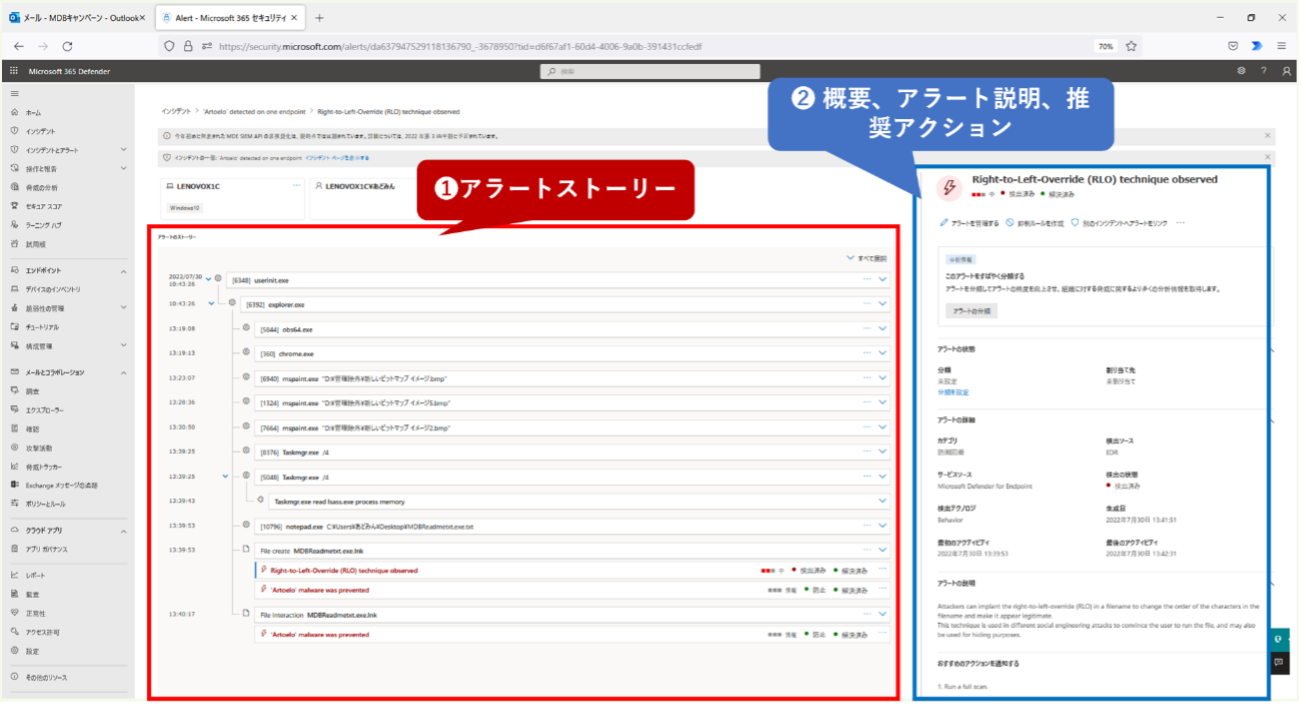

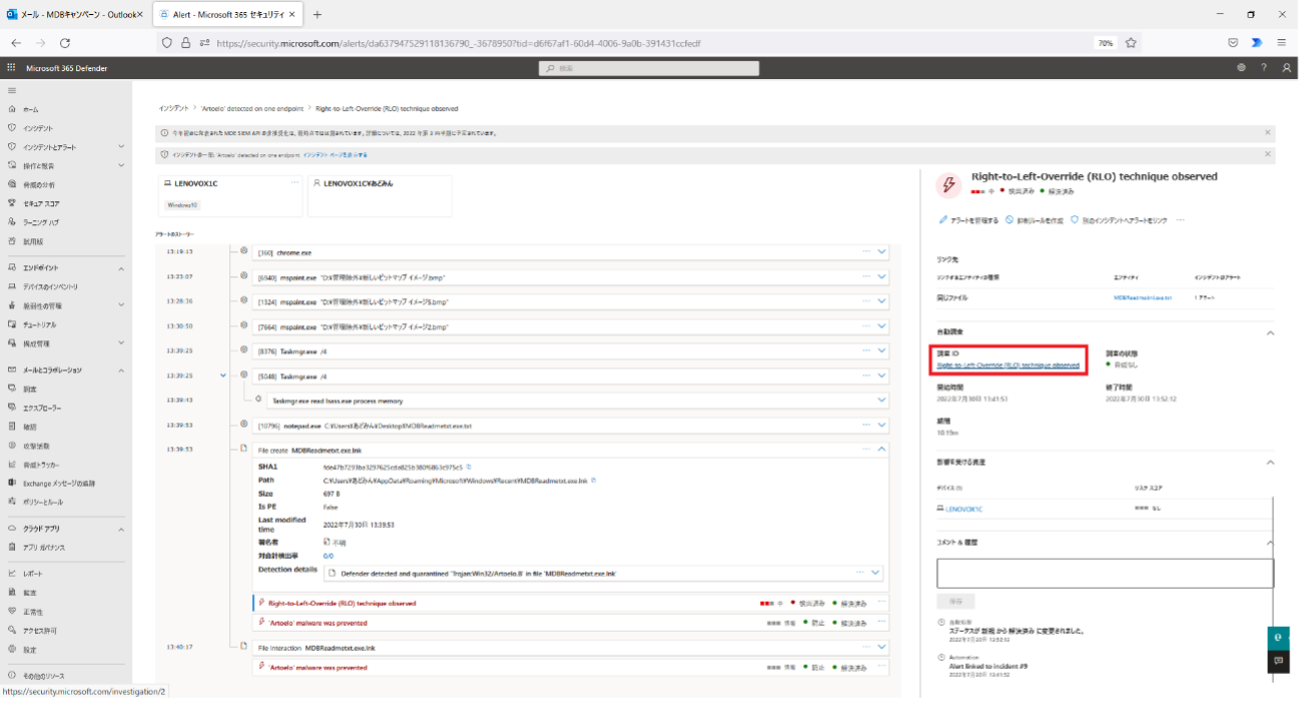

- 画面中央に①アラートストーリーが表示(自動調査完了後)され、画面の右側に② アラートの概要、アラートの説明、アラートに対して、一般的に行うべき対応が記載されています。

※ 対象の脅威が調査途中の場合には、アラートストーリーは、表示されませんので、調査が完了するのをお待ちください。

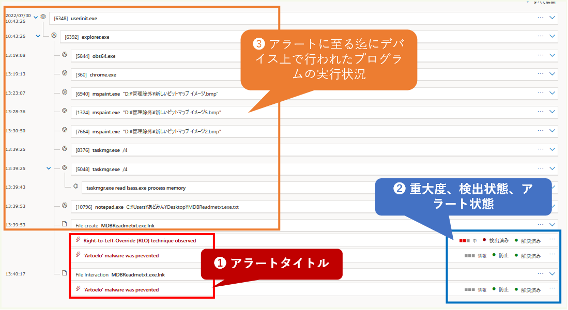

- アラートストーリーは、①アラートタイトル、②脅威レベル、検出状況、対応状況、③アラートに至るまでに行われたデバイス上での動作を確認することができます。

- ・重大度 : 高・中・低・情報、の4段階で表現されで、対象のアラートの脅威レベルを表します。

- ・検出状態 : 検出されたアラートに対しての、自動調査や対処状況を表し、検出、防止、禁止、失敗等で状況が提示されます。

- ・アラート状態 : アラートに対しての対象状況を表し、新規、進行中、解決済みで提示されます。アラート状態については、管理者側で手動で状態を管理することもできます。

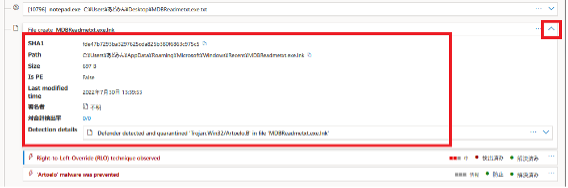

- アラート直前の③の対象の⇩をクリックすることで、アラートの原因となったファイルや通信(IP・URL)等を確認できます。確認したファイルや通信が組織的に許可するべき対象の場合には、カスタムインジケーターの設定等を利用して、脅威検出の対象外とします。

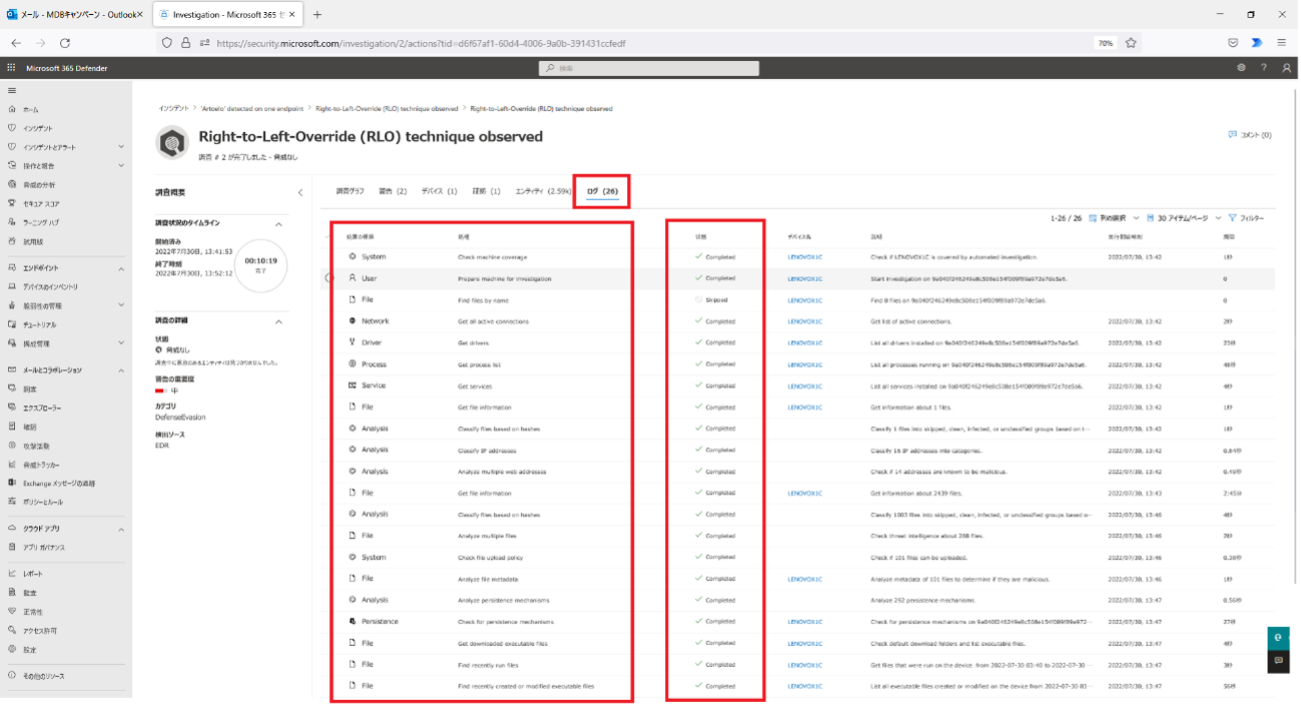

- アラートの概要ページの自動調査の項目の「調査IDのリンク」をクリックすることで、対象アラートの調査状況を詳細に確認することができます。

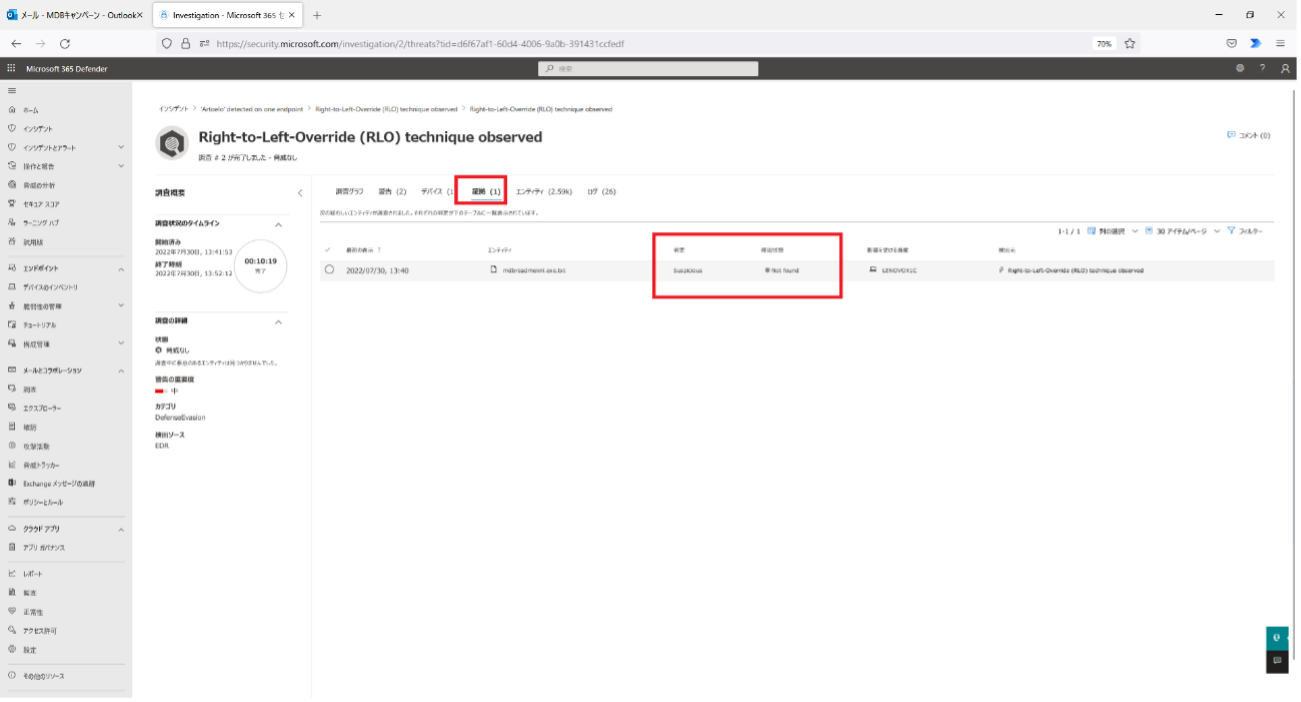

- 調査 ID をクリックすると、調査概要と調査グラフが表示され、調査状況のタイムラインとそれぞれの対象の関係性が表示されます。

調査結果が、「失敗」となっている場合には、リモートアクションで、ネットワーク通信の切断、自動調査の再実行等を行います。

- 「証拠」タブでは、アラート対象と判定された対象のファイル、通信(IP、URL)等が表示され、対象への判定状況や修復状況等が確認できます。

- 「ログ」タブでは、自動調査の対象となったファイルの調査結果や対応状況を確認できます。