「ハイブリッドワーク祭(フェス) 2022 〜 Microsoft 365 ではじめるDX〜(2022年11月7日〜11月20日が開催)」ではハイブリッドワークに関する数多くのセッションが提供されました。本記事では、その中でも重要ポイントである Azure AD 活用について取り上げたスペシャルセッションの一部を紹介します。※「Azure AD」は、Azure Active Directory の略称です。

【スペシャルセッション】ゼロトラストのカギは認証管理、Azure AD 活用ノウハウ

- ゼロトラストのカギは認証管理、Azure AD 活用ノウハウ

- 村松 真 株式会社ソフトクリエイト 戦略ビジネス部 技術推進グループ 技師長

オンプレミスの Active Directory から Azure AD まで幅広く構築実績を持つ、ソフトクリエイトの村松真によるセッション。ハイブリッドワーク環境の構築が進む中、これまでのような境界型防御では限界が訪れていることから、ゼロトラストが必須と言われるようになりました。本セッションでは、ゼロトラストのコアとなる認証機能をつかさどる Azure AD について、その重要な6つのポイントを解説しました。

なぜ Azure AD なのか? 〜 Azure AD を活用する8つのポイント

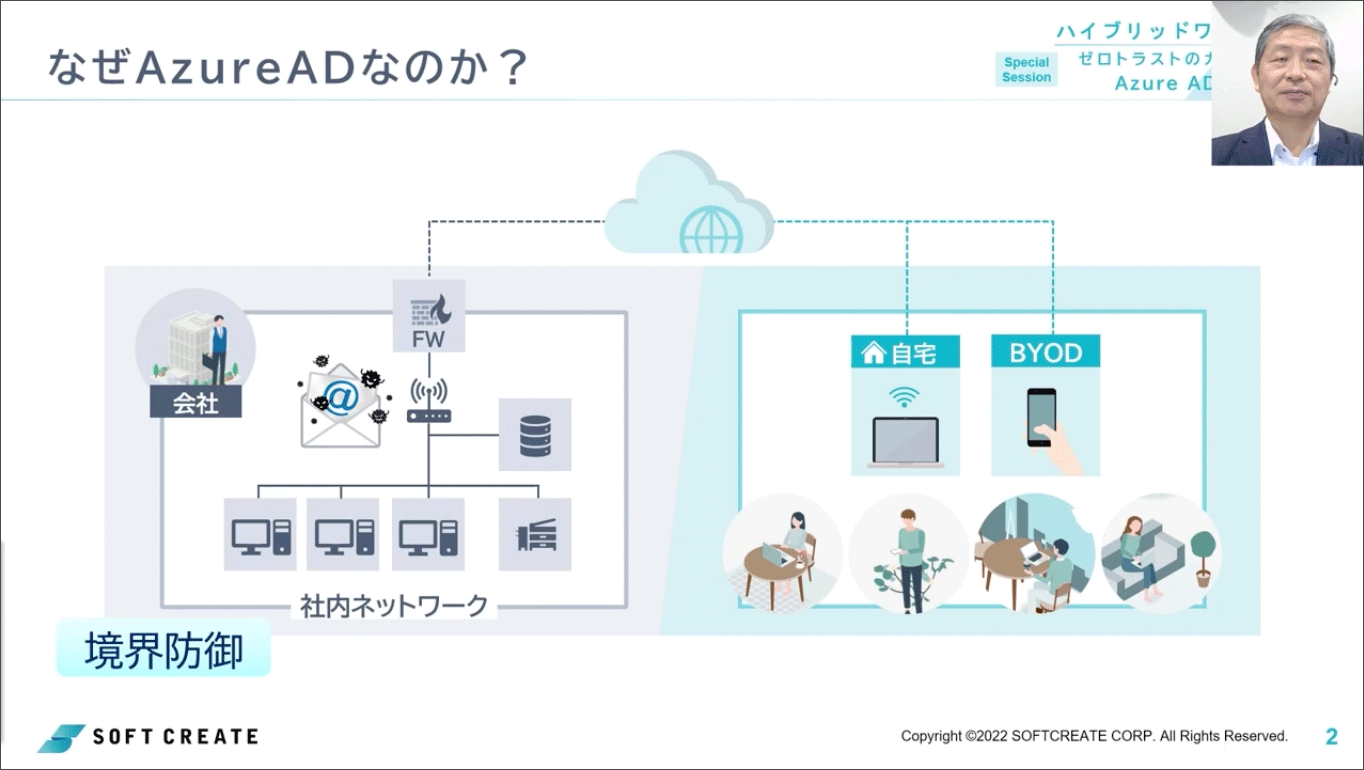

「仕事は社内で行う」という時代から、外出先や自宅、BYOD環境など業務エリアが社外に広がっていった昨今。テレワークが浸透し、ハイブリッドワーク環境の構築が進められてきたことで、次のような課題が生じたと村松氏は現状について整理しました。

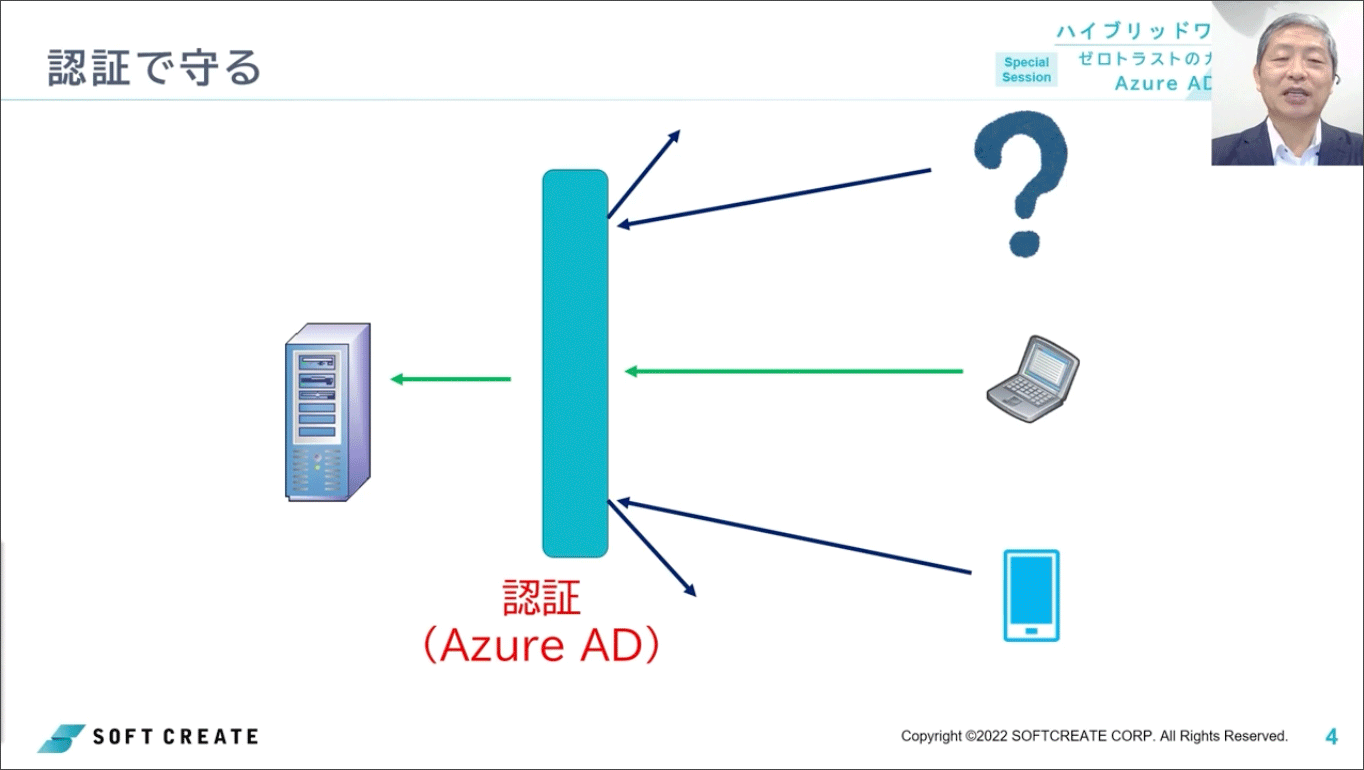

「従来のようなファイアウォールで社内ネットワークを守る境界型防御が難しくなりました。コンピュータウイルスも進化してファイアウォールをやすやす突破するようになってきています。そこで注目されたのがゼロトラストという考え方です。」

「これまでは社内であれば信頼するという考え方だったわけですが、ゼロトラストはどこから来たアクセスであろうと、一旦は疑うという考え方です。疑うだけでは、アクセスは成功しませんから、認証を使ってチェックするわけです。

認証というのは、あらかじめ登録されたユーザかどうか、なりすましではないか、アクセスする権利を持っているかといった様々なチェックを行ってOKとなったアクセスのみ許可するというものです。厳密には、認証のほか認可も含まれますが、ここでは省略しています。

いずれにせよ、ここで認証を行っているのが Azure AD です。Azure ADは、表立ってユーザに利便性のある機能を提供しているわけではありませんが、クラウドサービスを使う上では『鍵』となるサービスです。」

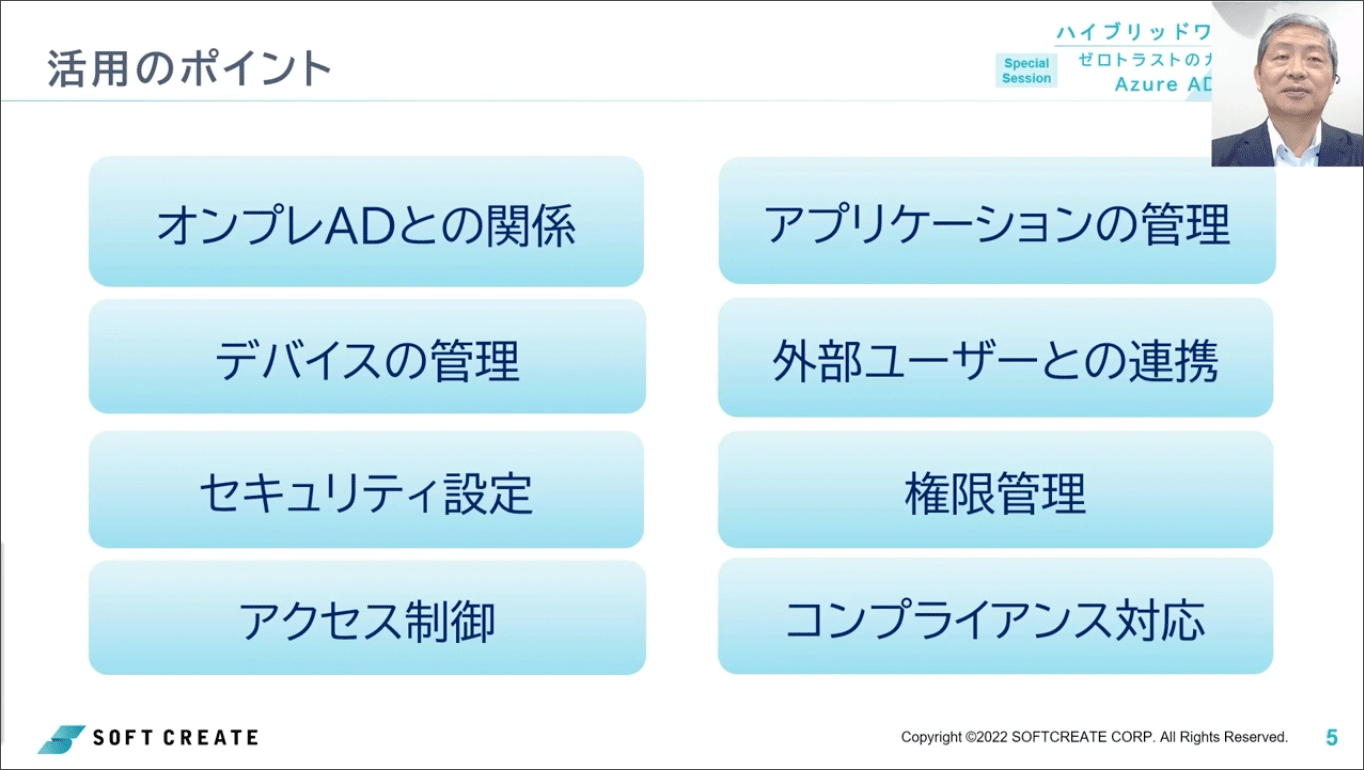

「Azure AD には、わかりにくい機能もありますが、うまく使えばクラウド利用がより安全になったり便利になったりします。このセッションでは、このようなポイントをお伝えします。」

このように、村松は8つの「Azure AD 活用のポイント」を掲げました。各ポイントの内容について順に紹介していきましょう。

ポイント1:オンプレミスの Active Directory との関係

まずはオンプレミスの Active Directory(オンプレAD)について。多くの企業がオンプレミスの Active Directory を用いている中、Azure AD との関係について村松は次のように語りました。

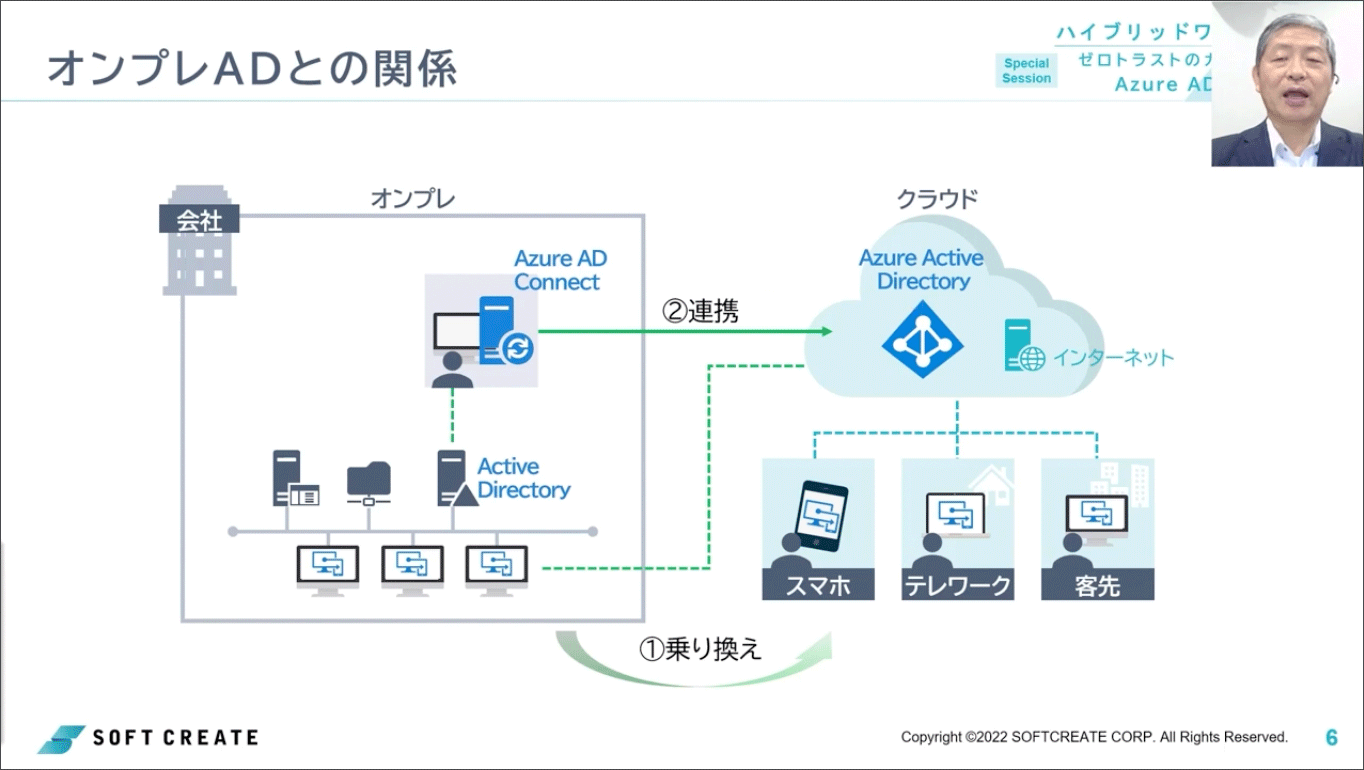

「これまでオンプレミスの Active Directory で、社内のクライアントPCやユーザ管理、ファイルサーバのアクセス権管理などをしている企業が数多くあります。これをどうやれば Azure AD に切り替えられるのか、悩むのは当然だと思います。

両方ともユーザを登録し、そのユーザで権限管理をするという部分は同じです。ユーザを両方に追加して『オンプレADと Azure AD 双方で管理業務を行う』ことになると、手間が増えるばかりでしょう。

そこでどうするかというと、大きく2つの道があります。1つは完全に Azure AD に乗り換えるという方法。もう1つは Azure AD Connect というサーバを構築して、オンプレAD と Azure AD を連携させるという方法です。」

村松はこのような2種類の方法を提示しました。まとめると次のようになります。

- ① 乗り換え

- オンプレミスの Active Directory はあまり使っていない、一気に変えてしまいたいという企業向け。

- ② 連携

- クライアントの台数が多い、Active Directoryを利用したシステムを多く利用している企業。オンプレAD のユーザ情報、グループ情報、デバイス情報を Azure AD に送ることで、アカウント管理をオンプレミス側で一括で行えるようにしたり、オンプレのシステムを残しながら、クラウドのメリットも得られる。ただし、認証システムが分かれていることで、管理負荷は上がる。できれば恒久的な形態ではなく、経過措置と考えることがおすすめ。

ポイント2:デバイス管理について〜デバイスセキュリティ、パッチ管理、自動プロビジョニング

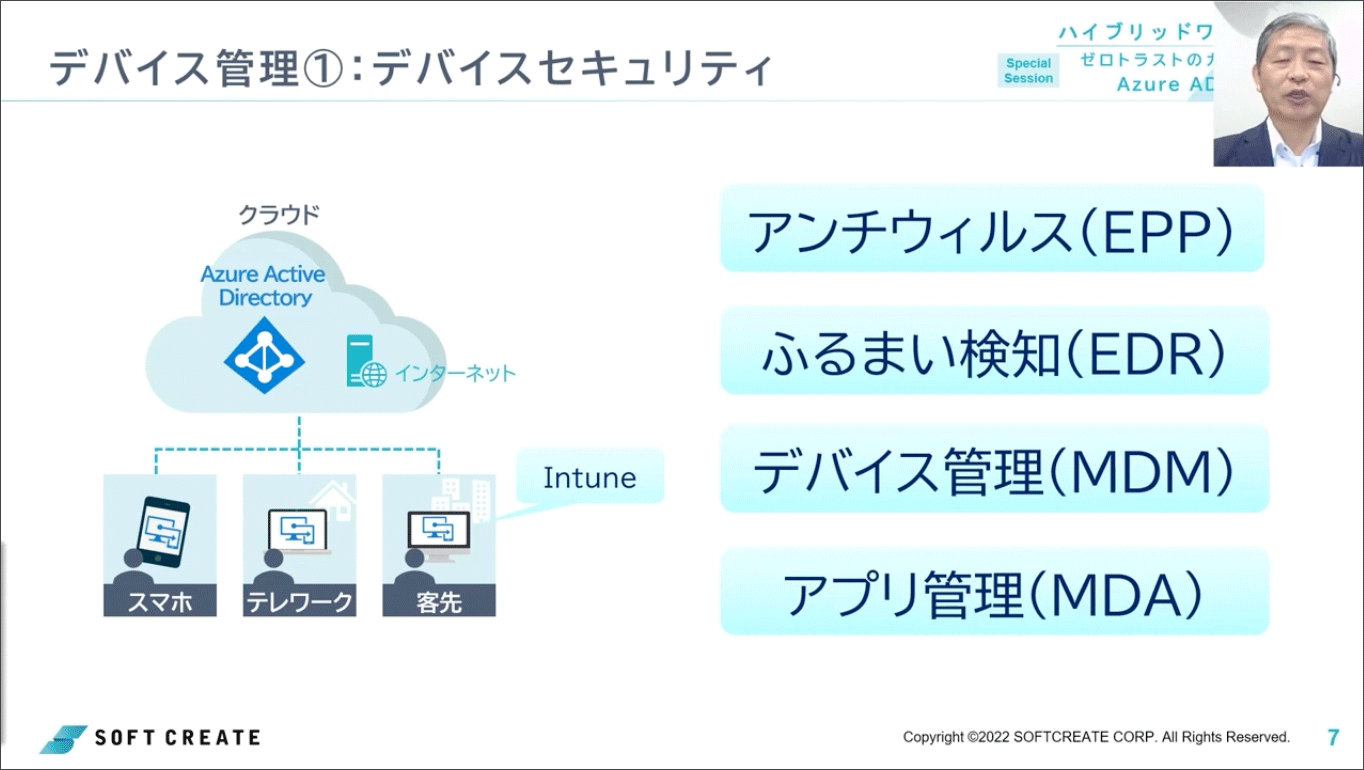

Azure AD のデバイス管理機能について気にする情シスが多いことが考えられますが、村松は次のように語りました。

「基本的には、Intune という Microsoft が提供するアプリケーションが管理機能になります。個々のデバイス内では Intune が機能しますが、その管理機能を Azure AD が担います。スマホを含めたデバイスが一括で同一画面で管理可能というのは Azure AD と Intune の大きなメリットといえます。

では、何ができるかというと、セキュリティ面では、アンチウイルスの管理、振る舞い検知機能の管理が挙げられます。BYOD環境では、業務アプリと使用アプリの分離などにこれらの機能は必須と思われます。」

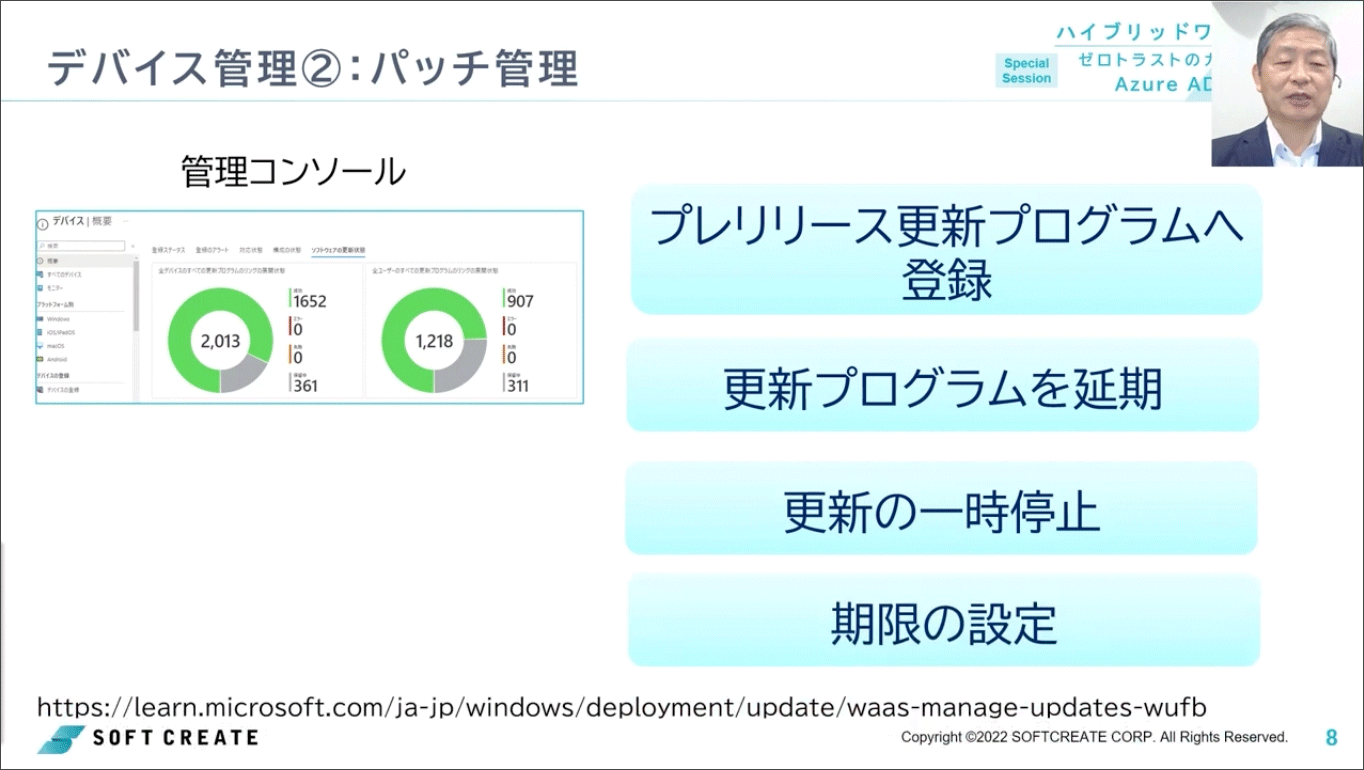

「パッチ管理機能も重要で、Azure AD 側でポリシー設定を行います。ただし Azure AD がパッチを配るわけではありません。設定項目としては、プレリリース更新プログラムへの登録、更新プログラムの延期設定、更新の一時停止、期限の設定などです。個別PCのポリシー準拠状況を確認可能であるということも重要です。」

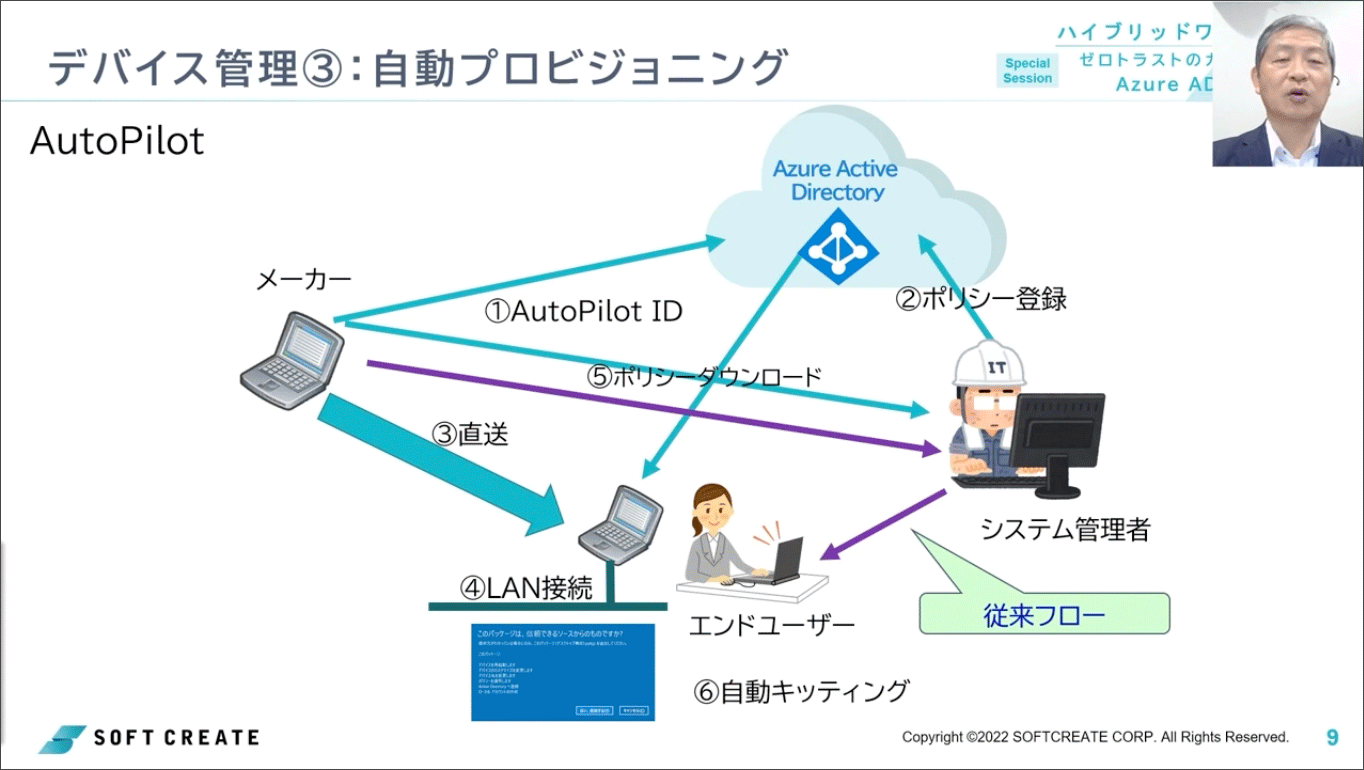

「Intune は、Windows OS の一部であり、ポリシーによりOSの設定を行うことも可能です。その特性を生かした特徴的な機能が自動プロビジョニングのオートパイロットです。オートパイロットでは、メーカー側でPCのIDを抽出し、そのIDを直接、Azure AD に登録するか、もしくはシステム管理者に提供して、システム管理者がAzure AD にIDを登録します。新入社員の入社時のPCキッティングの業務負荷を下げることが可能です。」

ポイント3:セキュリティ機能〜 MFA(多要素認証)、特権管理

Azure AD の中核は認証ですが、MFA(多要素認証)や特権管理などのセキュリティを強化するための機能が提供されています。それぞれのポイントについて村松が語りました。

「IDとパスワードによるセキュリティの弱さを補うためにMFAが使われています。MFAは非常に強力で、多くのなりすましを防ぐために効果的と言われています。Azure AD では、追加ライセンスなしでMFAが利用できますので、ぜひとも利用したい機能です。」

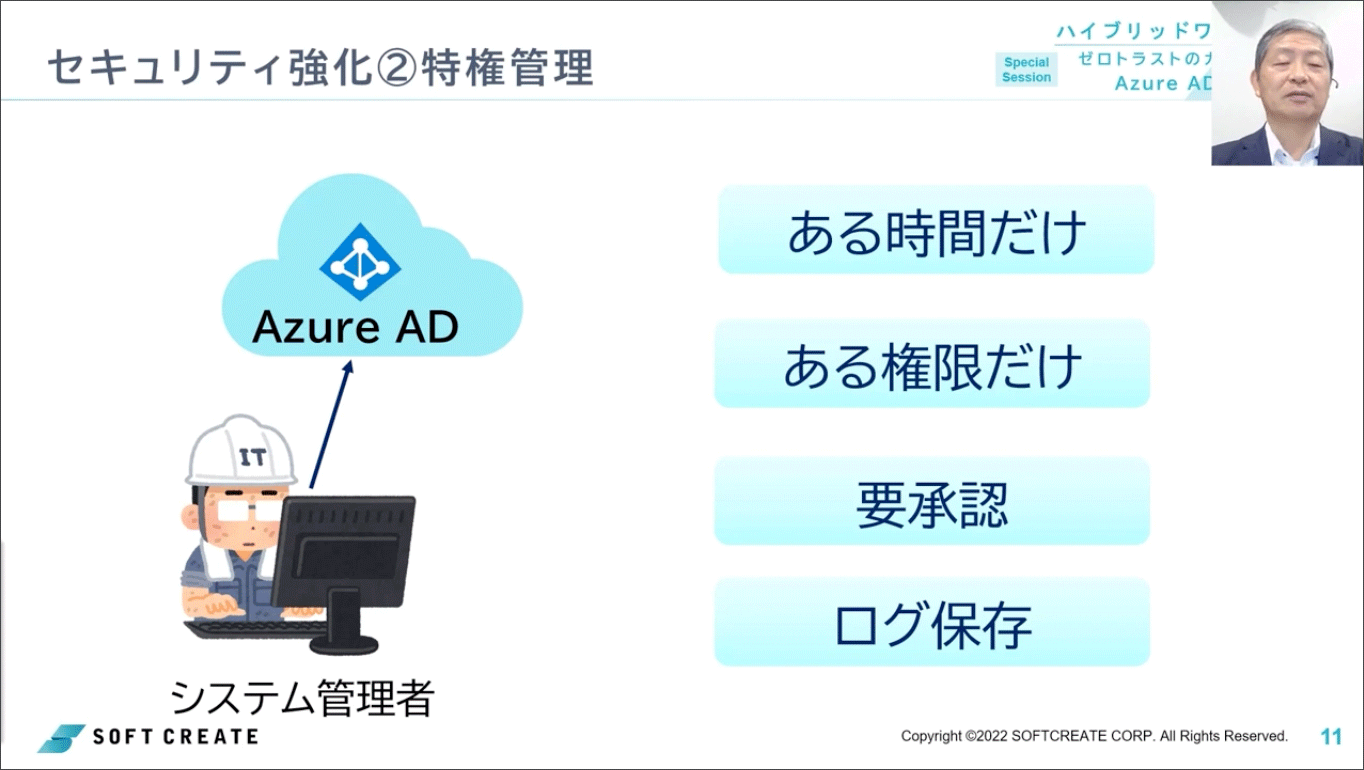

「オンプレミスの Active Directory でも、Azure AD でも、システムで最も狙われるのは特権アカウントです。システムを管理するための特権アカウントは最大の弱点となります。

そこで、Azure AD が提供している特権アカウントを守る仕組みが、特権アカウント管理です。具体的には、使える時間を制限する、できることを制限する、承認が都度必要、何をやったか細かくログが残る、といったものです。当然この機能を使うには運用ルールを明確にする必要があり、管理の手間は増えますが、クラウドサービスを守るためには特権アカウントの保護は必須の要件ですので、ぜひ活用を検討してみてください。」

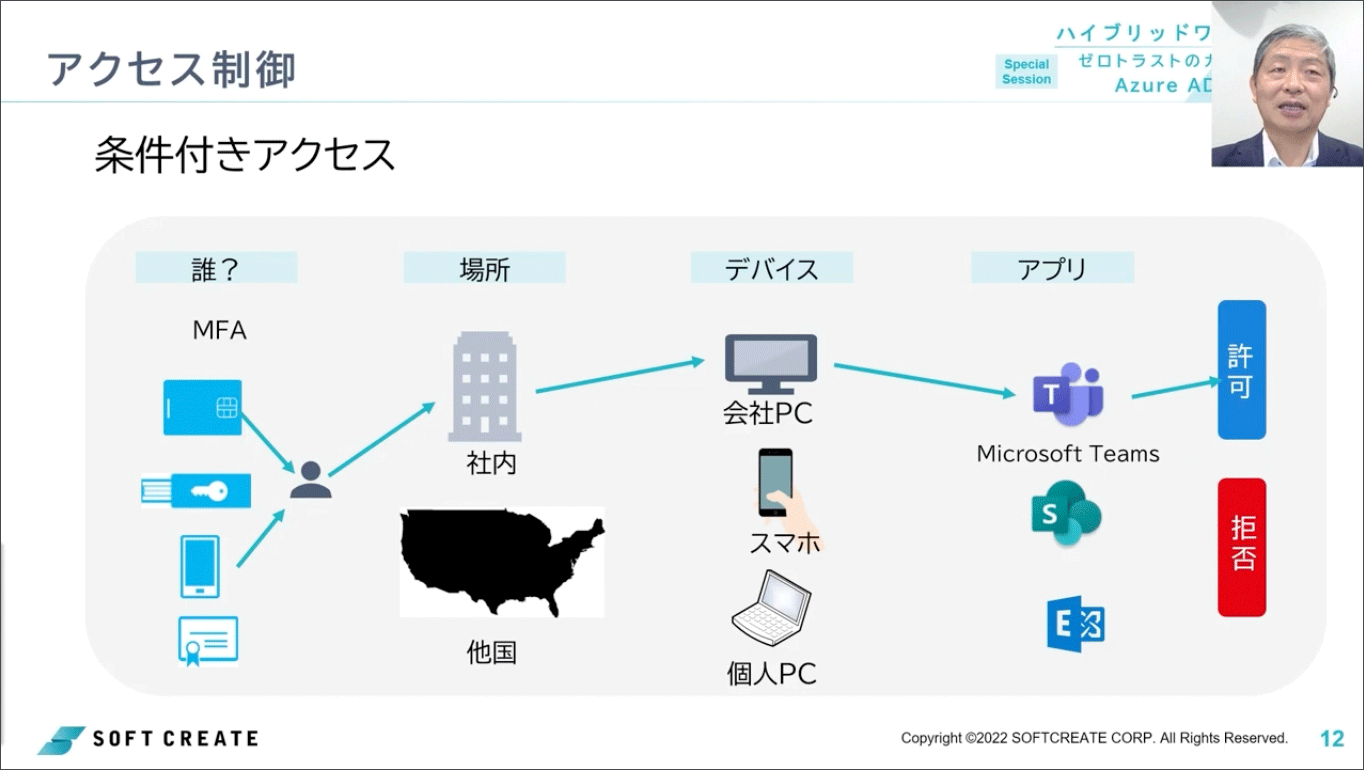

ポイント4:アクセス制御…条件付きアクセス機能について

さらに高度な認証保護機能といえる条件付きアクセス制御機能は、「誰がアクセスしてきたのか」を確認する機能です。多要素認証では「人」を特定することができますが、「場所」や「デバイス」を特定することで、アクセスを制御する機能を Azure AD は搭載しています。村松はこの機能の特長について次のように述べました。

「例えば、5分前に日本の会社からログオンしていたのに、5分後にアメリカからログオンしようとしたら怪しいログオンとみなされます。次にデバイスです。会社支給PCである、Intune は入っている…などの条件をチェックすることが可能です。このように様々な要件を組み合わせてアクセスチェックできるのが Azure AD のメリットと言えるでしょう※。

高度な機能ですが、その分運用ルールをよく考えないと、ルールが矛盾したり、思った動作にならなかったりするので慎重に検討する必要があります。特にスマホやLinuxなど、Windows 以外の環境では、検知範囲も異なりますのでご注意ください。」※注意:この機能を使うには、Azure AD のプレミアムライセンスが必要

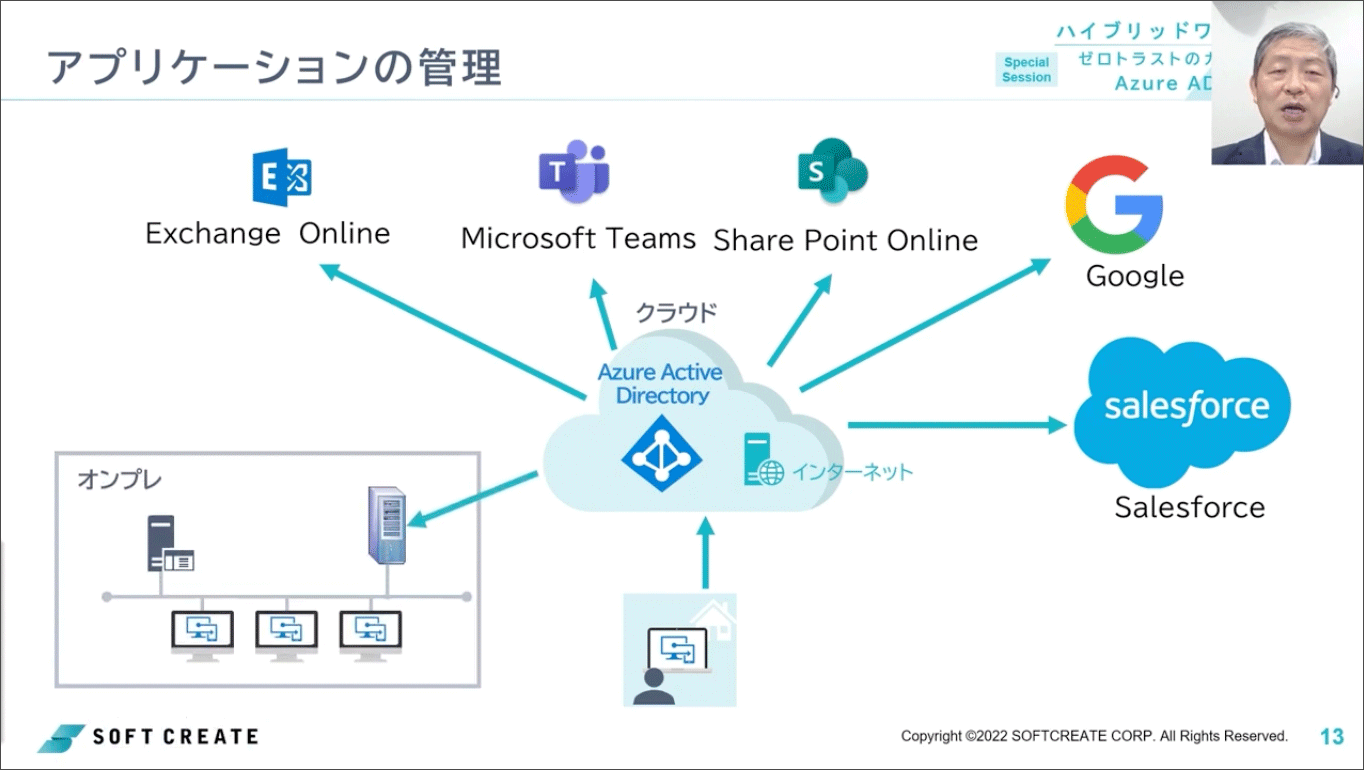

ポイント5:アプリケーションの管理

SaaS利用が増えるにつれ、その分のIDやアカウントも増えてしまい、その管理が課題となる企業が増えました。こうした煩雑になったアプリケーションの管理こそ、Azure AD により効率化することができると村松は語りました。

「Azure AD がクラウドサービスの中核である理由は、Azure AD での認証をもとに、様々なクラウドサービスが利用できることにあります。Microsoft のサービスである Exchange Online、Teams、SharePoint などが利用できるのはもちろん、連携によりGoogleのサービスやSalesforceなども利用することが可能です。(GoogleやSalesforce側で、Azure AD のユーザに適切な権限を与える設定が必要。)

さらに、オンプレミス上のサービスも Azure AD 経由で利用することもできます。これらのサービスを別々に運用した場合、それぞれでユーザ認証が発生し、ユーザは異なるパスワードをシステムの数だけ覚えなければならなくなるので、認証を統一することはユーザにとって大きなメリットであることがわかると思います。」

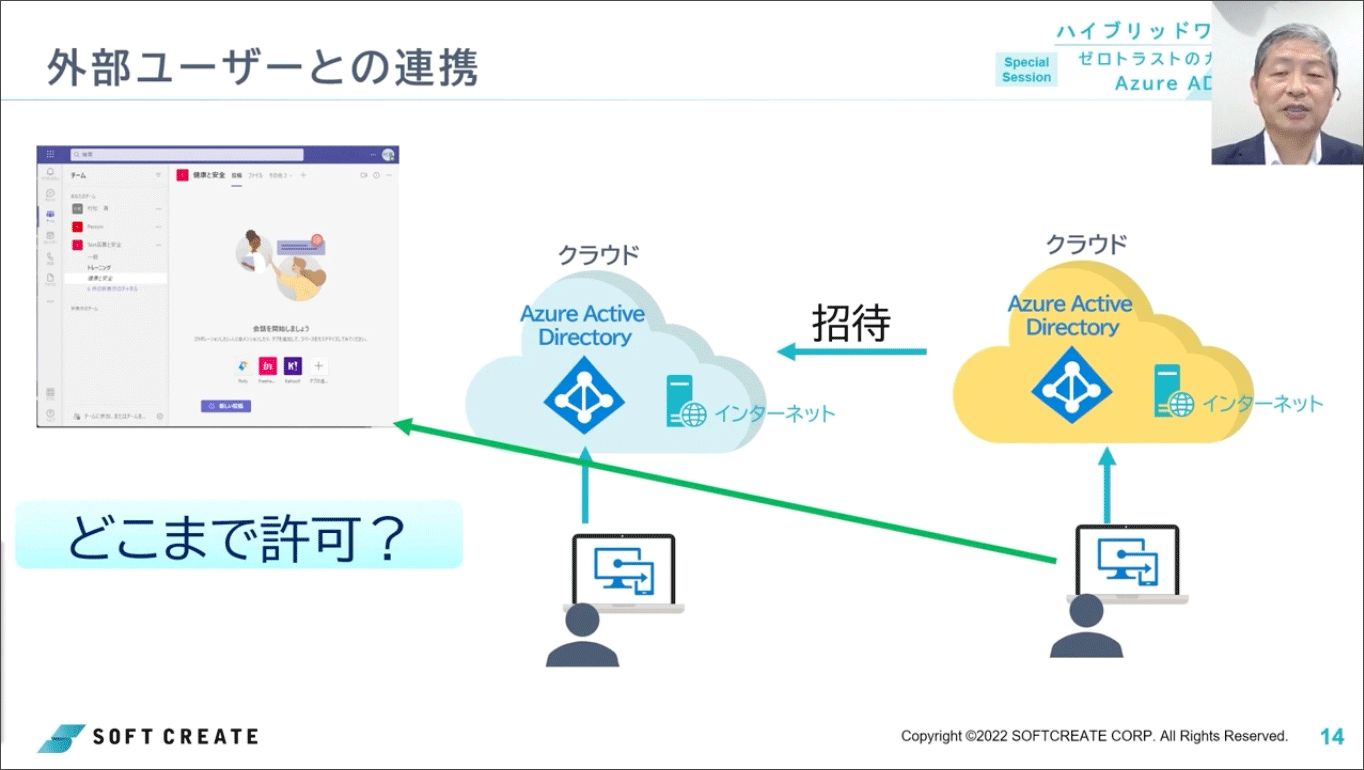

ポイント6:外部ユーザとの連携…他社メンバーとのテレビ会議や資料共有

テレビ会議や資料の共有は、社内だけに限ったものではありません。他社を招待してやり取りする場合には、どこまで許可すべきかという課題があると村松は語ります。

「例えば、Teams を使ったテレビ会議や資料共有を他社のメンバーと行いたい場合には『招待』を使います。他社メンバーを招待すると、他社メンバーの Teams で招待した側のチームが見えるようになり、テレビ会議に参加したり資料共有ができたりするようになります。とはいえ、あくまでも社外のユーザですから、すべての機能が利用できたり、すべてのチームが見えてしまったりしては困るわけです。ですので、Azure AD やTeams の機能を用いて、何を許可して何を許可しないのかといったことを細かく設定できるようになっています。」

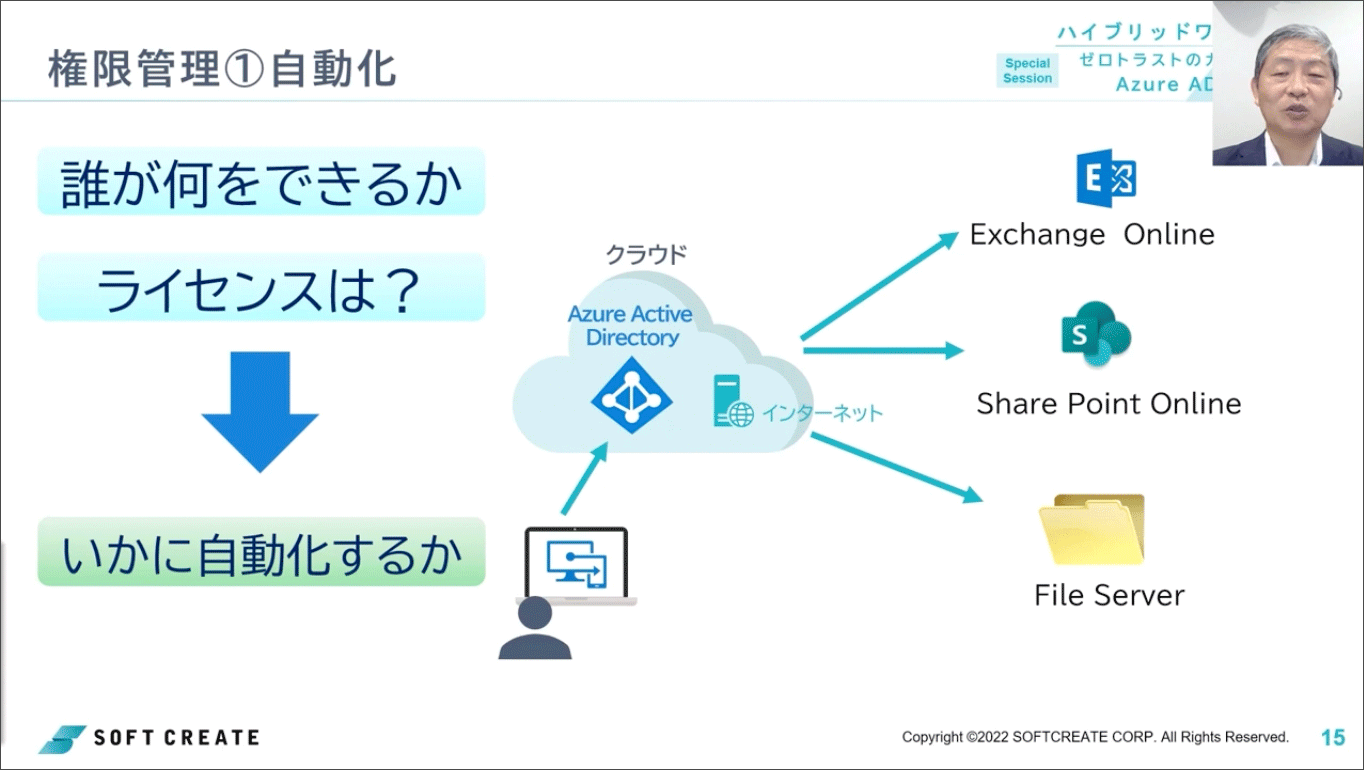

ポイント7:権限管理…グループの利用が工数削減の鍵

ポイント5では、Azure AD 経由でクラウドサービスやオンプレミスのアプリケーションが利用できることを伝えましたが、管理する側は「誰が何をできるか」、「ライセンスをどうするか」など、細かい設定をする必要が生じることになります。村松は、その管理を効率化するためにも重要な自動化について次のようにポイントを解説しました。

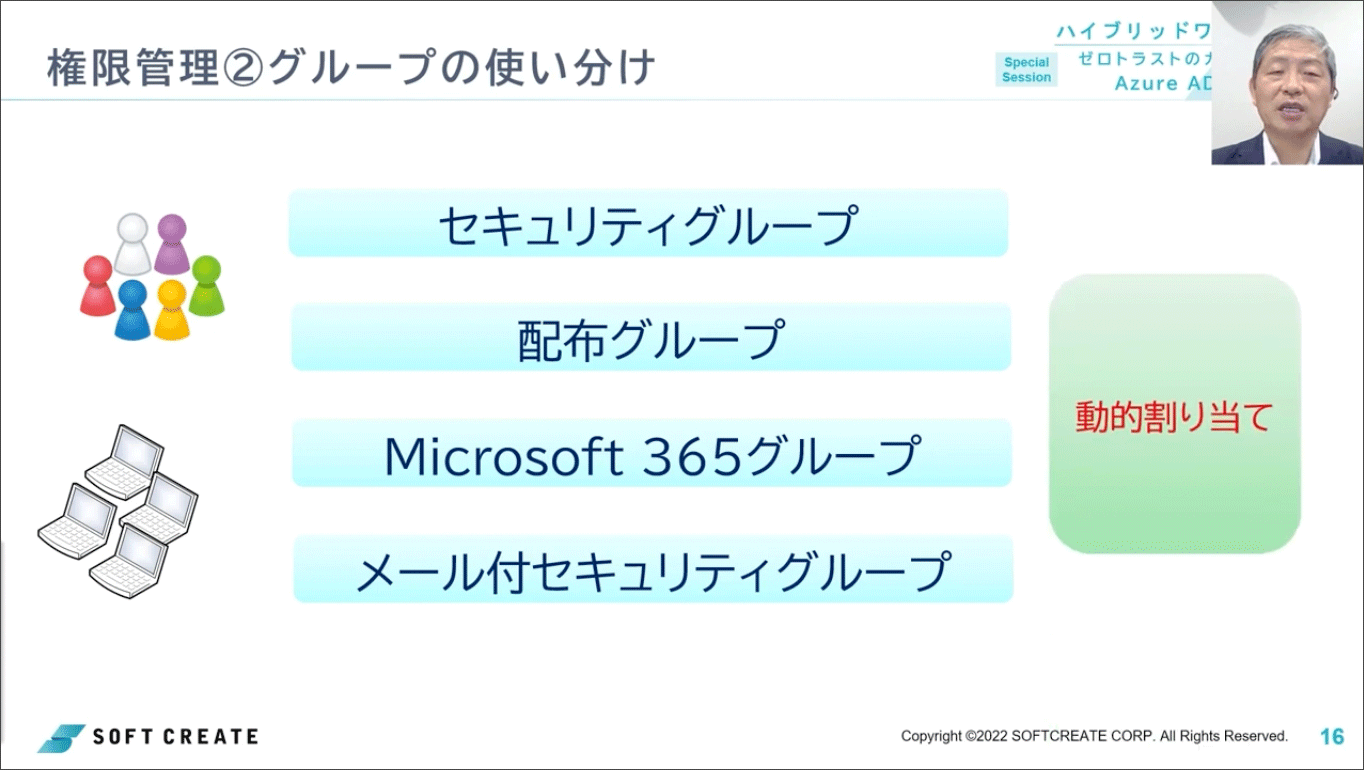

「権限制御の手間を減らすには『グループ』の利用が鍵です。グループには、『ユーザのグループ』と『コンピュータのグループ』があります。また、グループには目的別に権限制御を行うセキュリティグループ、メールグループである配布グループ、Teams のチームやサイトに結びついた Microsoft365 グループ、ポリシー制御などによく使われるメール付きセキュリティグループなど、いくつかの種類があります。

また、メンバー割当を管理者がやっていては手間がかかりますから、ユーザやコンピュータの属性によってメンバーが入れ替わる『動的割り当て』を使うことで、自動的に権限制御を行うことが可能です。」

ポイント8:コンプライアンス対応…監査対応機能と情報バリア

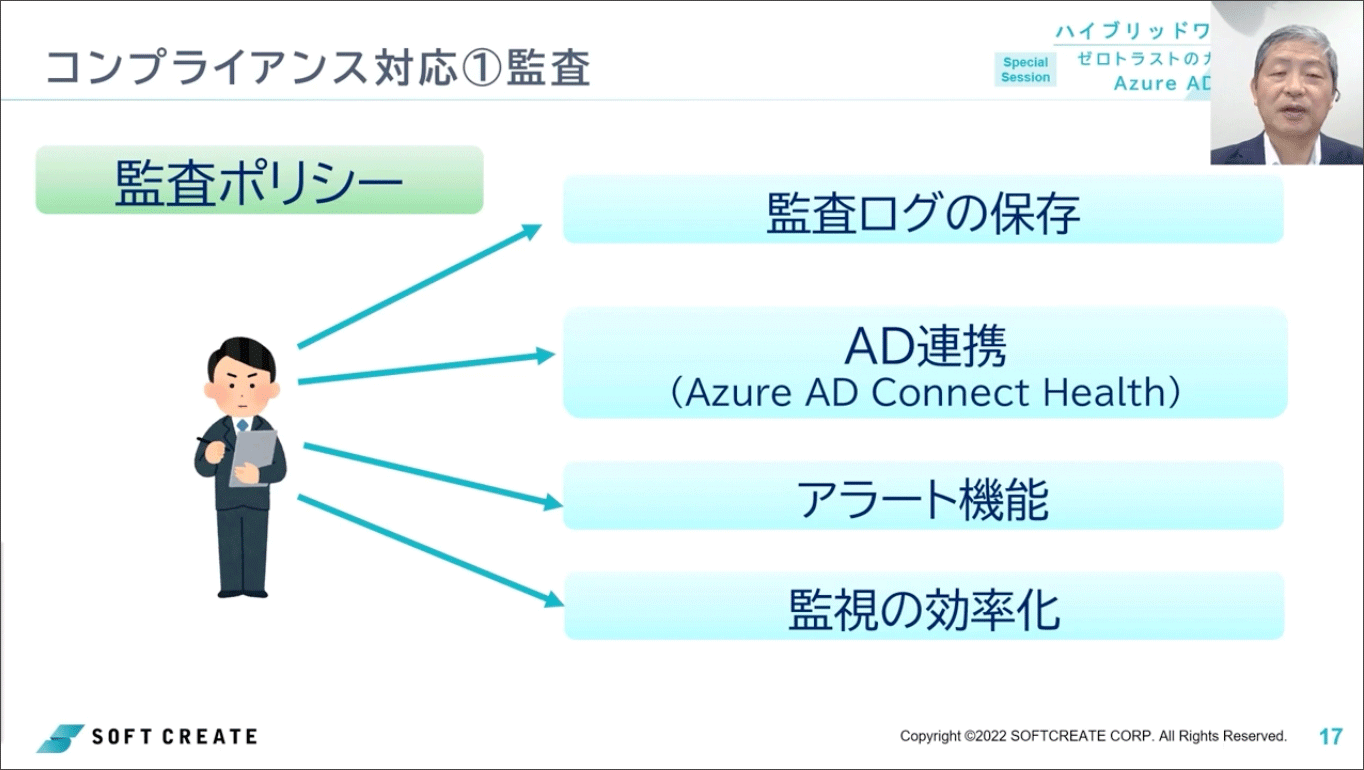

最後のポイントとして、村松はAzure AD のコンプライアンス対応として、監査対応と情報バリアについて取り上げました。まずはAzure AD の監査対応から解説しました。

「Azure AD では、組織の監査ポリシーに従った監査ログの保存、AD連携されている場合は連携状況のモニタ、異常時のアラート機能など、監視を効率するための機能が備わっています。」

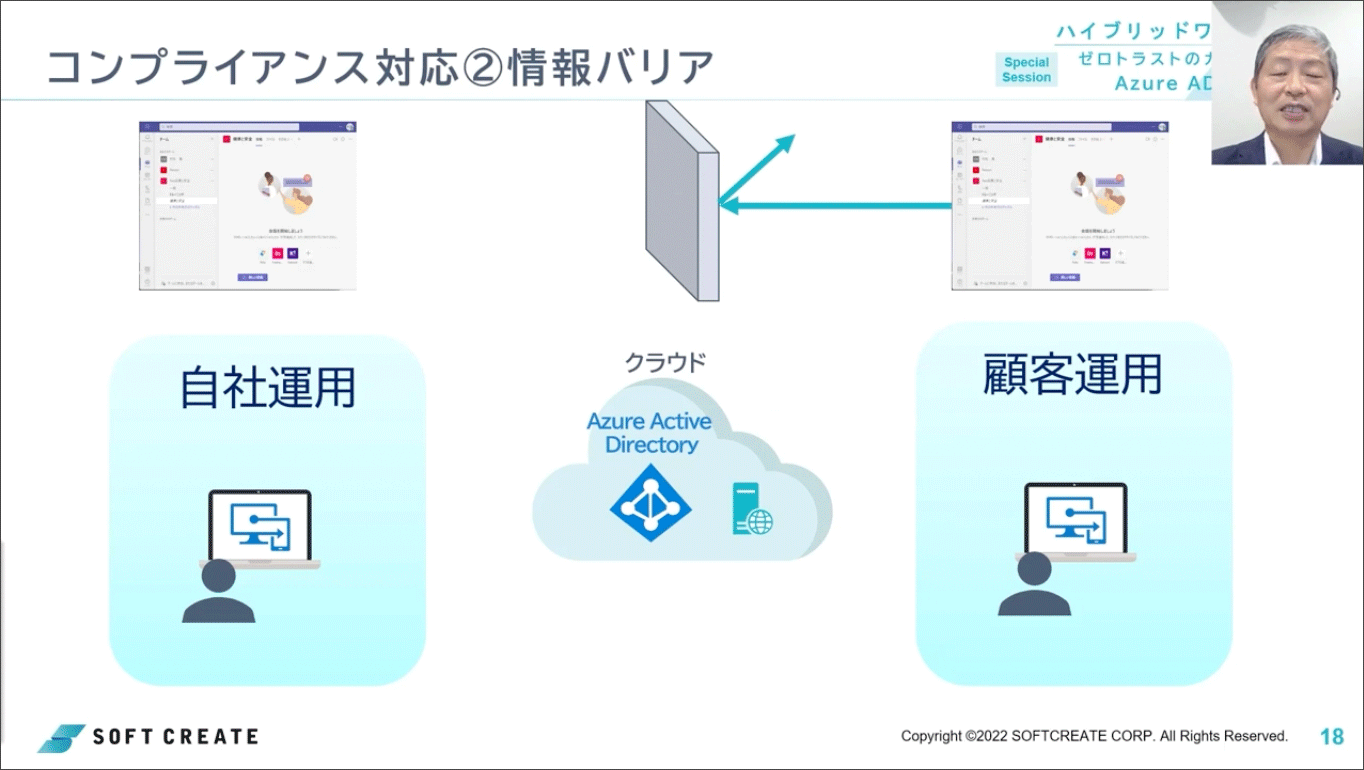

次に、情報バリアについて村松は次のように解説しました。

「組織が大きくなると、同じ社内でも情報共有できないことがコンプライアンス上、発生することがあります。そのような場合に、情報バリアという機能を使うことで Teams でのコミュニケーションを制限したり、SharePoint でのファイル共有を禁止するなど、情報共有の発生をシステムレベルで制限することが可能です。」

まとめ

今回は「ハイブリッドワーク祭 2022」のスペシャルセッション講演から、「ゼロトラストのカギは認証管理、Azure AD 活用ノウハウ」の概要をご紹介しました。ほかにも Azure AD のノウハウや機能に関する情報など、随時セミナーでもお届けしていますので、下記のセミナー情報をチェックしてみてはいかがでしょうか。

なお、本イベントについて、数多くの感想が寄せられましたが、いただいた感想やご要望などは、今後のイベント・セミナーにも反映し、さらに内容を充実させていきたいと思います。