本記事は、2021年10月19日から10月29日にかけて開催された「情シスサミット 2021 ONLINE」のセッションのレポートです。

クラウドサービスを安全に利用するために、ゼロトラストを意識した認証基盤の整備が求められています。しかし、「認証」「認可」「ID管理」という用語に対して、拒絶反応を示す方々も多いのではないでしょうか。そこで、エクスジェン・ネットワークス株式会社の江川 淳一代表取締役が、認証基盤の基本から FIDO や eKYC といった最新のトピックスまで、幅広くわかりやすく解説します。

1. 認証基盤に関する6つのポイント

講演の冒頭で、江川氏は認証基盤に関連する6つのポイントについて整理します。

- 世の中の流れ・・・ニューノーマル環境でのIDとセキュリティ

- 基礎知識・・・ID管理と認証と認可

- 目的・・・認証基盤整備の2つの目的

- 重要な技術・・・標準化された認証技術

- 特徴・・・エンタープライズID管理の特徴

- サービス概要・・・IDaaSの概要と押さえるべきポイント

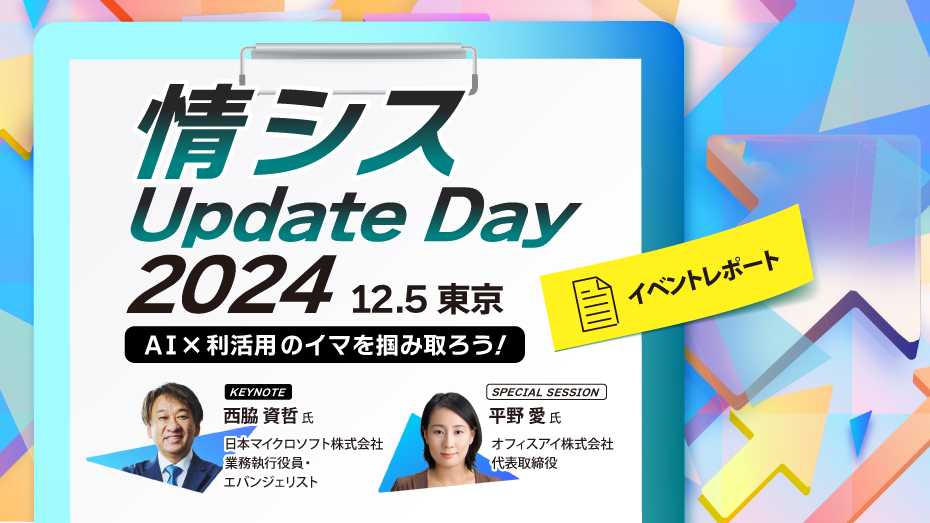

江川氏は最初に、世の中の流れを一枚の図で示します。

これまでは、建物の中に人もデータもアプリも隔離されていたため、入館証で人を管理し、FireWallで外部からの攻撃を防いでいました。しかし、リモートワークの常態化によって、セキュリティの確保がIDのみになっています。クラウドの普及とともに、IDとパスワードのセットが拡散されるようになり、セキュリティの弱いクラウドからIDとパスワードがセットで漏えいする危険が増えています。

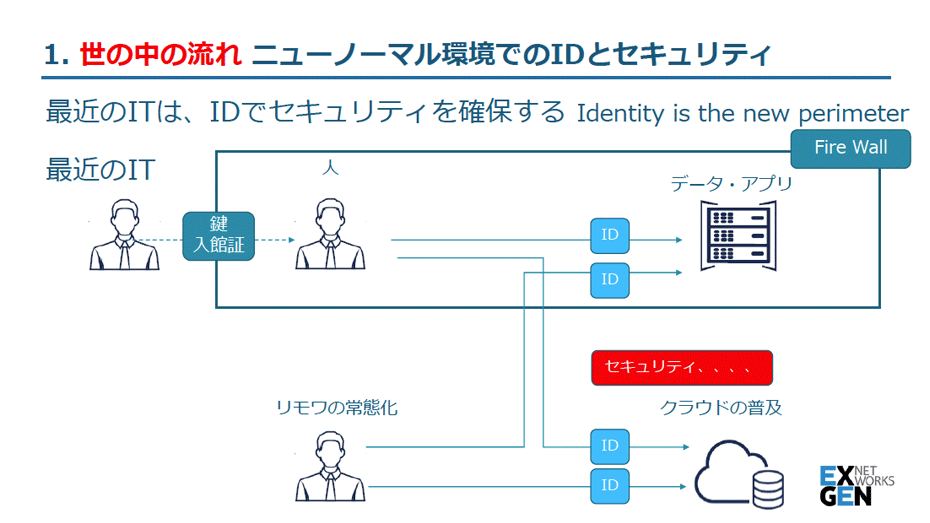

そして、セキュリティ対策としてのIDが、セキュリティの課題になっている状態を次のような図で表します。

最近のITでは、人もアプリも建物の中に居ない状態が増えています。また、クラウドが普及してくると、クラウドを使うためにIDとパスワードが必要になり、セキュリティの弱いクラウドから漏れていく危険性が増しています。

こうした問題を防ぐためにも、「認証」と「認可」を正しく理解して、対策に取り組む必要があります。

2. 誤解されがちな「認証」と「認可」の違い

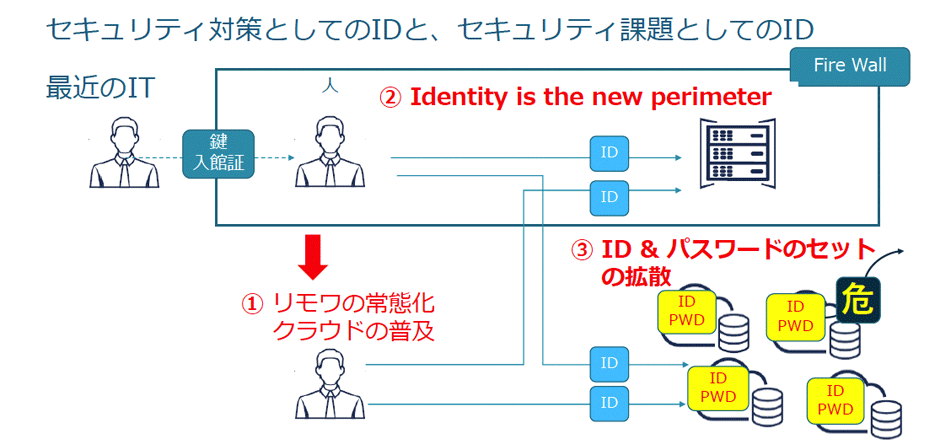

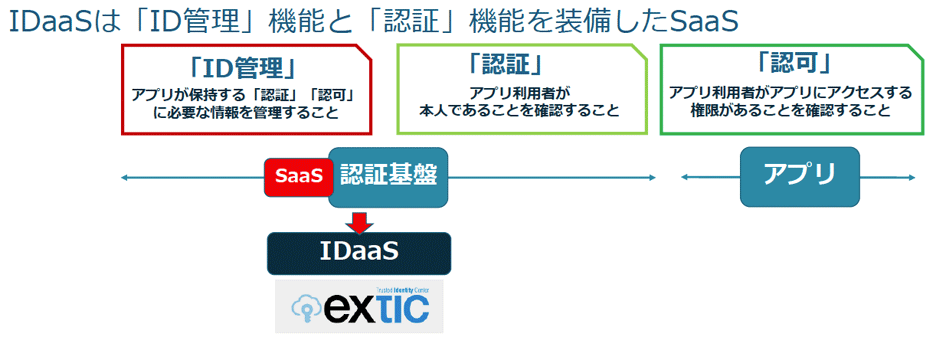

続いて江川氏は、ID管理の基礎知識として「認証」と「認可」の違いについて解説します。

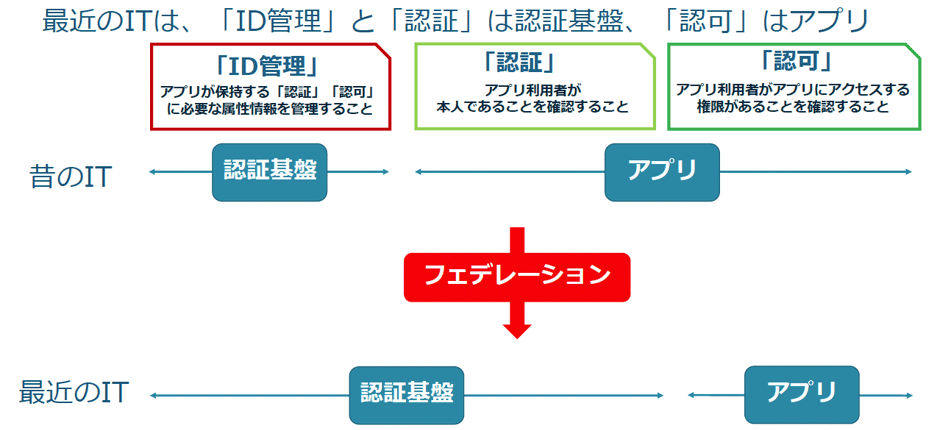

「認証」は、アプリの利用者が本人であるかを確認します。それに対して「認可」は、「認証」された人がアプリにアクセスする権限があるかを確認するアクセスコントロールになります。アプリ利用者は、「認証」と「認可」を経て、必要なアプリにアクセスできるかどうかが許可されます。そして、実際に「認証」と「認可」を行うためには、対象となるシステムがID情報を管理していなければなりません。

「IDとは、ある実態に対する属性情報の集合体です」と江川氏は説明します。

このIDを保存し照会する仕組みが「ID管理」です。

3. 認証基盤を整備する2つの目的

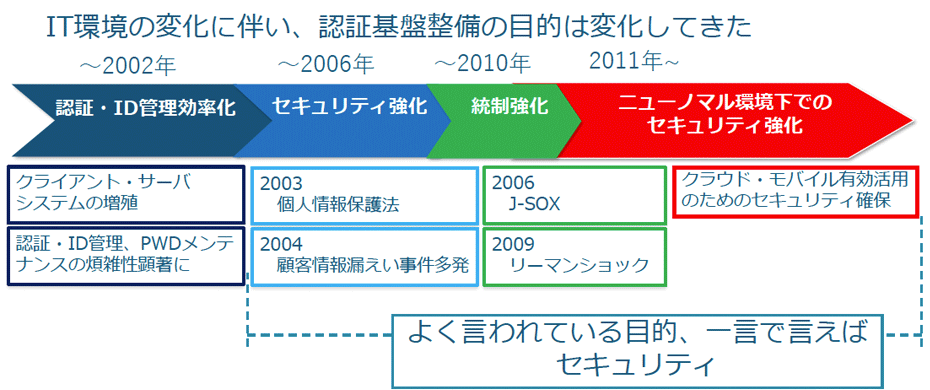

IDを管理して「認証」を行うための認証基盤は、2000年代の前半から現在までに、IT環境の変化に伴って変化してきました。その流れは、クライアント・サーバ時代のID管理効率化から始まり、個人情報保護法などに対応したセキュリティ強化を経て、J-SOX法に関連した統制強化に利用され、2011年以降はクラウド・モバイル環境を有効に活用し、ニューノーマル時代におけるセキュリティ対策として整備されてきました。

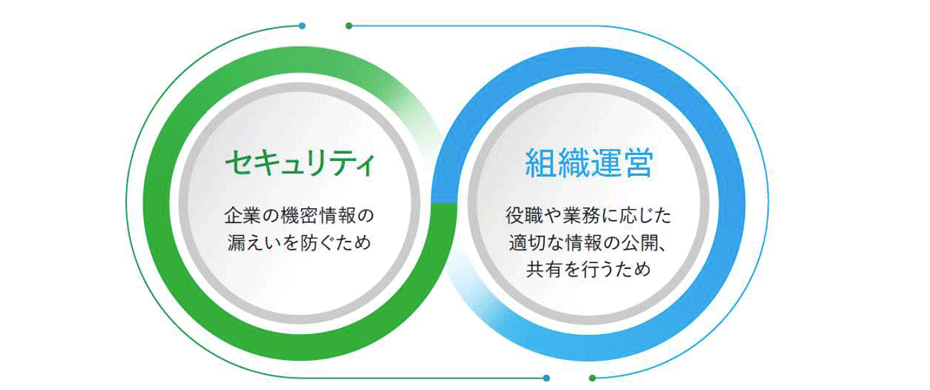

このセキュリティ対策という目的に加えて、もうひとつ重要な目的が「組織運用のための管理」です。組織では、役職や業務に応じた適切な情報の公開や共有を行う必要があり、そのために『認可(アクセスコントロール)』が必要になります。

4. 標準化された認証技術

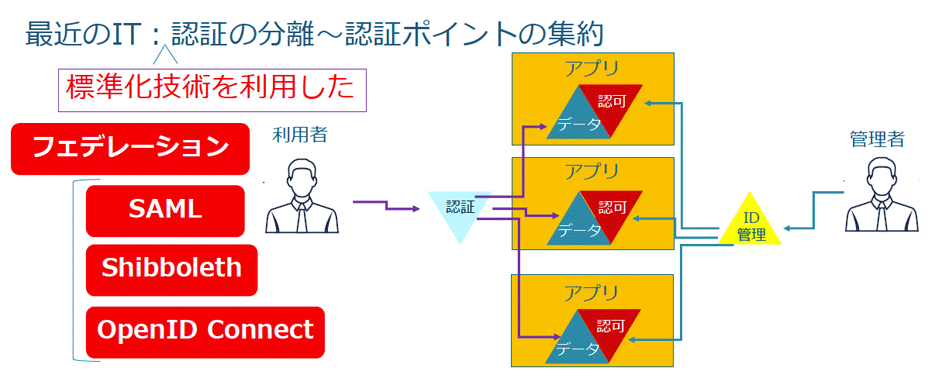

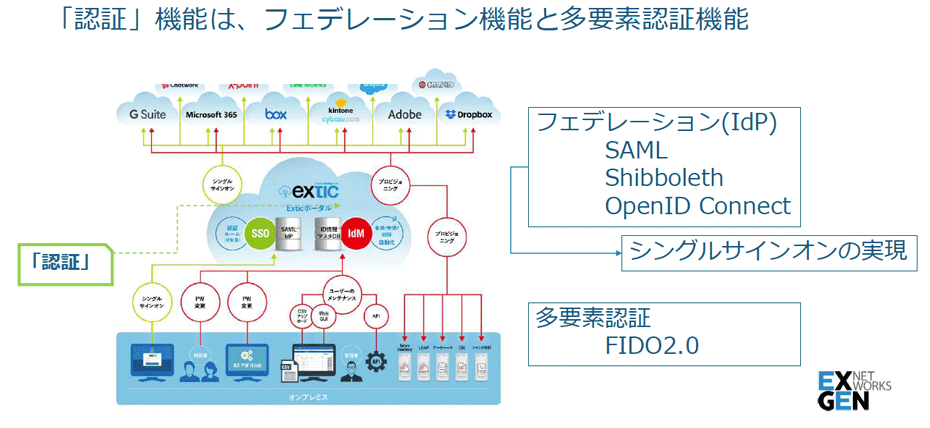

はるか昔のITは、アプリごとに認証と認可とID管理を行っていました。そのため、利用も管理も煩雑になるので、やがてID管理だけがアプリから分離されて、LDAP Managerのような統合ID管理ソフトが活用されるようになりました。その後、メーカー独自の技術による認証の分離が可能になり、リバースプロキシー型やエージェント型によるシングルサインオンが利用できるようになりました。そして、最近では標準化技術を利用した認証の分離が可能になってきました。それがフェデレーションです。

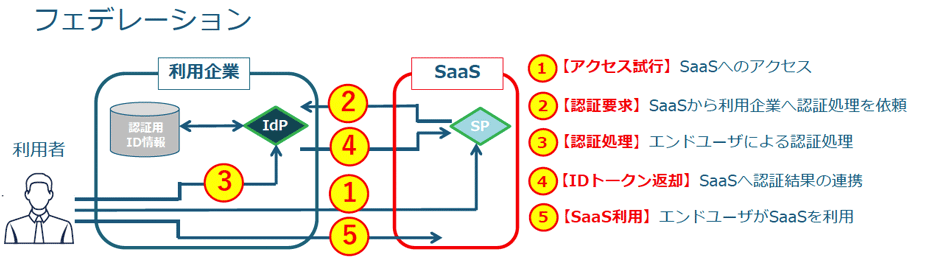

フェデレーションには、SAMLやShibbolethにOpenID Connectいった技術があり、SaaS業者にIDとパスワード情報のセットを預けることなくSaaSを利用できるため、企業側で認証用のIDを管理できるようになります。

認証基盤の集約におけるメリットは、多要素認証の実装です。多要素認証の標準化技術となるFIDO 2.0を利用すると、Windows Helloやスマートフォンの指紋認証などを連携でき、コストをかけずに生体認証を組み合わせられます。

標準化された認証技術の広がりによって、認証基盤とアプリによる「認可」の関係は図のようになります。

これらの関係では、「認可」は認証基盤では対応できないので、アプリによる対応が継続されます。

5. エンタープライズID管理の特徴

エンタープライズにおけるID管理について、これまで企業の管理者が行ってきた登録や運用などの操作が、各自がIDを申請して利用するコンシューマIDとの境界線が曖昧になってきています。その例について、江川氏は3つの事例を紹介します。

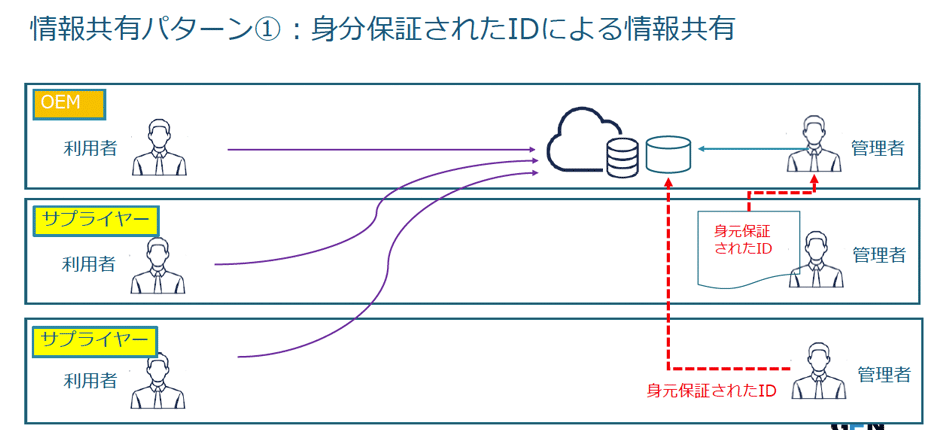

パターン1では、OEMとサプライヤーの関係のように、組織で情報を共有するために、管理者が身元保証されたIDを登録します。

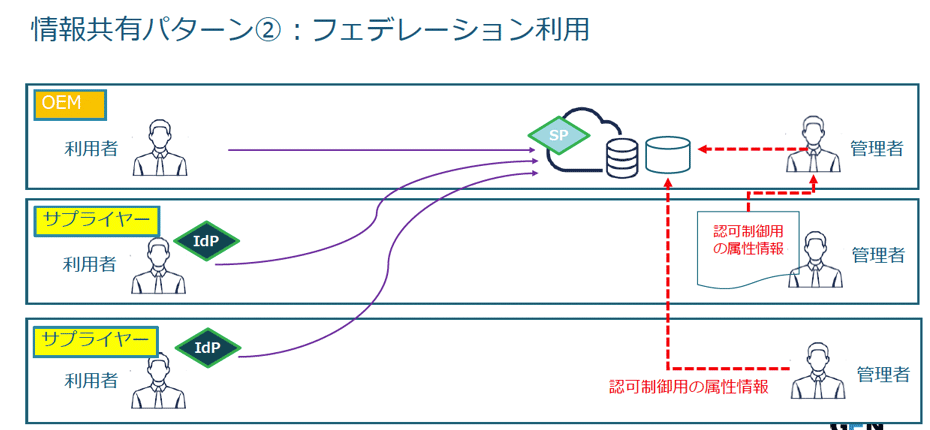

パターン2では、フェデレーションを利用して、「認証」のIDをサプライヤー側で管理できるようにします。しかし、このパターンでもアプリを利用するための「認可」に関しては、対象となるシステムを管理している管理者による登録などが必要になります。

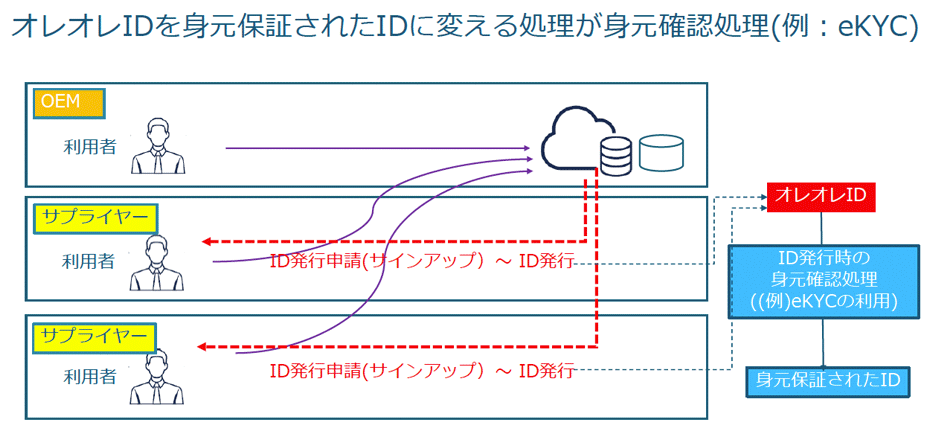

パターン3では、サプライヤーの利用者がOEMの管理者を煩わせることなく、自らがIDを申請して発行してもらえるようになります。このときに、申請されるIDが身元保証されたIDに変換される仕組みが必要になります。その代表的な例が、eKYCの利用となります。

6. IDaaSの概要と押さえるべきポイント

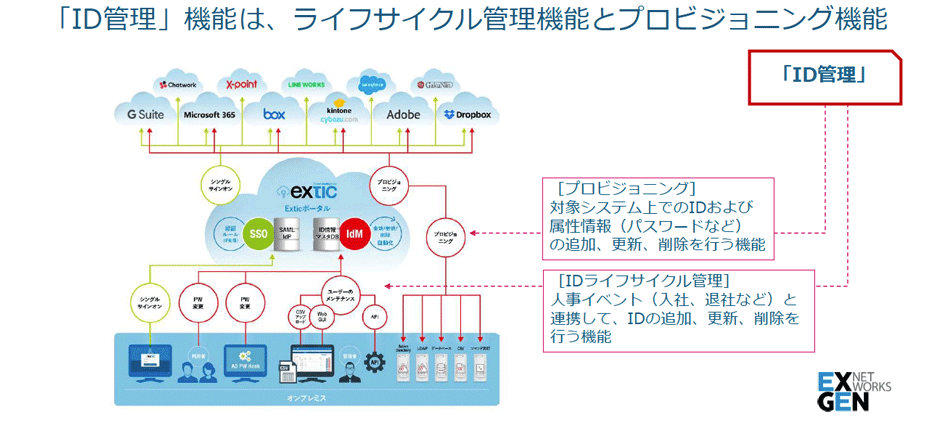

ID管理を提供するクラウドサービスのIDaaSに関して、江川氏は概要と押さえるべきポイントについて整理します。

IDaaSの利用で重要なポイントは、「認証」だけではなく「ID管理」機能が備わっているかどうかです。そして、江川氏は自分の会社が提供するexticを紹介します。

exticは、標準化されたフェデレーション技術をサポートし、シングルサインオンを実現すると同時に、FIDO 2.0による多要素認証にも対応します。

また、ID管理においては、入社や退社などの人事イベントと連携して、IDライフサイクル管理を実現します。加えて、プロビジョニングにより、対象とするシステムのIDや属性情報の変更などもクラウドとオンプレミスの両方に対応します。

江川氏は「ハイブリッドクラウドの需要が広がる中で、IDaaSのID管理によるプロビジョニングでも、クラウドだけではなく、オンプレミスへの戻しが必要になります」と押さえるべきポイントを提唱しました。