2020年12月15日(火)、オンラインイベント「情シスサミット 2020 ONLINE 〜withコロナのITインフラを考える1日」が開催されました。本イベントは、情シスのためのIT運用の課題共有、ノウハウを学べる場として例年開催されていますが、今回は初のオンライン開催となりました。本レポートでは、「withコロナ時代のITインフラを考える」ことをテーマとした主なセッションをご紹介します。

昨今の注目キーワード「ゼロトラスト」をはじめ、ニューノーマル時代の情シスの働き方を考える

今回の「情シスサミット 2020」では、キーノート講演のほか全27セッションがオンラインで配信されました。参加者は768名というこれまでにない人数となました。オンライン開催という初の試みでしたが、「スキマ時間に視聴できる」、「調べながら何度も観ることができる」など、ポジティブな意見が数多く寄せられました。

また、開催に先立ち、株式会社ソフトクリエイト 代表取締役社長の林 宗治より開会の挨拶がありました。

挨拶の中で林は、現在の情シスが置かれた実情を踏まえ、「これまで、社内の情報資産やPC等が安定して動くことが求められていましたが、昨今のテレワークの普及により、情報資産がクラウドに移り、様々な場所から確実に、安全にシステムをつなげるという一見矛盾した要素が情シスに求められています」と述べ、その答えをぜひ今回の「情シスサミット2020」に参加することで見つけ出してほしいというメッセージを伝えました。

今回の「情シスサミット 2020」では、現在の情シスが直面している課題を解決するためのオンラインセッションが用意されましたが、今回はその中から次の7つのセッションを厳選してレポートします。

| ① 【キーノート】“ゼロトラスト”が実現するニューノーマル時代のITインフラ〜 IT環境の変化に対する信頼性確保に向けて 〜 |

| ② Active Directory 陥落の脅威!陥落から始まる新型ランサムウェア、恐怖のシナリオ |

| ③ 「ゼロトラストモデル」簡単解説~ COVID-19で顕在化した境界防御モデルの限界と新たなインフラのスタンダードを考える ~ |

| ④ ニューノーマル時代の IT インフラ変革を実現するゼットスケーラーのゼロトラストアプローチ |

| ⑤ オンプレADから始める、クラウド移行の道しるべ~ キーはAzureADとの付き合い方 ~ |

| ⑥ GMOインターネットグループの全員テレワークを支えたトラスト・ログインとは~ withコロナにこそ求められるIDaaS(SSO) ~ |

| ⑦ kintone × WinActor® で進めるデジタル化とは?~ テレワークでもできる業務改善策 ~ |

【キーノート】“ゼロトラスト”が実現するニューノーマル時代のITインフラ〜 IT環境の変化に対する信頼性確保に向けて 〜

基調講演では、日本マイクロソフト株式会社 技術統括室 チーフセキュリティオフィサー河野 省二 氏が「“ゼロトラスト”が実現するニューノーマル時代のITインフラ〜 IT環境の変化に対する信頼性確保に向けて 〜」というテーマで講演を行いました。

「ゼロトラスト」は現在、多くの企業が話題にしているのではないかと思いますが、このセッションでは「ゼロトラスト」の歴史、構築のための基本的な考え方、実現方法、「ゼロトラスト」が目指すその先について解説がありました。

本レポートでは、セッションのダイジェストと、重要なポイントについてお伝えします。

「ゼロトラスト」の歴史と、その意味

本セッションではまず、河野氏は「ゼロトラスト」が誕生した歴史について次のように解説しました。

本セッションではまず、河野氏は「ゼロトラスト」が誕生した歴史について次のように解説しました。

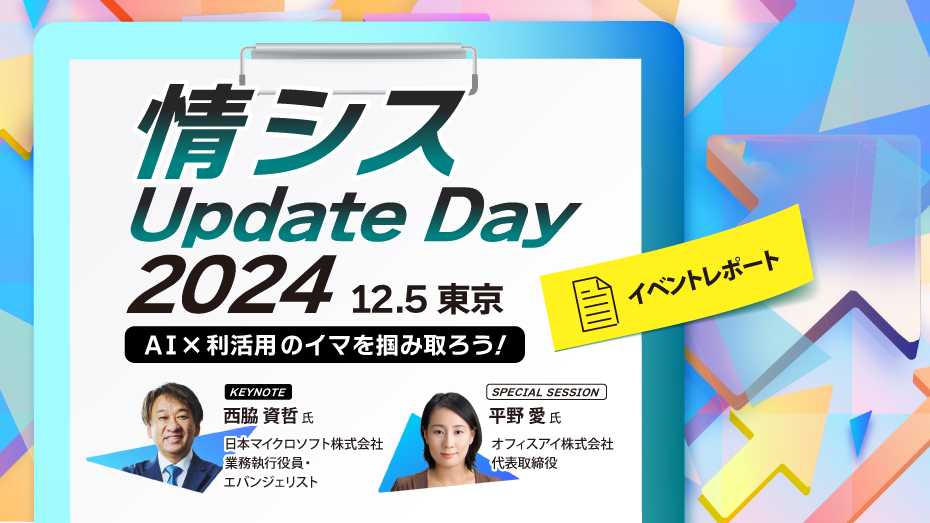

これまでは、境界型防御という、ファイアウォールを設置して「LANを信頼できるネットワーク、トラストネットワークとして保護」することがセキュリティの主要な考え方でした。しかし、「ファイアウォールだけでは、メールやウェブからの侵入・ウイルスの感染を防ぐことができない」ため、「ゼロトラスト」という考え方が生まれることになります。

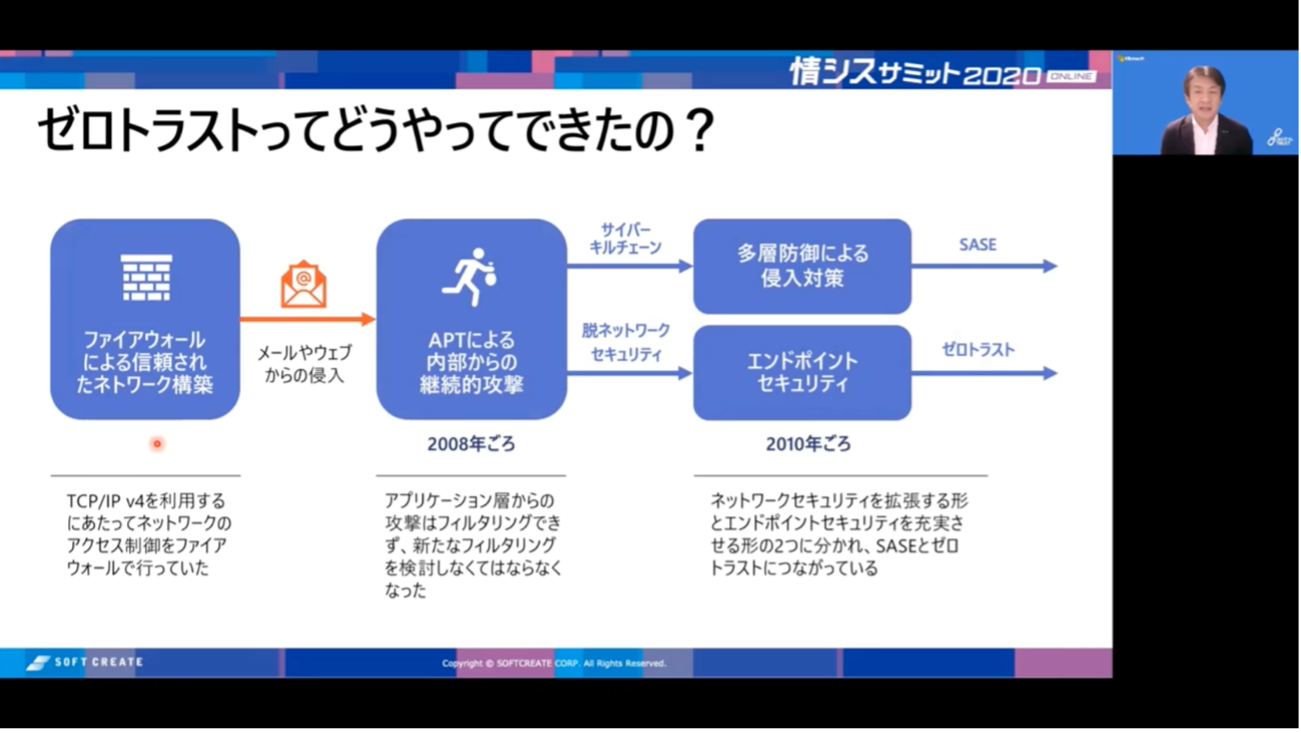

「ゼロトラスト」が意味するところは、「アカウントも信頼できない、デバイスも信頼できない、それらを信頼できるようにするためどうすればいいのかを考える」一連の取り組みを指します。つまり、互いに匿名でやりとりをしているインターネットで、匿名ではなく信頼できるものに置き換える試み…これが「ゼロトラスト」と呼ばれるようになったと語ります。

「ゼロトラスト」を構成する考え方〜ID管理とアクセス制御〜

次に、「ゼロトラスト」を構成する基本的な考え方について説明がありました。河野氏は、「ゼロトラストを実現するための基本的な要素は、ID管理とアクセス制御にある」と述べ、次のように説明しています。

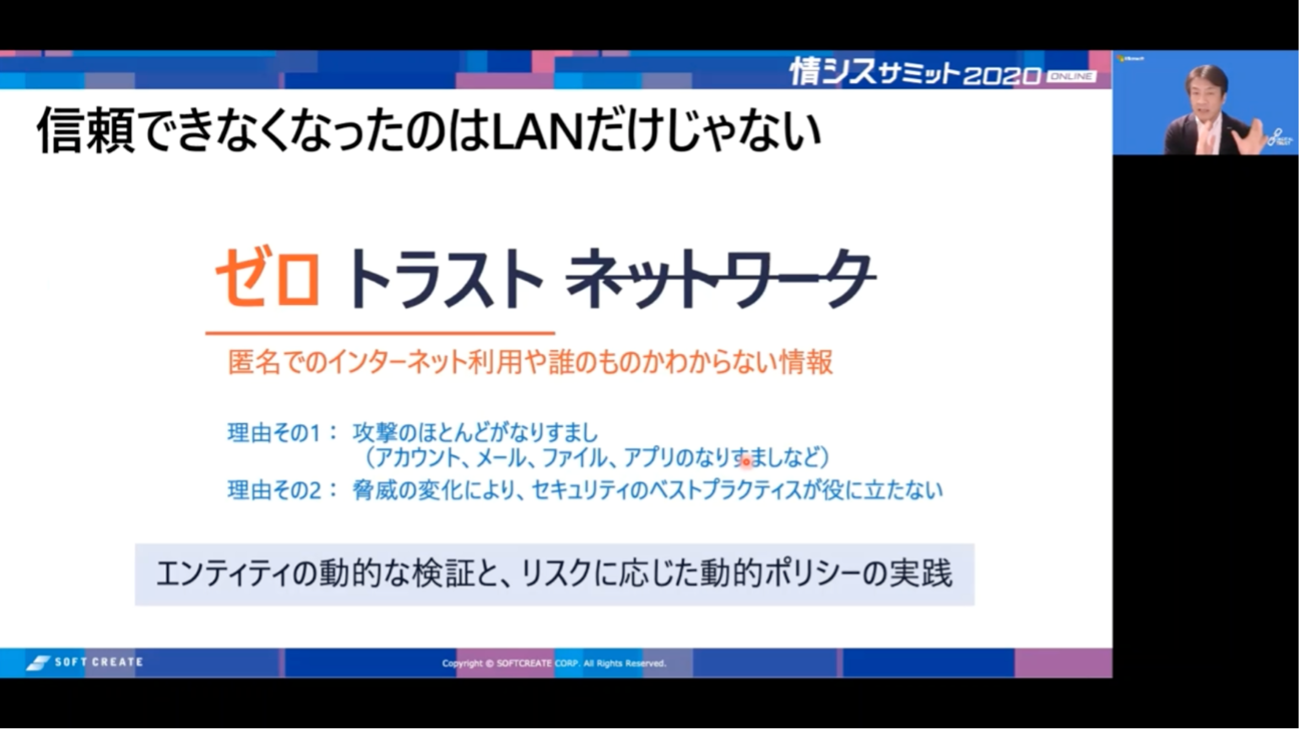

まず、ID管理について「ここでいうIDとはIdentityを意味しており、個別のメールやファイル一つひとつに番号をつけて管理する」ことを意味し、「アクセス制御は識別、認証、認可、説明責任という4つのフェーズによって行われる」と述べています。それぞれのフェーズについては下図を用いて説明しました。

4つのフェーズについては、それぞれ次のように解説しました。

1.識別:ID管理システムにユーザ登録が行われた際に識別子が発行され、ハードウェアに登録される。ユーザ登録の際に、パスワード、バイオメトリクス、端末情報等も登録され、後の認証に利用される。

2.認証:発行された識別子と、事前に登録したパスワード、バイオメトリクス、デバイス番号等を用いてアクセス許可を行う。これらの認証は、いわゆる多要素認証であり、本人性(アクセスしている人物が本人であることを確認すること)を高めている。

3.認可:事前に設定されたポリシーに基づきチケット(認可トークン)が発行され、システム内でできること・できないことが伝えられる。チケットの発行により、様々なサービスを利用できるようになる。

4.説明責任:識別、認証、認可のログを取得し、情報が登録されたこと、登録の内容、サービスの利用用途などが記録され、正しくアクセス制御ができていることの証明に利用する。

このように、ID管理、アクセス制御を経ることで「ユーザを認識し、これらのユーザが何をしたのかの裏付けが取れるようになる」というこの一連の流れが、「ゼロトラスト」の基本と河野氏は語りました。

「ゼロトラスト」を実現する方法と、4つのトラスト

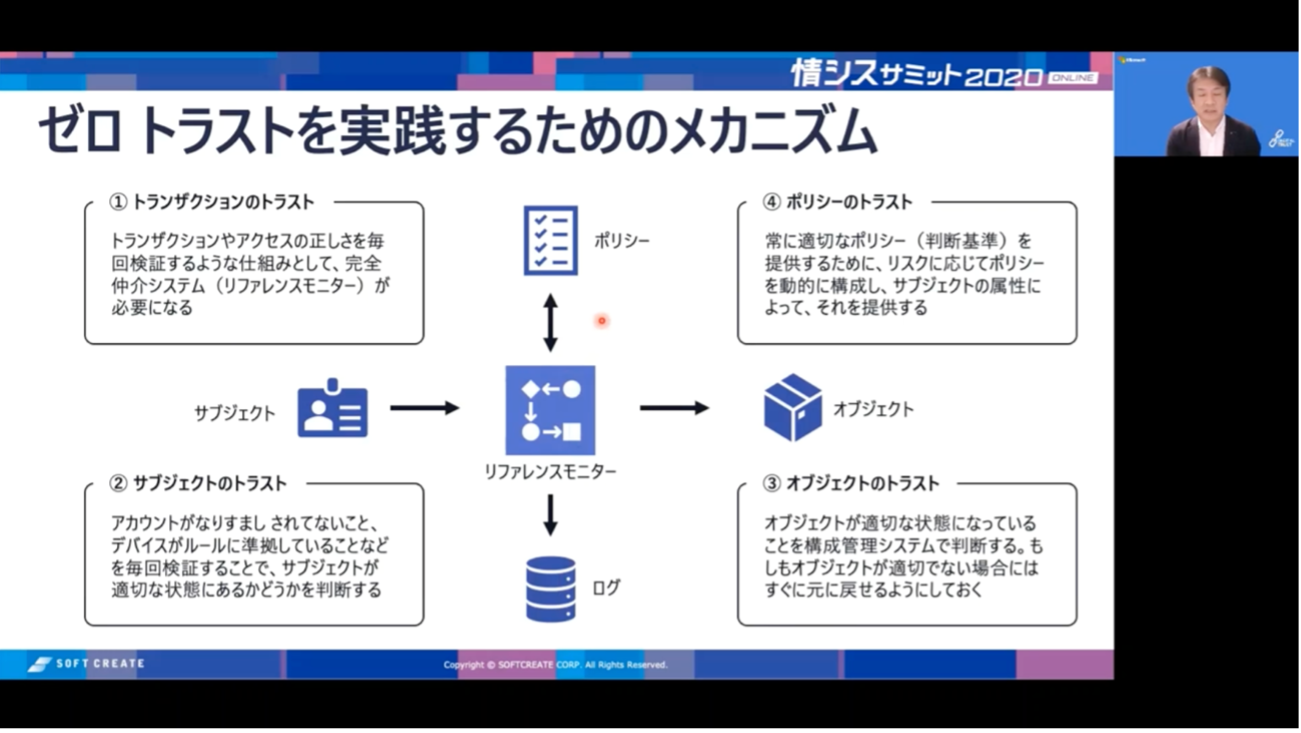

河野氏は「ゼロトラストは、リファレンスモニター(完全仲介システム)によって実現できる」と語っています。「誰かが、何かにアクセスしたことを、リファレンスモニターで仲介することでログを残す」と説明し、その行為によって「4つのトラスト」を得ることができるとしています。河野氏が挙げた「4つのトラスト」を下図およびコメントで補足します。

1.トランザクションのトラスト:全てのやりとりを記録し、各々のやりとりにおける正当性を検証し、不正を検知する。

2.サブジェクトのトラスト:アカウントの本人性を、アクセス制御における「認証」によって担保する。

3.オブジェクトのトラスト:資産管理を用いて、各ファイルやデータが改ざんされていないことを担保する。

4.ポリシーのトラスト:セキュリティポリシーをダイナミックに変更することでフィルタリングを自動的に設定し、常に安全な環境を提供する。

オブジェクトのトラスト〜新時代の資産管理〜

また河野氏はスペシャルセッションで「ファイル管理もニューノーマルへ Microsoft 365 で実現するファイルコミュニケーション」というテーマで講演を行い、クラウド上のストレージサービスはどうやって選ぶのかなど、安全であると公言できるデータ管理の実現について解説しました。これは先ほどの「オブジェクトのトラスト」とも関連する内容です。

本セッションでは、河野氏はファイル管理の目標を、「データが不正利用されていないこと」と定義し、そのためには次の3つの考え方が必要と紹介しています。

1.インベントリ管理:全ての情報資産が把握できている状態

2.構成管理:データの変更・編集も含めた情報資産の状態管理

3.管理の連鎖:情報の入手から廃棄まで安全であることを説明できること

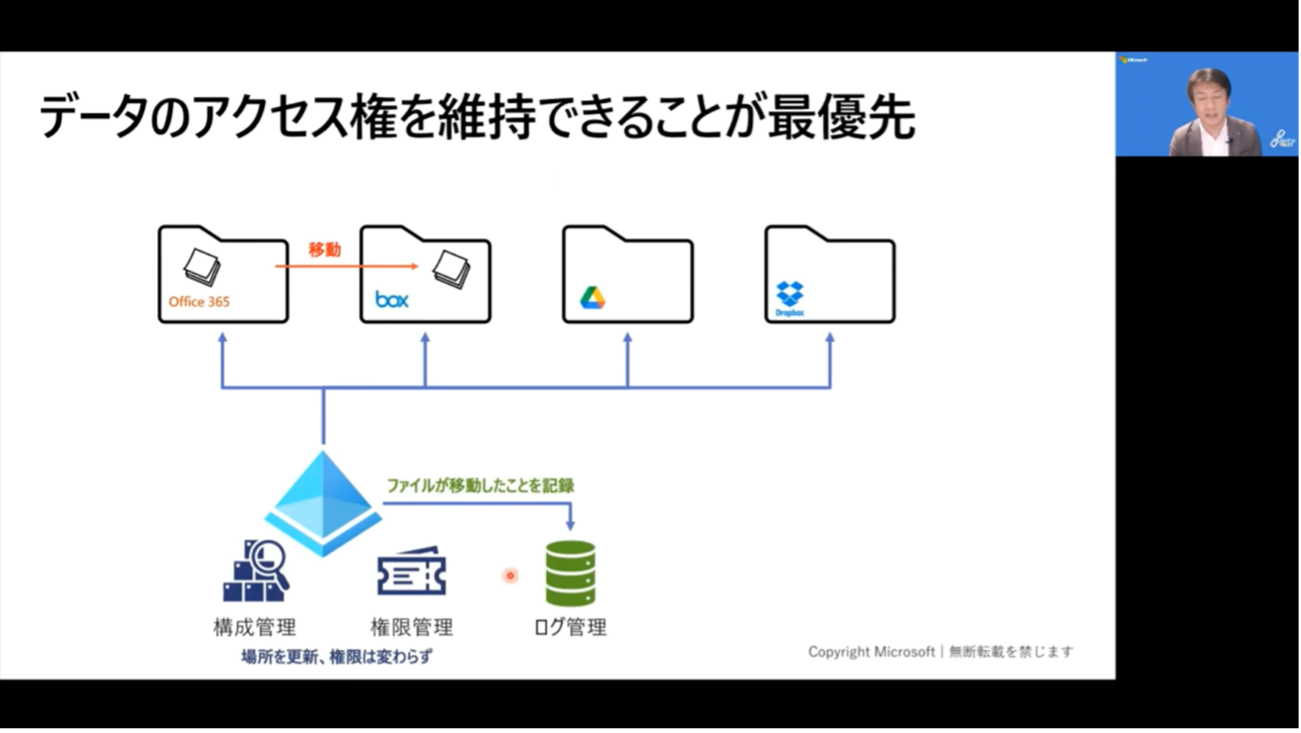

その実践には「デジタライゼーションによる資産とそのやりとりをデジタル化し、リアルタイムな把握・判断・改善が必要であり、「どのようなファイル共有サービスを使うのが安全か」ではなく、「構成管理と権限管理が行われていることが重要」と語りました。

つまり、ファイルが「どこにあってもアクセス権が維持できている状態」にすることが重要であると指摘しています。例えば、Office 製品で作成されたファイルのデータがOne DriveからBoxに移動したような場合でも、移動した情報、移動が禁じられたというやり取りのログが残せたり、管理できたりすることが重要と述べました。

Active Directory 陥落の脅威!陥落から始まる新型ランサムウェア、恐怖のシナリオ

続いて、S&J株式会社 代表取締役社長 三輪 信雄 氏と、株式会社ソフトクリエイト セキュリティサービス部の清原 健二が「Active Directory 陥落の脅威!陥落から始まる新型ランサムウェア、恐怖のシナリオ」というテーマで近年猛威を振るう新型ランサムウェアについて語る対談セッションを紹介します。

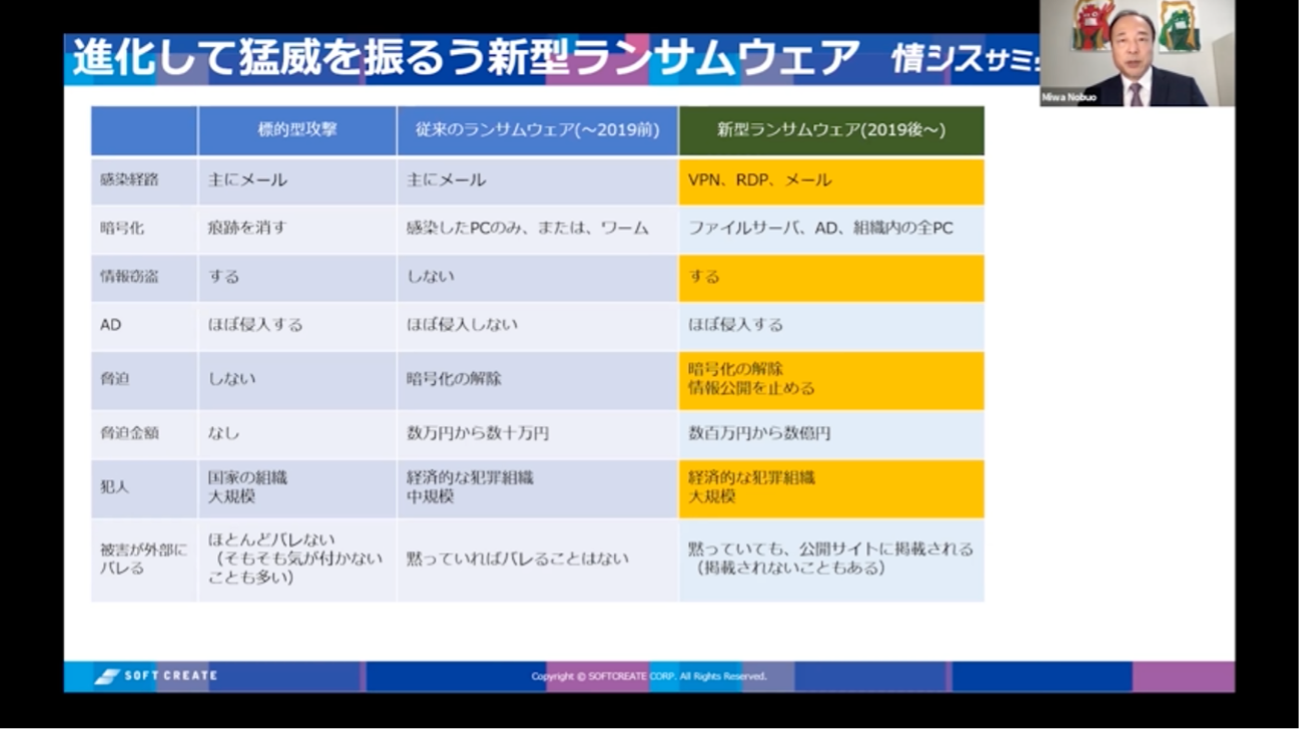

「昔のランサムウェアは、被害がPC1台で済んでおり、金額も5~10万円程度だったことから、会社に知られるのを嫌がってお金を支払う社員が多かった」と、ソフトクリエイトの清原は語ります。高度な技術を用いて社内ネットワークに侵入し、情報を暗号化する点では共通していますが、従来のランサムウェアは被害が比較的軽微なものだったようです。

それに対し、新型ランサムウェアは従来とは異なり、「企業のサーバ・PCにある全ての情報資産が徹底的に暗号化され」、「脅迫金額が膨大となり、10億円といった金額になっている」ものであり、「事業継続を危うくする大きなリスク」であると三輪氏は新旧ランサムウェアの違いを指摘しました。

現在、攻撃者は膨大な金額を要求することが増えていますが、被害企業は「顧客・株主からの集団訴訟、取引先との関係悪化を恐れ、支払った方がマシだと判断する」傾向に海外企業は特にあると清原は述べました。日本においても、大手のゲーム企業が「RAGNAR LOCKER(ラグナ ロッカー)」を名乗る高度なハッカー集団に、1TBものデータを盗まれ、脅迫を受けたというニュースが記憶に新しいでしょう。

また、仮に「身代金」を支払ったとしても、「ネットワークに設置されたバックドアに再度侵入され、もう一度暗号化の被害に遭う」ケースもあり、「素人判断ではなく、セキュリティの専門家の早い段階で入るべき」と三輪氏は語りました。

次に、清原は新型ランサムウェアの攻撃手法について「特定のウイルスを指すのではなく、世界中の攻撃者によって確立された、一つのビジネスモデル」と述べました。具体的には、下記のようなプロセスで攻撃が進行するとのことです。

1.VPNやメールを介した社内ネットワークへの侵入 2.バックドアの設置、社内の情報資産の探索

3.AD管理者端末への侵入・管理者権限の奪取

4.EDR、アンチウイルスの無効化

5.ランサムウェアの設置、ファイルサーバ・バックアップサーバの暗号化

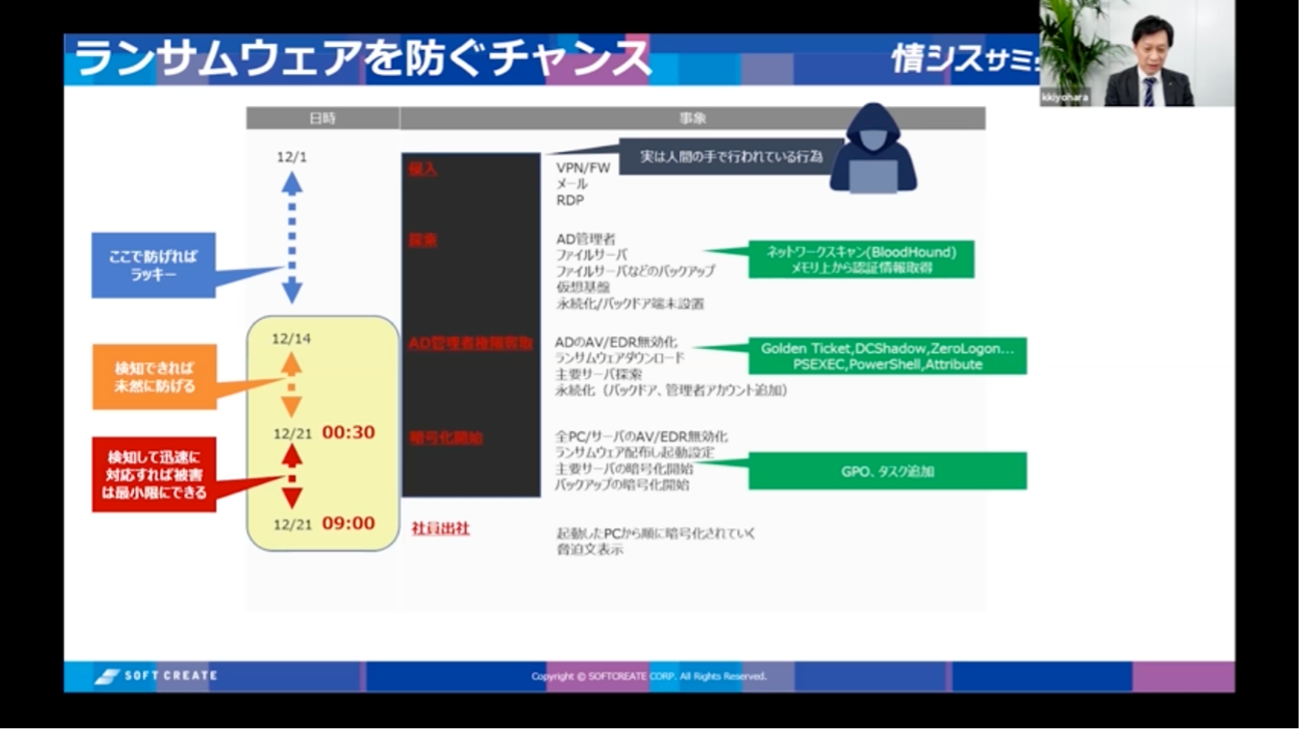

ランサムウェアの被害が発覚するのは多くの場合、暗号化が開始され、システム障害が発生してからだと三輪氏は指摘します。そして、この時点ではすでに手遅れであり、復旧にかかる膨大な工数を独力で対応するのではなく、専門家に判断を仰ぐべきだと語ります。

三輪氏は、これらの脅威への対策として「EDRによる端末の監視、AD側における監視・健康診断が有効」と語りました。不正な挙動が発生した場合に対応できる体制の構築が必要であり、攻撃者の侵入〜社内探索フェーズは数日から数週間かかると考えられるため、これらのソリューションが効果を発揮するとのことです。一方、VPNの不正アクセス経由での侵入ではEDRが効果を発揮しないため、VPNのID・パスワードの管理、脆弱性対策が求められるとしています。

また、「昨今のテレワークが普及を背景とし、VPNからのランサムウェア被害が拡大している」と三輪氏は指摘し、「事業継続を脅かすリスクであることを前提として、対策を考えるべき」と述べ、対策コストの検討は必要と本セッションを締めくくりました。

「ゼロトラストモデル」簡単解説~ COVID-19で顕在化した境界防御モデルの限界と新たなインフラのスタンダードを考える ~

昨今注目を集める「ゼロトラスト」について、株式会社ソフトクリエイト 上席執行役員 事業戦略本部長 引間 賢太が「『ゼロトラストモデル』簡単解説~ COVID-19で顕在化した境界防御モデルの限界と新たなインフラのスタンダードを考える ~」をテーマに、その概要と実現方法について解説を行いました。

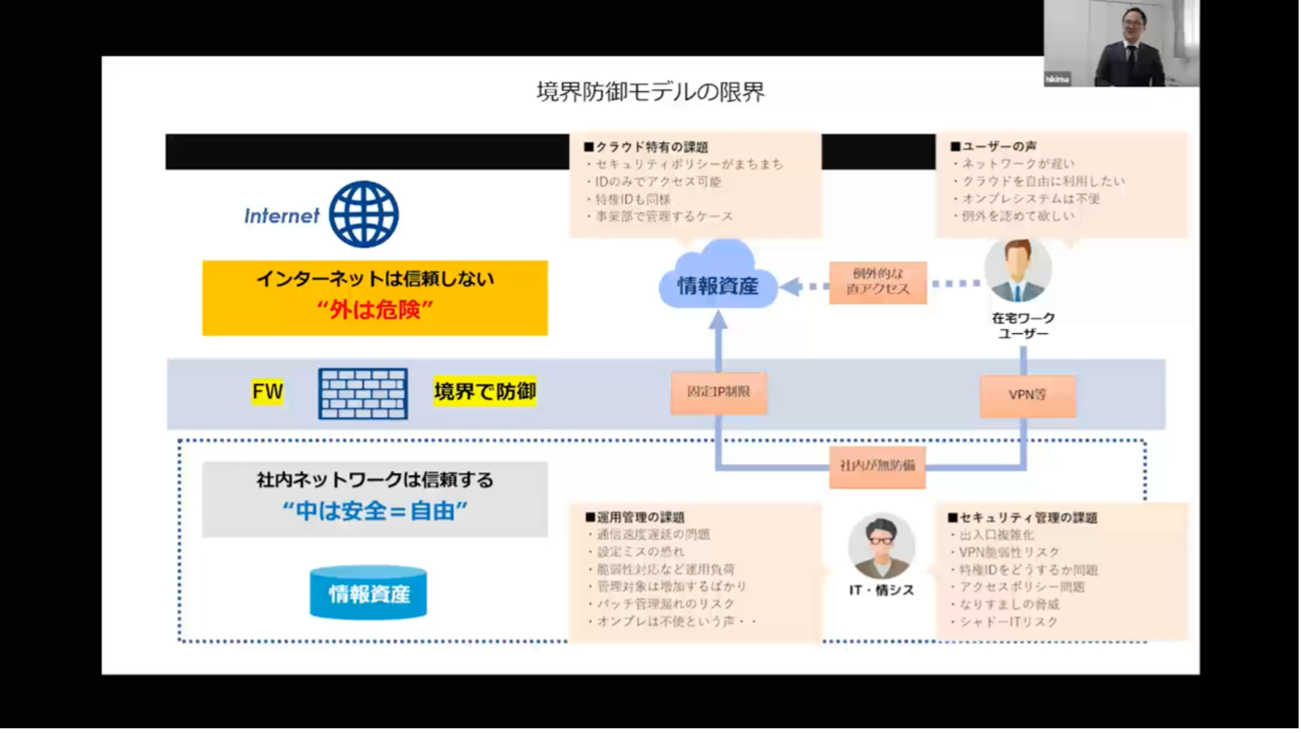

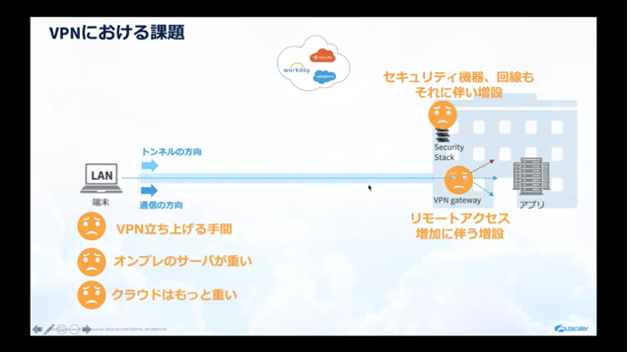

まず、引間は新型コロナウイルスの拡大を背景に「急きょ在宅ワークを整備する必要があった」中で、「VPNを用いて社内システムやクラウドシステムを利用するようになったが、様々な課題が生じている」ことを指摘しました。境界防御モデルにおけるクラウド運用の限界が訪れているとして、下記の4つの課題を挙げました。

1. クラウドの課題:セキュリティポリシーがまちまち、ID・パスワードのみでアクセスできてしまう

2. ユーザ側の課題:通信が遅い、もっと自由にクラウドを利用したい

3. セキュリティ管理の課題:出入口が複数になり複雑化している、VPNに脆弱性がある

4. 運用における課題:脆弱性へのパッチ対応、通信速度の向上、クラウドごとのセキュリティ設定と管理

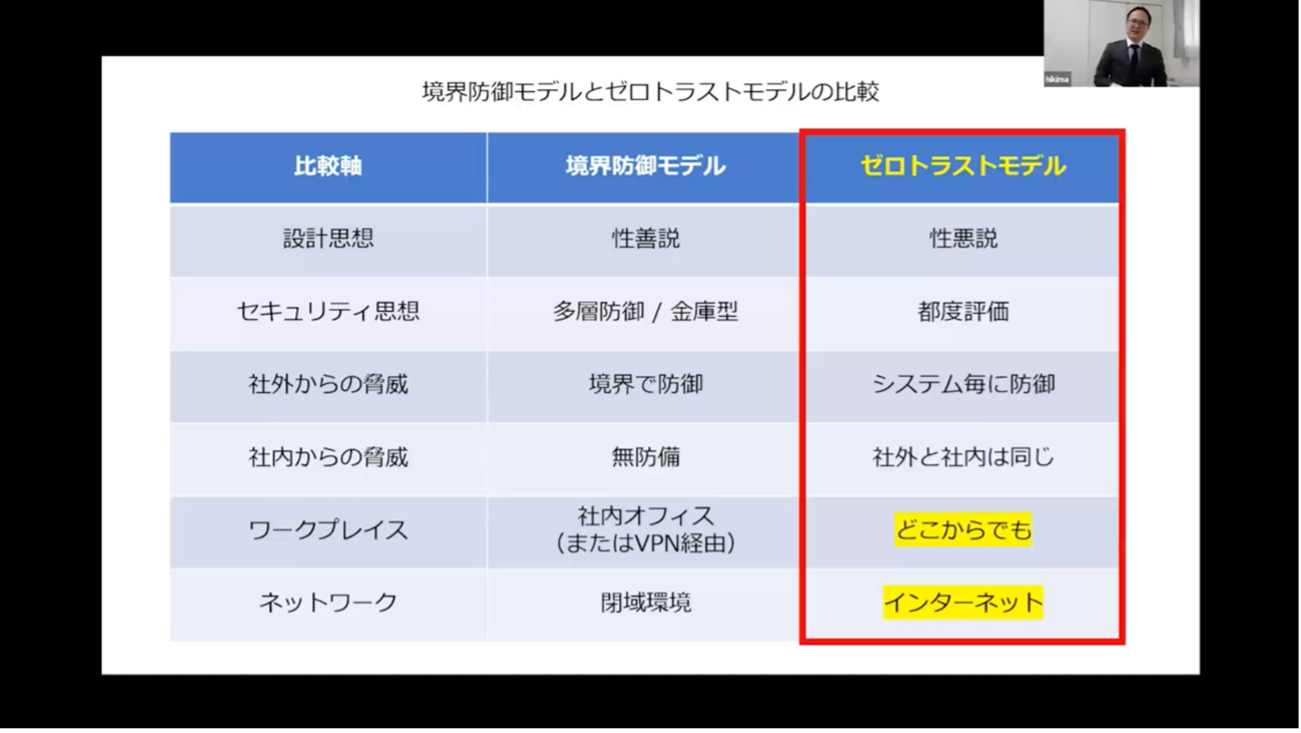

このような課題を解決するためにも「ゼロトラストモデル」に注目が集まっていることから、引間は「境界防御モデル」と「ゼロトラストモデル」における様々な違いを下図のような形にまとめて解説しました。特に、「ワークプレイス」や「ネットワーク」に大きな違いがあることがわかります。

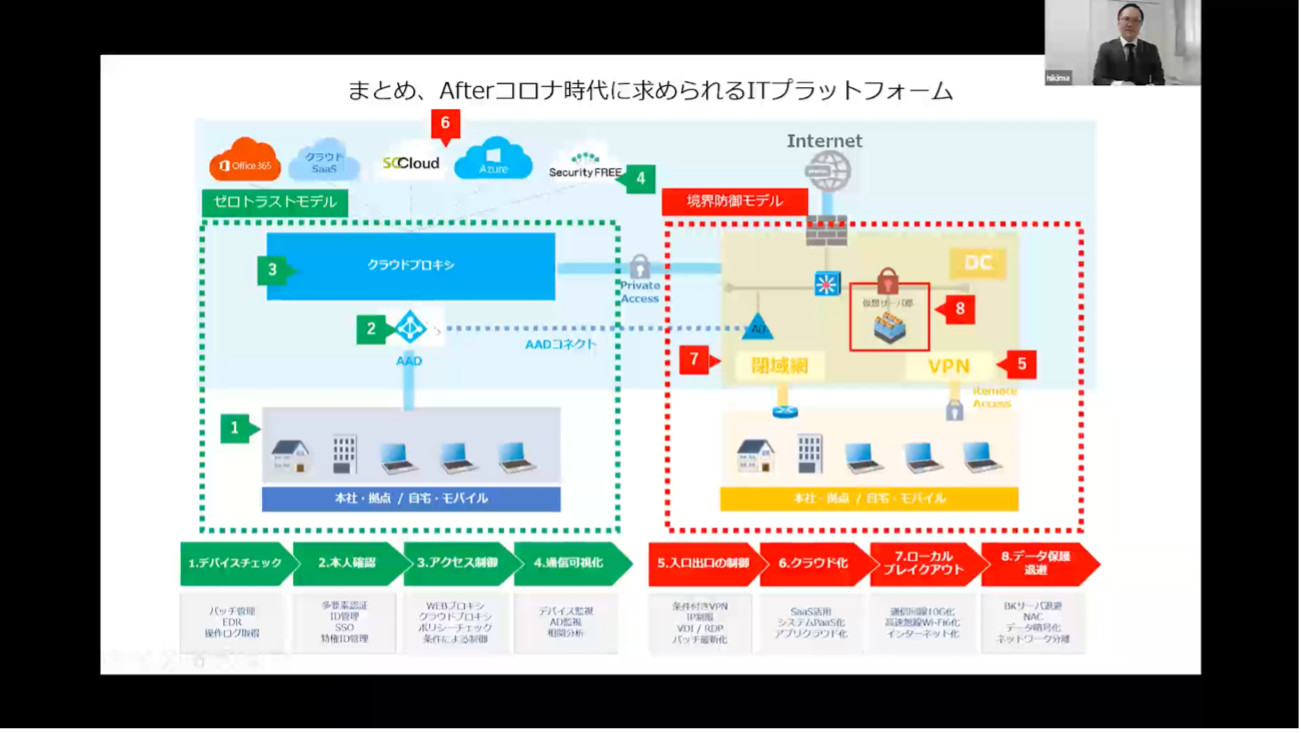

一見すると「境界防御モデル」と「ゼロトラストモデル」は異なるもののように見えますが、「どちらかだけを採用するのではなく、これらをうまく組み合わせることが重要」と引間は解説。「Afterコロナ時代に求められるITプラットフォーム」は、両モデルの組み合わせが必要と考え、下図の内容を紹介して本セッションを締めくくりました。

ニューノーマル時代の IT インフラ変革を実現するゼットスケーラーのゼロトラストアプローチ

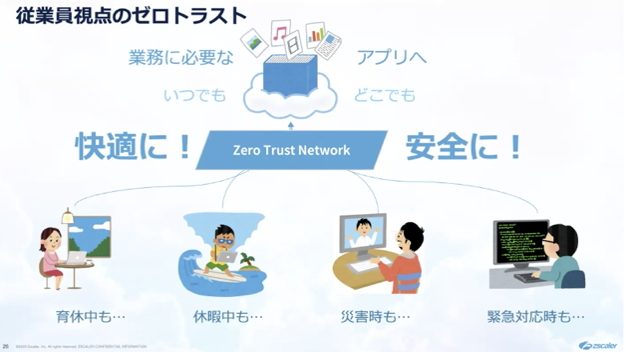

テレワークにおける安全で快適な通信環境について、ゼットスケーラー株式会社 エバンジェリスト 高岡 隆佳氏が「ニューノーマル時代の IT インフラ変革を実現するゼットスケーラーのゼロトラストアプローチ」というテーマで実現方法について解説を行いました。

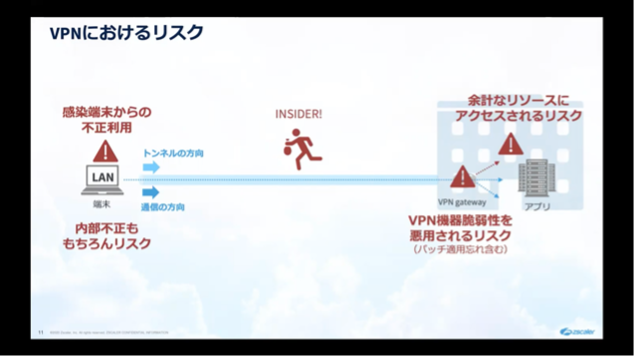

はじめに、高岡氏はテレワークにおけるVPNの課題を指摘。セキュリティ上の課題として、「VPN通信を自宅やモバイルなどからアクセスすることで様々なリスク、標的型攻撃が表面化している」と、今まさに多くの企業が直面しているVPNにおける具体的な課題を示し、脱VPNとゼロトラストの意義を語りました。

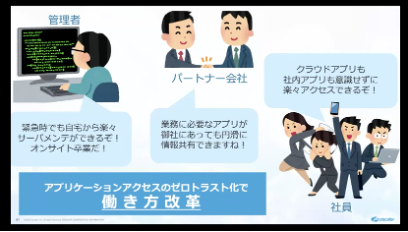

従業員にとっても自分の場所、端末、行いさえ正しければアクセスできるという、ゼロトラストアプローチが効果的ではないかと示しました。そのためにも、アプリケーションを選別して戦略的にクラウド移行すること、SDP(Software Defined Perimeter:ソフトウェアによる新たな境界型防御)などの手法の活用を考え、「脱VPN」を目指すことで、従業員視点の快適・安全な環境づくりを勧めています。そして、「実を伴った働き方改革として、アプリケーションのアクセスをゼロトラスト化することはメリットがある」と締めくくりました。

オンプレADから始める、クラウド移行の道しるべ ~キーはAzureADとの付き合い方 ~

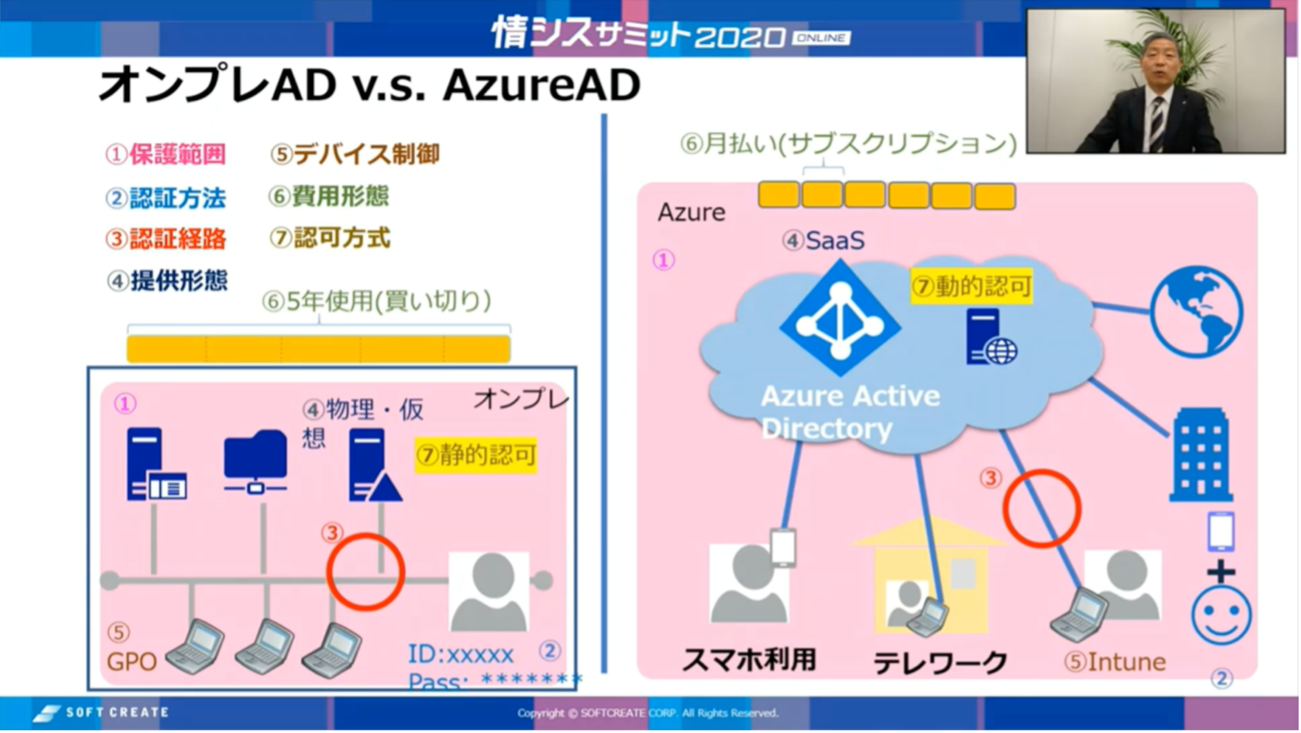

株式会社ソフトクリエイト マイクロソフトサービス部 技師長 村松 真が、「オンプレADから始める、クラウド移行の道しるべ ~キーはAzureADとの付き合い方 ~」というテーマで、オンプレミスのADとAzure ADをどのように組み合わせ、システムをクラウド化すべきかについて講演を行いました。

まず、村松は「クラウドを導入する前は、オンプレのシステムの中でセキュリティ対策を行えた」理由として、「社内に基本的なシステムもクライアントも存在した」ことを指摘しています。一方、現在はテレワークを背景に端末が社外に持ち出されることが増え、「オンプレ内でのシステムの利用が収まらなくなり」、セキュリティのリスクと運用コストが高まっていると述べました。

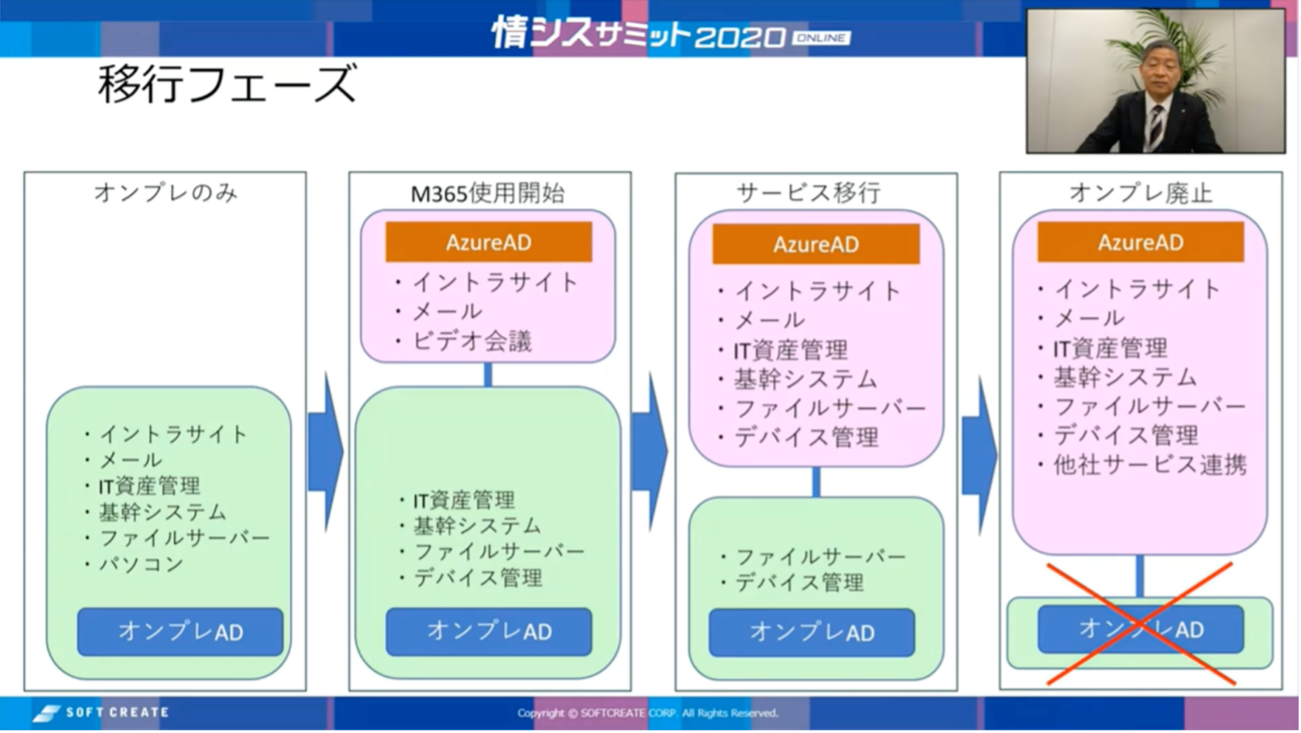

そこで、村松はクラウドの利用によって運用コストを削減し、社内システムはオンプレのAD、クラウドシステムはAzure ADによって管理することを提案。「Azure AD Connectを用いて、オンプレADとAzure ADを連携し、オンプレとクラウドの双方を制御できる状態にして、システムを順次クラウドに移行する」ことについて、下図を用いて移行フェーズを紹介しました。

また、オンプレADとAzure ADは、それぞれ管理対象が違うため、両方をうまく組み合わせ、IDの二重管理を避けることが重要だと述べています。

GMOインターネットグループの全員テレワークを支えたトラスト・ログインとは~ withコロナにこそ求められるIDaaS(SSO) ~

テレワークにおけるシステムへの安全なアクセス、ID・パスワード管理の煩雑さの解消について、GMOグローバルサイン株式会社 トラスト・ログイン事業部 沼尻 孝信 氏による「GMOインターネットグループの全員テレワークを支えたトラスト・ログインとは~ withコロナにこそ求められるIDaaS(SSO) ~」を紹介します。

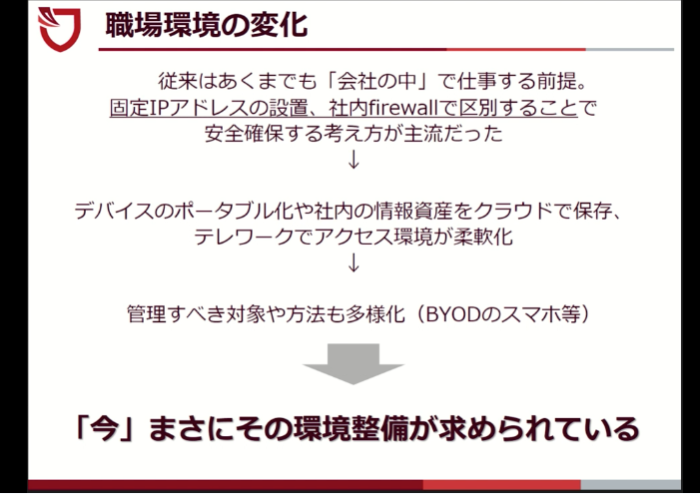

今、職場環境が大きく変化し、デバイスの増加、情報資産をクラウドで保存することなど、多様化している中、職場環境の変化への対応が求められるようになっていると沼尻氏は語ります。

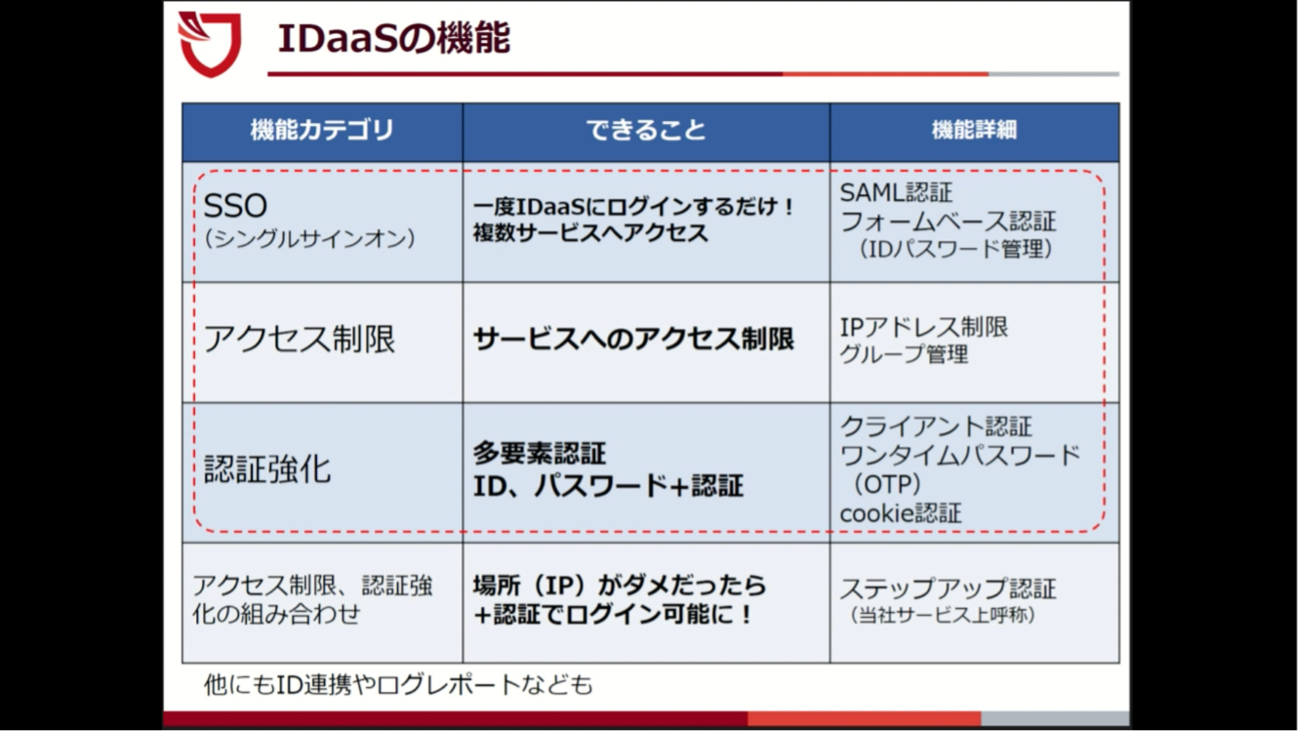

そこで昨今の注目ワードの1つである、IDaaS(Identity as a Service)が環境整備に用いられるソリューションとなると述べました。IDaaSを活用した製品として、沼尻氏は自社トラストログインを例に、IDaaSに必要となる機能、できることなどを紹介しています。例えば、SSO、アクセス制限、認証強化などは多くの企業が、テレワーク環境下の認証において必要としている機能でしょう。

複雑化する職場環境で、このようなIDaaS製品を用いることで、外出先や自宅からも安全にアクセスできるようになり、ユーザにとっても、覚えるパスワードが1つで済むようになるという利点があると沼尻氏は語ります。職場環境整備を考える上での一例となるのではないでしょうか。

kintone × WinActor® で進めるデジタル化とは?~ テレワークでもできる業務改善策 ~

最後に、株式会社ソフトクリエイトの受発注業務をデジタル化した取り組みについて、業務推進部 二木 涼の講演、「kintone × WinActor® で進めるデジタル化とは?~ テレワークでもできる業務改善策 ~」より紹介いたします。

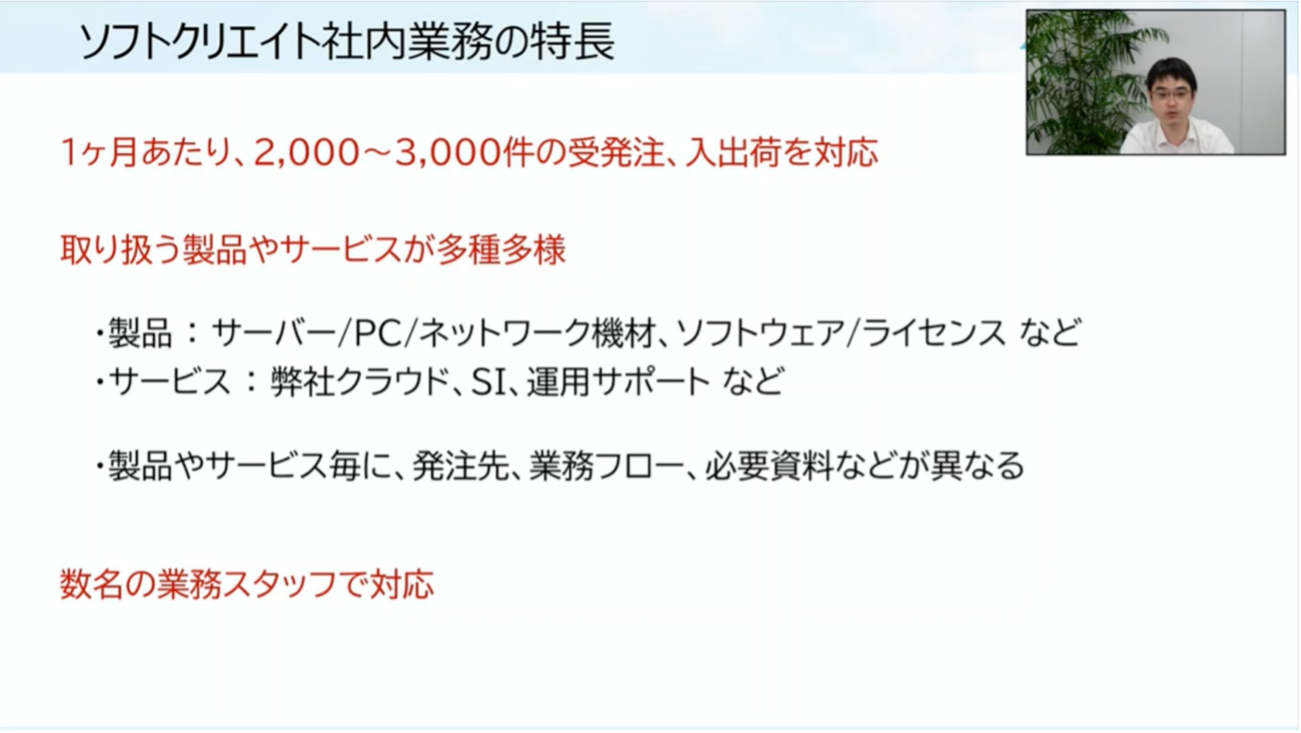

ソフトクリエイトでは、これまで1ヶ月あたり2,000~3,000件の受発注、入出荷業務を対応しており、「受注から発注、出荷まで紙が中心であり、納期情報や進捗も都度目視で確認して手書きで行なっていた」と二木は言います。そのため、「各担当営業が膨大な紙をファイリングする、書類の確認・押印のためにオフィス出社が必要となる」といった負担が発生していました。二木はこの業務に「1ヶ月あたり、およそ100時間は使っていました」と振り返ります。

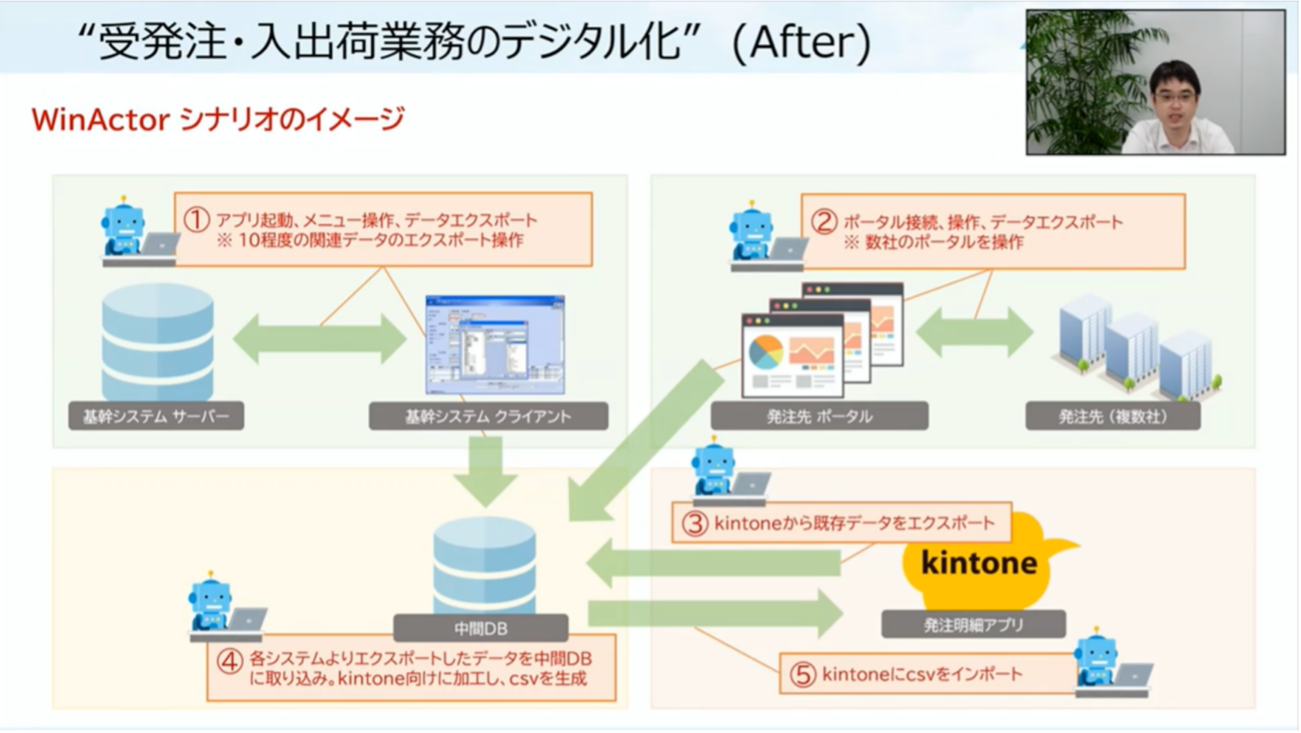

そこで、二木は「WinActor®を用いて、受発注・出荷のデータを基幹システム、発注ポータルからエクスポートし、kintoneにアップできる」ように開発を行いました。

具体的には、次のような手順で情報の加工・アップロードを行なっています。

1.基幹システムよりWinActor®でデータを取得、中間DBにインポート

2.発注先の各種ポータルに接続、必要情報を引き出し、中間DBにインポート

3.kintoneから既存データをエクスポート

4.中間DBで情報を集約、データのマージ、kintoneが読めるCSVを生成

5.CSVをkintoneにインポート

これにより、最新情報を自動的に反映できるようになり、会社に戻ってから対応する必要などがなくなったと二木は言います。納期確認等の時間がこれまで100時間かかっていたのが0になったことに加え、開発はわずか1名、1ヶ月半の期間で構築することに成功しました。

まとめ

初のオンライン開催となった「情シスサミット 2020」は好評のうちに終了しました。参加者からは、次のような声が寄せられています。

「弊社も正にゼロトラストを考えている最中であり、改めて知識を深めることができました。有意義なサミットでした。ありがとうございました。」

「全てオンラインで、しかもアーカイブ視聴も可能、ということで大変参加しやすいと感じました。コンテンツも幅広く分かりやすい展開でした、活用させていただきました!」

「スペシャルセッションの「Active Directory 陥落の脅威!陥落から始まる新型ランサムウェア、恐怖のシナリオ」が大変興味深く、勉強になりました。所内のセキュリティレベルを一段上げるべく努めなくてはと考えさせられました。」

講演の内容に加え、アーカイブ視聴が可能なことや、倍速再生が可能であることなど、オンラインイベントならではの利便性についても数多くコメントをいただくことができました。

いただいたご要望などは、今後のセミナーにもぜひ反映し、さらに内容を充実させていきたいと思います!