-

- エスカ&レン:

- 今月もやってきました!「エスカとレンのセキュリティ通信」のお時間です。

-

- エスカ:

- 暑さが厳しい季節になってきましたね。

-

- レン:

- 夏と言えば、キャンプやバーベキューだよね!

-

- エスカ:

- 私たちも毎年、夏季休暇を活用してキャンプを楽しんでいます。

-

- レン:

- 皆さんも体調には気を付けて、楽しい夏をお過ごしくださいね。

さて、今回ご紹介するトピックスは・・

認証情報を狙う“インフォスティーラー”対策が急務 - 日本IBMの調査

-

- エスカ:

- 昨今標的となっている認証情報への攻撃とは?早速見ていきましょう!

(参照) IBM X-Force脅威インテリジェンス・インデックス2025(IBM)

日本IBMは6月3日、「IBM X-Force脅威インテリジェンス・インデックス2025」の日本語版を発表しました。

今回発表されたのは、2024年1月から12月にかけての1年間において、IBM X-Force IR が対応したインシデントやIBM X-Force Redが実施したペネトレーション・テスト、X-Force TI による脆弱性・マルウェアの研究結果などを対象としたものです。

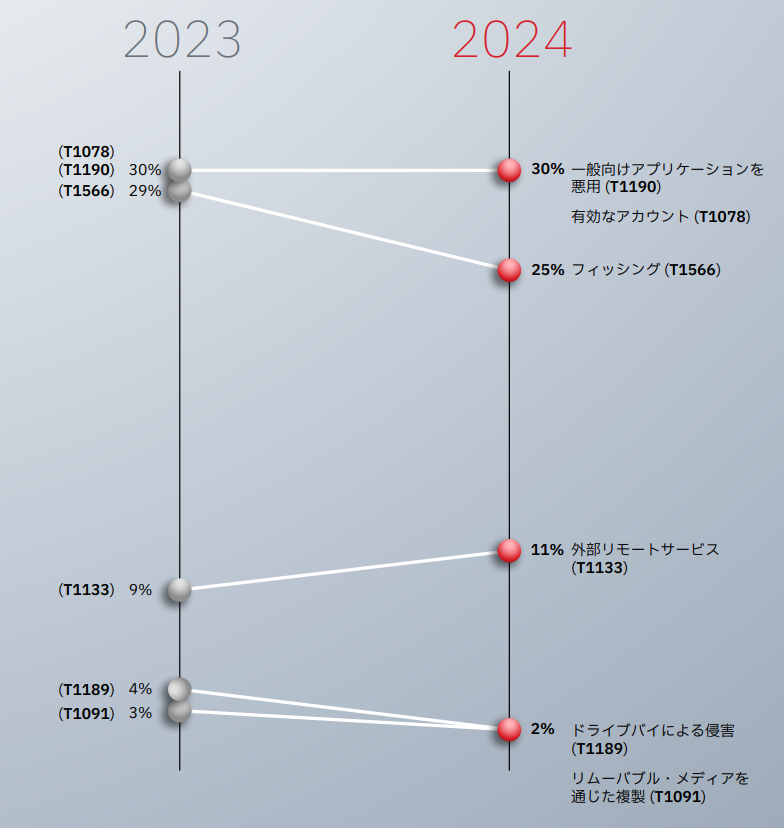

レポートでは初めに、攻撃者がこれまでと変わらず正規ユーザーアカウントの認証情報を悪用する傾向にあると言及されました。

2024年に IBM X-Force が対応したインシデントのうち約30%は、その初期侵入経路として正規アカウントが悪用されていたとのことです。なお、悪用された認証情報は、情報窃取マルウェア(インフォスティーラー)への感染によって取得されたものであり、その経路となるフィッシングメールの数は前年比で約84%増加していました。

また、AIによる文面精度向上の影響もあってか、ダークウェブ上で販売されるインフォスティーラー由来の認証情報漏洩は約12%増加しました。

その他にも多要素認証を回避するための攻撃ツールなどが流通しているとのことで、認証情報の悪用が今後もしばらく続くと推測されています。

(参照)脅威アクターが被害者の環境に侵入する際の 上位のアクセス手法(IBM)

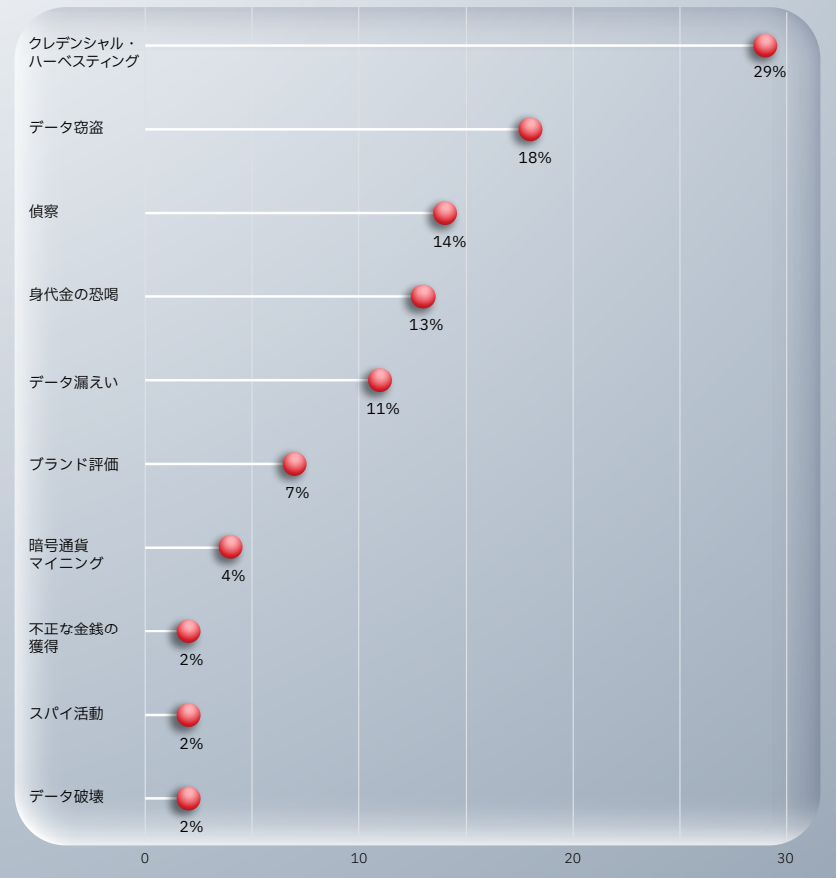

今回のレポートでは、サイバー攻撃によって生じた影響や攻撃者が用いた手口の内訳についても言及されています。

攻撃により生じた影響として最も多くの割合を占めたのは、「認証情報の収集」でした。それに続くのが「データ窃取」であり、上位2項目を合わせると約47%と、インシデントのおよそ半数で情報が持ち出されていたとのことです。 また、ランサムウェアをはじめとする「脅迫」の割合は低下したものの、それでも10%以上を占めており一定の脅威は残されています。

(参照)インシデント対応の事例で確認された上位の影響(IBM)

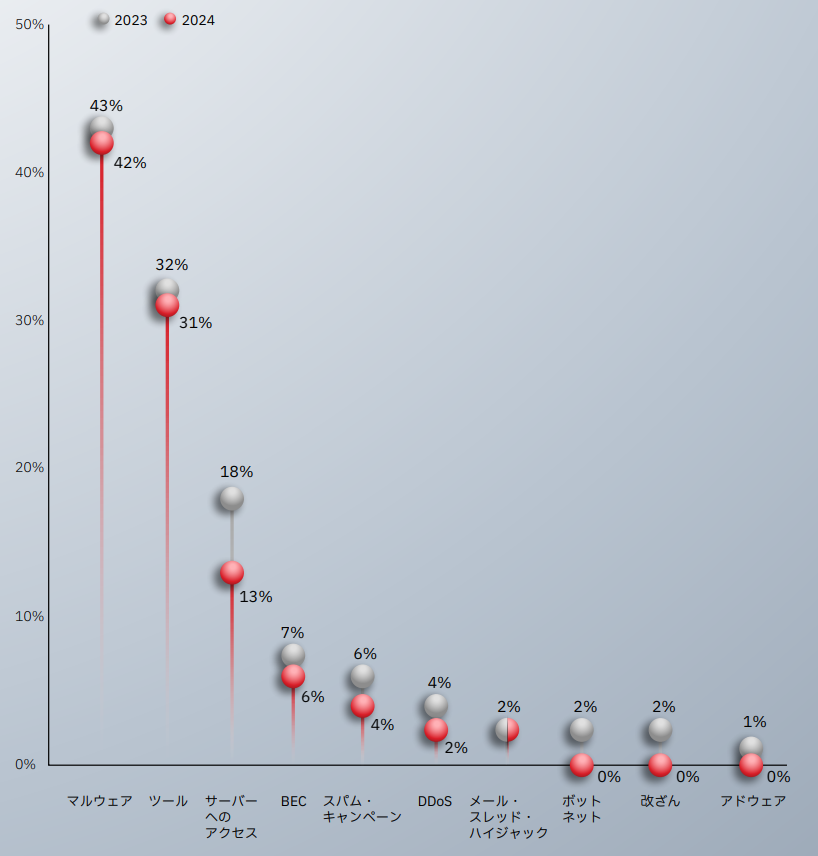

なお、攻撃者が用いた手段として最も多かったのは「マルウェア」で、およそ42%の結果となっています。

(参照)攻撃者が用いた手段の割合(IBM)

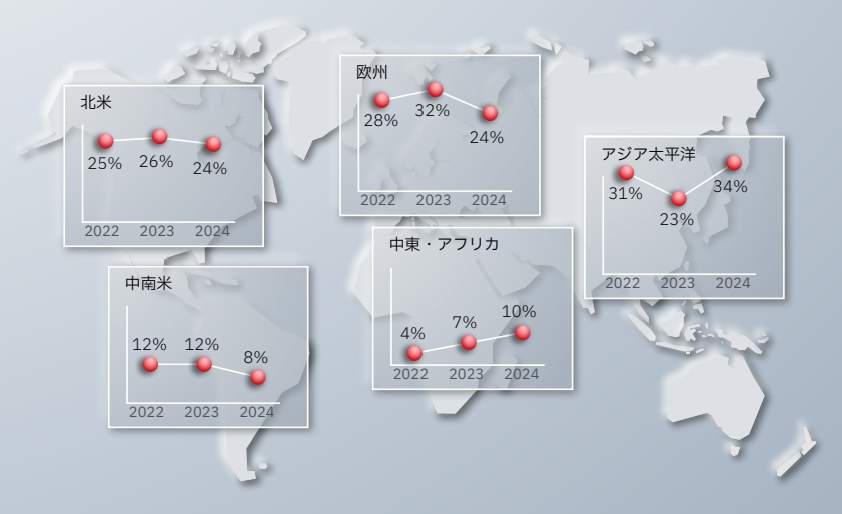

地域別に見たインシデントのトレンドでは、2024年に最も多くのインシデントが発生したのは日本を含むアジア・太平洋地域で、全体の約34%まで割合が増加しました。

その特徴としては40%ほどを製造業が占めているといい、特にグローバルに展開する企業のアジア拠点が侵害を受ける事例が多く見られました。中にはそうした拠点の攻撃から本社機能にまで影響が及んだケースもあったといい、海外拠点についても侵入を防ぎセキュリティを確保することが重要になっています。

なお、アジア・太平洋地域に次いでインシデントが多かったのは、北米地域(約24%)、ヨーロッパ(約24%)でした。また、製造業はグローバル全体で見ても約26%と、最も多く攻撃を受けた業種となりました。

(参照)地域別のインシデントの割合(IBM)

これらの調査結果を受け、以下4点を踏まえた取り組みを推奨されています。

- あらゆる脅威に対して、脆弱性を含めた自組織の弱点を減らす

- すべてのAIによる作業やサービスに、最新のセキュリティを組み込み強化する

- データをきちんと管理し、ID情報がむやみに漏洩しないように、認証情報を保護する

- 攻撃者に侵入される前に認証の抜け穴をなくす

参考URL:

https://www.ibm.com/thought-leadership/institute-business-value/jp-ja/report/2025-threat-intelligence-index

https://news.mynavi.jp/techplus/article/20250605-3345810/

-

- そふくリス:

- 認証情報ってどこで盗まれたか気づけないケースもあるって聞くから怖いよね。

-

- エスカ:

- そうだね。しかも、正規の認証情報で不正アクセスされてしまうと、セキュリティ製品でもアラートが上がらないことが多いから、特に注意が必要だよ。

-

- レン:

- 漏洩した認証情報や、外部からの不正アクセスについては、事前に把握できるサービスや、ID管理製品の機能にも追加されてきているから、うまく活用していくことが求められるね。

■推奨する対応策

- 全従業員に対して、昨今の脅威情報に関する周知や教育を行い、意識向上を図る

- 身に覚えのないメールを見かけた際は、URLや添付ファイルはクリックせず、担当部署に報告する

- 認証情報が漏洩した場合にも不正アクセスのリスクを減らすため、社内資産へのアクセスには多要素認証を導入する

- ASMサービスなど、外部に漏洩した認証情報の収集を行う

- ログを監視し、海外からのアクセス試行が発生した場合にリアルタイムで気づける体制を整備する

■関連サービス

・

SCSmart ASM

・・情報窃取マルウェアに感染したアカウントの検知や、漏洩した認証情報の把握

・

Security FREE for Microsoft 365

・・Microsoft Entra IDへの不審なアクセス試行のリアルタイム検知・報告

・ 標的型メール訓練・・不審なメールへの対処方法(開かない、開いてしまった場合の報告)の訓練

-

- レン:

- 続いて、メールアドレスを不正利用したインシデント事例をご紹介します。

予約システムに不正アクセスで顧客情報漏えいの可能性│天ぷら「CHIKAMINE」

(参照)不正アクセスおよびフィッシングメール送信に関するお知らせとお詫び(天ぷら「CHIKAMINE」より)

東京都の飲食サービス、天ぷら「CHIKAMINE」は2025年5月9日までに、導入している予約システムに対し不正アクセスが発生し、一部の利用客に送信された予約確認のSMSに不審なURLが記載される事案を公表しました。

同店の発表によれば、当該SMSは2025年4月29日16時30分頃から20時30分頃にかけて、合計180件送信されたとのこと。SMSに記載された不審なURLにアクセスした場合、クレジットカード情報などの個人情報の入力を求められるフィッシングサイトに誘導される可能性があるとして、店舗側はSMS内のリンクにはアクセスしないよう注意を呼びかけています。

同店は不正アクセスの原因について、同店社員のメールアドレスを不正利用した、総当たり的なログイン行為を指摘しています。本事象により、過去に同店を利用した顧客の氏名、メールアドレス、電話番号、予約情報、来店履歴などが第三者に閲覧可能な状態になっていたことが確認されました。なお、同店は個人情報のダウンロードについては痕跡が確認されなかったとしています。発覚後、同店はセキュリティ対策を講じました。今後は定期的なパスワードの変更や外部セキュリティサービスの導入により、再発を防止するとしています。

参考URL:

https://drive.google.com/file/d/1kFbkpqrT50M9KCuAZe_b1YqSRy9C03Vm/view

https://cybersecurity-jp.com/news/109758

■推奨する対応策

- 外部のWebサイト(会員サイト等)には必要以上に認証情報を登録せず、不要になった時点でアカウントの削除を行う

- パスワードは使い回しをせず、可能な限り多要素認証を有効にする

- 漏洩した認証情報を監視できる仕組みを導入する

■関連サービス

・

SCSmart ASM

・・外部公開資産や漏えいした認証情報の把握

・ WAF・・Webアプリケーションに対する総当たり攻撃等の検知・防御

-

- そふくリス:

- 何らかの原因で漏洩したメールアドレスから総当たりの攻撃を受けてしまうこともあるんだね。

-

- レン:

- 必要以上に社用のメールアドレスを用いて会員サイトなどに登録してしまうと、そこから漏洩してしまう可能性もあるから、必要最小限に留めて登録することが重要だよ。

-

- エスカ:

- その時、パスワードは使い回さず、個別で設定することも大切だよ。登録するサービスで多要素認証が有効にできるか、などのセキュリティ面も確認したいところだね。

-

- そふくリス:

- 攻撃者から見える"入口"がどこにいくつあるか、ぜんぶ把握できているかな?自分たちが気づいていない資産が、こっそり狙われているかもしれないよ…。

まずは自分たちの『攻撃対象領域』を知ることから始めよう!

お役立ち資料

-

- レン:

- ということで、今月の「エスカとレンのセキュリティ通信」は以上となります。

バナーから、セミナーやサービス紹介ページを確認できますので、ご興味ありましたらぜひ確認してみてください。

前回の記事はこちら!

悪用される脆弱性の特徴とは?インシデント事例から学ぶ脆弱性対策のポイント! -セキュリティ通信-

無料セミナーのご案内

関連サービス

記事内でご紹介したサービスは下記からご覧いただけます。