サイバー攻撃が巧妙化・組織化する中、攻撃者の視点に立ったセキュリティ対策として、ASM(Attack Surface Management)が注目されています。今回は、 KELA社 の中島氏に取材し、プロの視点から見た攻撃者の最新動向やASMの活用ポイントについて詳しくお話を伺いました。昨今のRaaS(Ransomware as a Service)の動向やASMに興味・関心のある方は必読です。

- <ASMを学ぶコラムシリーズ>

-

【入門編】ASMとは?外部IT資産を守るセキュリティ対策

【実践編】ASMのススメ〜政府も進める新たなサイバー攻撃対策

【選定編】難しくないASMの始め方!サービス選定3つのポイント

【対策編】プロが語るサイバー攻撃最前線!ASMで“攻撃者視点”の対策を

【活用編】ASMで発見?情報漏えい3つのケース

猛威を振るうRaaS、攻撃者視点でのサイバー攻撃の現状

ここでは、ランサムウェア攻撃のビジネス化を象徴する「RaaS(Ransomware as a Service)」を軸に、攻撃者側で進行する分業体制や、それを支えるエコシステムの構造、そして日本の中堅・中小企業が直面する脅威について話を伺いました。近年のサイバー攻撃を読み解き、セキュリティ対策を強化するための鍵となる「攻撃者視点」について考えていきましょう。

プロ目線から見た、アクター(攻撃者)の特徴を教えてください。

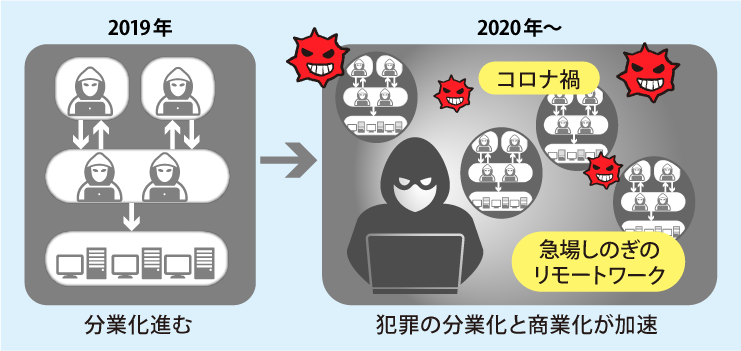

「RaaS(Ransomware as a Service)」のモデルが確立し始めたのは、2019年頃からと見られています。以前から”端末を暗号化する不正プログラムとしてのランサムウェア”自体は存在していましたが、対象組織に対する「金銭の要求」を達成するために、デバイスに侵入し、横展開を実施するなどして、内部ネットワークを掌握した上で、情報資産を収奪し、情報端末を暗号化することに加えて、収奪した情報資産を組織のリークサイトに掲示するといった、標的型のランサムウェア攻撃 、あるいは二重脅迫型のランサムウェア攻撃と呼称されるスタイルが一般的に認知され始めたのがこの頃でした。

有名な攻撃グループであるConti(コンティ)、REvil(レヴィル)、LockBit(ロックビット)などは、このタイミングで「リークサイト」を開設し、情報を公開・脅迫するという手法を使い出しています。また、「RaaS(Ransomware as a Service)」の被害が拡大した背景には、攻撃者の分業体制の確立も挙げられます。

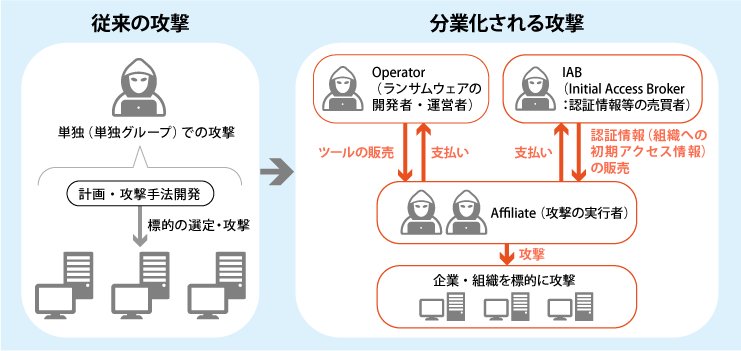

サイバー攻撃の実行プロセスにおける、攻撃者たちが役割を分担する構造についてもう少し詳しく解説します。「RaaS(Ransomware as a Service)」では、ランサムウェアの開発や提供・被害組織への交渉を担う“Operator(オペレーター)”と、実際の攻撃や交渉を担う “Affiliate(アフィリエイト)”というように、それぞれの役割が分かれて機能しています。さらに、標的企業の侵入経路を売買する“IAB(Initial Access Broker)”も存在し、攻撃の初期フェーズを専門的に担っています。

このような構造により、ランサムウェア攻撃は攻撃者のスキルという観点では、選択する“ポジション”によって新規参入の障壁が低く、ある意味、低リスクのビジネスモデルとして成立しているのです。

(下図参照)

拡大していった経緯を教えてください。

ランサムウェアの被害拡大の背景には、攻撃手法の劇的な進化があったというよりも、社会的な変化と犯罪ビジネスモデルの成熟が大きく影響しています。

とりわけ注目されるのが、2020年前後に急増したリモートワーク対応です。多くの企業が短期間でVPN機器を導入したり、リモートアクセスの環境を整備したりした結果、ルール作りや実際の運用において脆弱なポイントを見過ごしてしまうことにつながりました。これらが攻撃者にとって格好の標的となりました。被害組織を責めることはできませんが、こうした“急ごしらえ”の施策が、サイバー攻撃の入口として悪用される隙を生んだとも言えるかもしれません。

さらに、「IAB」の台頭も無視できません。IABは自ら端末の暗号化や被害組織への交渉は行わず、脆弱性が残るサーバなどへのアクセスを探索・取得して、他の攻撃者に売却します。たとえば、対象組織における端末へのアクセス権を数百~数千ドル、場合によっては数万ドルで、攻撃の実行者であるAffiliateに売ることで、摘発リスクを抑えながら安定収益を得るというビジネスモデルが成り立っているのです。初期アクセスブローカーについて、 2020年に当社が発表したブログ に詳細が記載されておりますので、ご興味のある方はこちらからご覧になってみてください

こうした多様な要因が重なったことで、犯罪の分業化と商業化が加速しました。その結果、既存の技術基盤に“使いやすさ”と“拡張性”が加わり、RaaSは世界的な脅威となったと言えるでしょう。

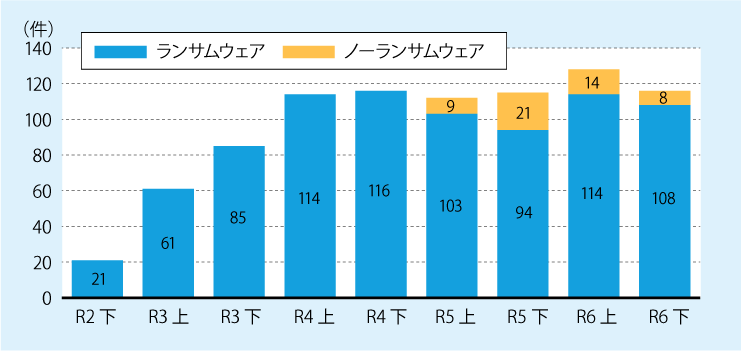

近年のランサムウェアのトレンドとして、ファイル暗号化をしない攻撃である「ノーウェアランサム」に注目が集まっています。これは、何らかの手法にて企業の内部情報を窃取し、端末を暗号化することなくリークサイトに情報をアップロードします。予定された投稿を行わないことと引き換えに金銭を要求する手法です。日本国内でもこれを問題視する動きがあり、身代金要求の新たな手口として注目されています。

また、最近では小規模な下部組織(アフィリエイト)でも情報を窃取し、脅迫に用いるケースが増えています。クラウドサービスのテナントを侵害し、独自に脅迫を行うような動きも見られます。看板を借りて活動するスタイルから、より独立的で実行力のある攻撃者が増えてきたという印象です。

▲「 令和6年における サイバー空間をめぐる脅威の情勢等について(令和7年3月 警察庁サイバー警察局) 」より

日本の中堅・中小企業がRaaSによる攻撃を受ける背景には、明確にある組織が標的となり「計画的に狙われた」と結論付けられない攻撃が多数あると考えています。では、なぜ狙われるかというと、特定の組織に対して執拗に攻撃を繰り返すというものではないことから、「たまたま攻撃可能な状態にあったから」という“通り魔的”な性質が強いというのが実情と見ています。

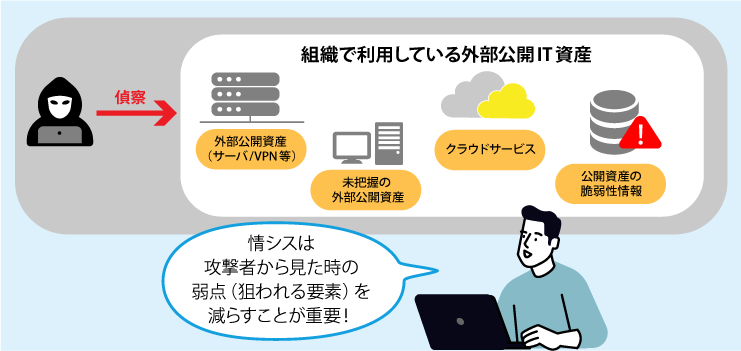

これは、IABなどの攻撃者が日常的にインターネット上に公開されている資産をスキャンして脆弱なシステムを探し回った時に、たまたま日本の中堅・中小企業のサーバやリモートアクセス環境が標的になったというものです。特にVPNやRDP(リモートデスクトップ)の設定ミスや、アップデートが行き届いていないサーバなどが「侵入口」として悪用される傾向があります。つまり、「日本が狙われている」というよりも、「機会のあるところが攻撃されている」というのが実態なのです。

注意すべきは、古くなったままのリモートアクセスのための基盤や、既知の脆弱性を放置したシステムの存在です。既知の脆弱性の中でも、容易に悪用ができる、というような情報は攻撃者の間で共有されやすく、そうした脆弱性が存在することを発見され、「この組織には侵入できる」と知れ渡ると、即座に攻撃対象として認識されてしまいます。

実際、VPNやRDPなどの設定ミスやアップデートが遅れることで「攻撃の入口」となり、IABによって不正アクセスのきっかけが売買される事例も後を絶ちません。まずは標的にならないように、狙われる要素に対処すること、攻撃者が付け込むことのできてしまう隙、すなわち組織の弱点を減らす対応が重要と考えています。

攻撃者視点で考えるセキュリティ対策〜ASM活用のリアル

次に、サイバー攻撃に備える企業側のセキュリティ対策への考え方について伺いました。新たな時代のセキュリティ対策であるASMの活用についても取り上げています。

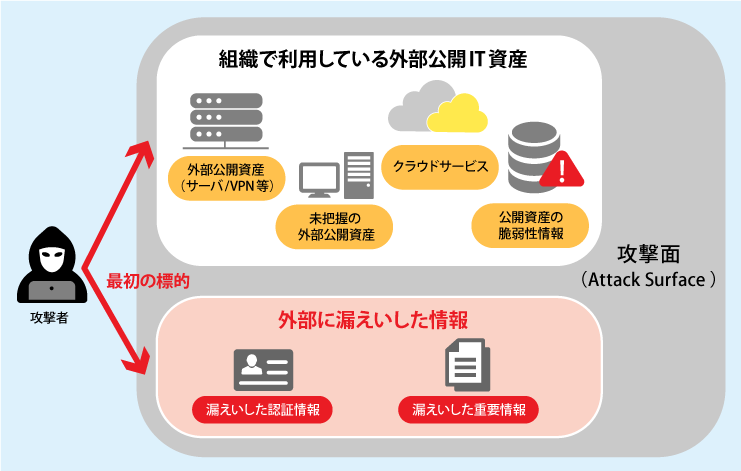

- 【参考】ASM(Attack Surface Management)とは?

- ASMは、攻撃者が標的とするIT資産を対象として、外部公開(インターネット上の)IT資産の洗い出しや監視を行うものであり、攻撃者視点でのセキュリティ対策と言えます。経済産業省は、ASMについて「ASMは、組織の外部(インターネット)からアクセス可能な IT資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス。」と定義しています。

※ 「ASM (Attack Surface Management)導⼊ガイダンス」 経済産業省 商務情報政策局 サイバーセキュリティ課(令和5年5月)より - <関連記事> 知らない間にサイバー攻撃の侵入経路が増えている! 新たな脅威への備えとなる「ASM」とは?

インシデント事例の中でも、「何をしていれば未然に防げたか」という点で共通して浮かび上がるのが、IT資産やエクスポージャー※の棚卸しが必要だったということです。たとえば、全社的に対策を講じたつもりでも、一部の委託社員や持ち込み端末が二要素認証の対象外になっていたり、古いサブドメインや使われていないサービスが放置されていたりすることで、「認知されていないエクスポージャー」が生まれ、そこを突かれてしまうケースが少なくありません。

これらは、日々の運用プロセスに「ユーザアカウント」「ドメイン・サブドメイン」「認証手段」などの定期的な棚卸しを組み込み、不要なものは確実に閉じていくことでリスクを軽減できます。全体としては守られているように見えても、対策の隙間が攻撃者に狙われるという点を意識し対策すべきでしょう。

※エクスポージャー:攻撃者から見たときにインターネット上に晒されている企業の脆弱な情報や構成要素。漏えいした認証情報、放置されたサブドメイン、設定ミスのあるVPNなどが該当。

ASMではどのように対応するべきでしょうか?

また、ASM導入を成功させるための「運用のコツ」や落とし穴はありますか?

ASMの活用が注目される背景には、攻撃者にとって入口となりうる外部公開資産が増加していることが挙げられます。しかし、ASMで上がってくる検知数が多ければ多いほどよいというものではありません。検知後に対処するプロセスがあり、取捨選択することが必要です。

リスクに対し「即座に対処しなければならない」という気持ちはわかりますが、「完璧を目指し、1つずつすべてのリスクに対応」しようとすると、情シスも息切れしてしまいます。優先順位をつけて、選り分ける方法を定めて対処していくことが重要です。検知されたリスクは、優先度に応じて、即時対応すべきものから、後回しにしてもよいもの、監視のみなどに分類し、関係者を巻き込みながら現実的に対応を進める必要があります。

また、すべてを自社で対応して息切れしないように、信頼できるパートナーと連携し、運用体制を構築することが重要と考えます。このようにサポート体制など運用の観点から考慮することもASMのパートナー選びのポイントの1つです。

<関連コラム>

難しくないASMの始め方!自社に合うサービスを選ぶ3つのポイント

ASMの導入や運用では「どこまで守るか」「どこをリスクとして許容するか」の線引きが重要です。中堅・中小企業の場合、リソースや人員の制約から完璧な防御は困難であり、現実的な落としどころを見極める必要があります。

たとえば、全社でセキュリティ対策を講じていても、特定の部署だけルールに従わなかったり、使われていない資産が放置されていたりすると、そこが“弱点”になります。こうした状況では、セキュリティ担当者だけで全責任を負うのではなく、経営層とリスク認識を共有することが不可欠です。

ビジネスの成長を、セキュリティを理由にとどめることは避けたいと考えておられるご担当者様からよく話を伺います。リスクを認識しつつ、ビジネス部門とのコミュニケーションを進める際にサポートするツールとして、ASMを活用してもらえるとよいのではないかと考えています。

まとめ

今回は、KELA社の中島氏の知見をもとに、猛威を振るうRaaSの動向や攻撃者視点での対策の重要性、ASM運用のコツなどについてご紹介しました。

今後も、すべてのリスクに完璧に対応するのは難しいからこそ、「見える化」された攻撃面にどう優先順位をつけ、どう対応するかが問われます。自社に合ったASMの使い方を見極め、攻撃者に「付け入る隙」を与えない体制づくりに役立ててください。

実践的な“セキュリティ対策”をもっと知りたい方へ

2025年10月、ソフトクリエイト主催のオンラインイベント

「セキュリティ点検Week 2025」

では、情報セキュリティの"見直し"から"実践"までをサポートするさまざまな講演をご用意しています。

最新の脅威動向や具体的な対策事例を、無料で分かりやすくお届けします。

今回ご登場いただいたKELA社もKEYNOTE講演に登壇し、さらに踏み込んだ内容をお話しくださいます。

特に本記事をお読みの皆さまには、以下の講演がオススメです。

- 【KEYNOTE講演】

進化するサイバー脅威と日本企業が取るべきアクティブ防御戦略

― 2025年上半期の最新動向と国内特有のリスク

登壇:KELA株式会社 - 2025年上半期、世界のサイバー脅威はさらに多様化・巧妙化し、日本企業もその影響を直接受けています。

ハクティビズムによる政治的サイバー攻撃、サプライチェーンを経由するランサムウェア、インフォスティーラーによる資格情報流出、そして公開直後から悪用されるゼロデイ脆弱性。

特に日本市場では、多層的なサプライチェーン構造、クラウドとオンプレが混在する環境、英語圏発の脅威情報とのタイムラグ、そして認証基盤の不統一が、攻撃成功率を高める要因となっています。

本講演では、イスラエル発祥のダークウェブ脅威インテリジェンスの老舗ベンダー、KELAが収集・分析した最新の脅威インテリジェンスをもとに、こうした国内特有のリスク構造を踏まえた攻撃者の動きと、その対策としてのアクティブサイバーディフェンス(能動的防御)の実践方法を紹介いたします。

- 【おすすめ講演】

複雑化するIT環境!~御社の情報資産を守るASM運用の第一歩~

登壇:株式会社ソフトクリエイト - 最近お取引先からセキュリティ対策の実施状況についてのチェックシートが頻繁に届いていませんか? 直近ですと、某情報処理サービス企業がハッカー集団のサイバー攻撃の標的に。業務を委託していた全国の自治体や企業などに被害が拡大しました。この件に限らず、取引先へ影響した事件・事故が多数発生しています。 その対策として「セキュリティチェックシート」を送付し、対応を求めるケースが増えています。その際、「自社が期待するセキュリティ水準を満たすことができるか」が問われることになります。 こういった背景もあり、国内の全企業のセキュリティ対策底上げを目的として、経済産業省が新制度、『格付け制度』を開始します。 本講演では、サイバーセキュリティチェックシートや格付け制度への対応策など、取引先への期待へどう応えるべきかを徹底解説します! セッション1.2026年開始予定の「セキュリティ対策評価制度」とは!? セッション2.制度対応を加速する2つの鍵~SecurityFREEとSCSmartによるセキュリティ対策支援~

この他にも、貴社のセキュリティ対策を次のレベルへ引き上げるための講演を多数ご用意しています。

本イベントは無料でご参加いただけますので、ご興味のある方は、ぜひ下記リンクよりイベント詳細をご確認の上、お申し込みください。

▶「セキュリティ点検Week 2025」の詳細・お申し込みはこちら

なお、ASMサービスの導入検討や活用方法、最新のセキュリティ対策情報について詳しく知りたい方は、ぜひ、下記の情報もご覧ください。

- <ASMを学ぶコラムシリーズ>

- 「ASM」に関する基礎知識から実践的な活用法までを体系的にまとめたコラムシリーズを公開しています。初めてASMを知る方から、実際の運用を検討している方まで、目的や課題に応じた情報を紹介するコラムです。ぜひ、自社のセキュリティ強化の一助として活用してみてはいかがでしょうか。

-

【入門編】ASMとは?情シスが⾒落としがちな外部IT資産を守るセキュリティ対策

【実践編】ASMのススメ〜政府も進める新たなサイバー攻撃への対策、どう始めるか?

【選定編】難しくないASMの始め方!自社に合うサービスを選ぶ3つのポイント

【対策編】プロが語るサイバー攻撃最前線!ASMで“攻撃者視点”の対策を

【活用編】ASMで発見?セキュリティ対策の“死角”─情報漏えい3つのケースで学ぶ