-

- エスカ&レン:

- 今月もやってきました!「エスカとレンのセキュリティ通信」のお時間です。

-

- エスカ:

- 6月になりましたね!気づけば今年も半分が過ぎようとしているね。

-

- レン:

- 本当に早いね。6月といえば梅雨の季節ですけど、雨の日も工夫次第で楽しく過ごせるよね。

-

- エスカ:

- 雨の日はおうちで映画を観たり、本を読んだりする時間もいいですし、おしゃれなカフェでのんびりするのも好きです。

-

- レン:

- いいね!みなさんも充実した日々にしてくださいね!

さて、今回ご紹介するトピックスは・・

悪用された脆弱性の特徴とは?

-

- エスカ:

- 昨今も標的となっている脆弱性。どんな特徴があるのか見ていきましょう!

PwCコンサルティング合同会社は、2025年5月8日、「悪用された脆弱性の傾向分析」を公開しました。

直近2年間でCVEが発行された脆弱性のうち、実際に悪用が確認された脆弱性に対して一定の傾向が存在しないか分析を行った結果について解説します。

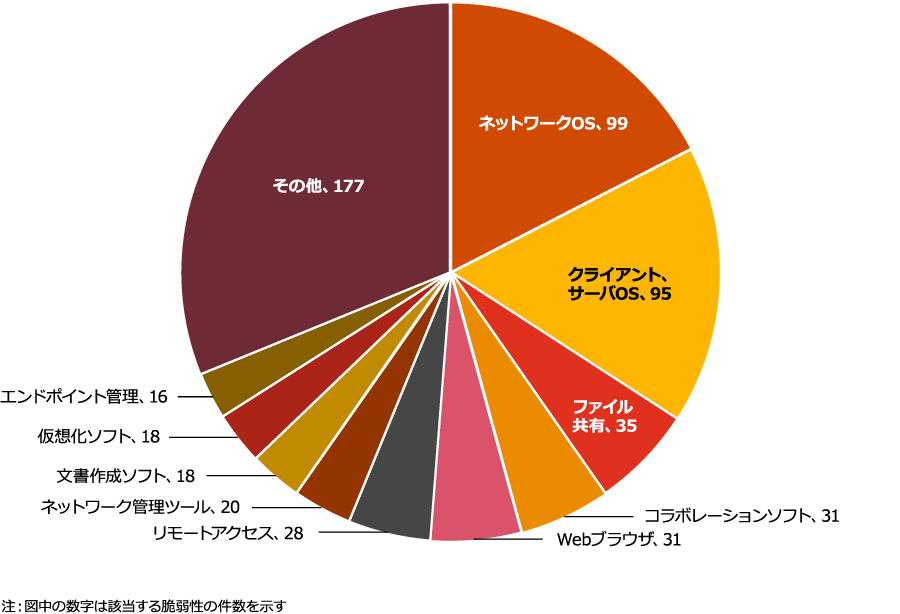

・分析観点1.ソフトウェア種別の傾向

最初に脆弱性が悪用されたソフトウェアをその性質に応じて独自の観点で約50種別に分類を行い、ソフトウェアの種別に傾向があるかを確認しました。

(図表1:悪用されたソフトウェアの分類)

その結果、最も悪用されたソフトウェア種別は、VPN機器やファイアウォールなど、ネットワーク機器のOSでした。

これは主にネットワーク機器がその性質上インターネットへの公開が必要なことから、ランサムウェアの感染経路として最も利用されやすいものであり、攻撃者が積極的に脆弱性の悪用にリソースを費やしているためと考えられます。

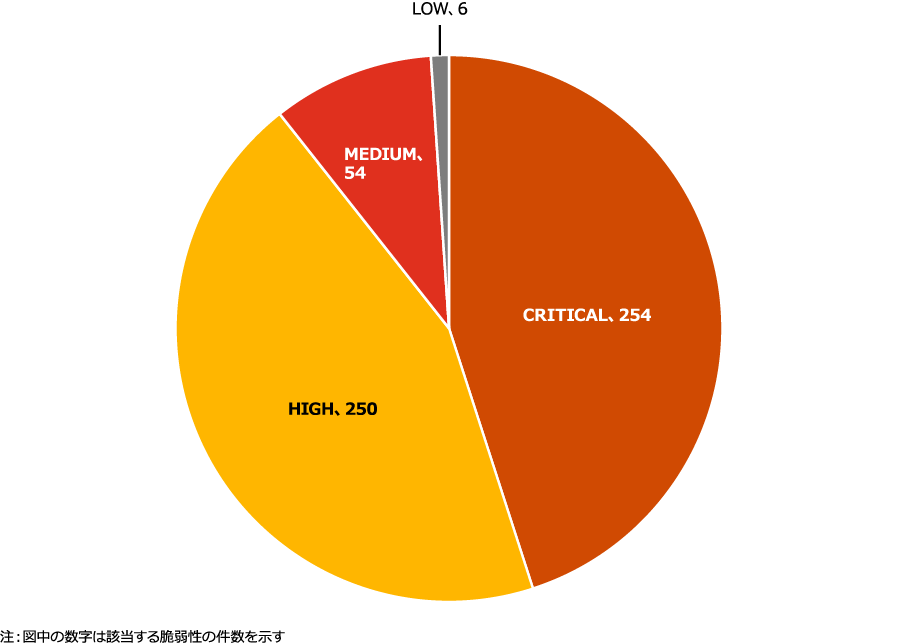

・分析観点2.CVSS基本評価基準の傾向

悪用された脆弱性のCVSSv3の基本評価基準の傾向について、米国国立標準技術研究所(NIST)が運営する脆弱性データベースであるNVD(National Vulnerability Database)で公表されているスコアを基に分析を行いました。

全体的な傾向として、ネットワーク経由で攻撃ができ、攻撃元条件の複雑さや必要な特権レベルが低いものなど、攻撃者から見て攻撃がしやすいものが多く悪用されていることが分かりました。

これらの攻撃は機密性・完全性・可用性への影響が大きい傾向も見られます。

これは、CVSSスコアに対する影響があり、CVSSスコアが高く評価されます。

このことから、悪用される脆弱性については比較的CVSSスコアが高くなる傾向にあり、悪用されやすさの指標としてCVSSスコアは有効であると言えます。

実際に今回の分析では、CVSSのSeverityがHigh以上の脆弱性が全体の約90%を占めています。

(図表2:悪用された脆弱性のCVSSスコア内訳)

ただし、Medium以下の脆弱性についても一定数悪用が確認されていることから、悪用される可能性が全くないとは言い切れない点には注意が必要です。

・分析観点3.脆弱性の攻撃手法の傾向

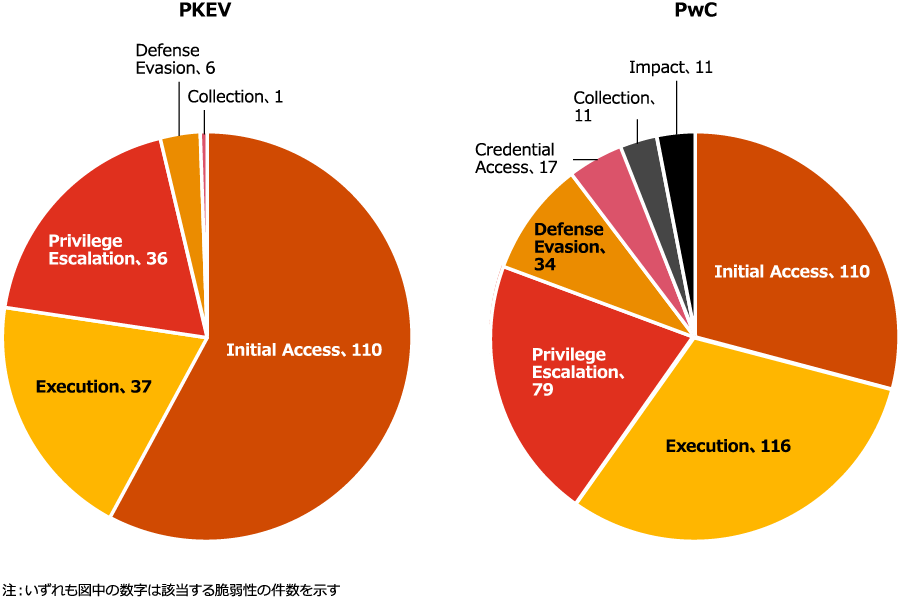

悪用された脆弱性で利用された攻撃方法を、攻撃者の行動を理解するためのフレームワークであるMITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)に基づいて分類し、どのTactics(戦術)が最も利用されているかについて分析を行いました。

本分析ではMITRE社が2025年2月に公開した脆弱性と攻撃手法を紐づけるための方法論である

PKEV(Prioritize Known Exploited Vulnerabilities)

の考え方を参考にし、脆弱性そのものが直接的に引き起こす悪用手法(Exploitation Technique)として、どの攻撃手法が利用されたかを分析しています。

(図表3:PKEVの戦術マッピング手法)

(図表4:悪用された脆弱性のTactics内訳)

PKEVの評価結果、Initial Access(初期侵入)、Execution(攻撃実行)、 Privilege Escalation(権限昇格)が利用された攻撃手法の多くを占めていることが分かります。

つまり、悪用される脆弱性の多くは端末への侵入・マルウェア感染や、特権を奪取するなどの攻撃の最初のステップとして利用されていると言えます。

参考URL:

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/vulnerabilities-exploited.html

・まとめ

今回の調査により、以下3つの観点において悪用された脆弱性には傾向が見えます。

- 脆弱性が悪用されやすいソフトウェアの種別が存在する

- 悪用された脆弱性のCVSSは比較的高い傾向にある

- 悪用される脆弱性の多くは端末への侵入(Initial Access)・実行(Execution)、特権の奪取(Privilege Escaration)など、攻撃の最初のステップとして利用されている

-

- そふくリス:

- やっぱり一番狙われている脆弱性はネットワーク機器のOSなんだね。

-

- エスカ:

- そうだね。依然として初期アクセスの入り口として悪用しやすく、悪用できた場合、組織のネットワークに侵入できる可能性があるから、格好のターゲットになっているね。

-

- レン:

- 狙われやすい資産や、重要度の高い資産など、優先順位をつけて対処していく必要があるね。

■推奨する対応策

- 使用機器の脆弱性情報を収集し、必要に応じて最新版にアップデートを行う

- 定期的に脆弱性診断を実施し、既知の脆弱性がないことを確認する

- 脆弱性へ対応するリソースがない場合は、脆弱性への対処まで外部に委託することも念頭に検討を行う

- ログを監視し、脆弱性を悪用した不審な通信をリアルタイムで検知・防御できる体制を整える

■関連サービス

・

脆弱性診断

・・既知の脆弱性の把握

・

SCSmart ASM

・・外部公開資産や漏えいした認証情報の把握

・

Security FREE

・・EDRやUTM、ADサーバ、Microsoft 365 など監視対象機器における不審なログのリアルタイム検知・報告

-

- レン:

- 続いて、脆弱性診断を実施したことにより設定不備や不正アクセスの形跡が発見できた事例をご紹介します。

脆弱性診断で不正アクセスの形跡、1万575件の漏えい懸念│関西エアポート株式会社

(参照)不正アクセスによる個人情報漏洩についてのお知らせとお詫び(関西エアポート株式会社より)

関西エアポート株式会社は2025年4月28日、同社が運営する法人向け会員制サービス「KIX-ITM Global Business Club」の管理サーバに対する外部からの不正アクセスに伴い、1万575件の情報漏えいを発表しました。

同社によると、2025年4月24日に実施したシステムの点検作業(脆弱性診断)の過程で、一部情報を第三者が閲覧できる状態にあることが判明しました。

同社が問題を調査したところ、2024年4月6日に通常と異なる複数の通信が行われていたことが判明しました。

同社によると、対象サーバから漏えいした情報は合計1万575件です。

企業名やメールアドレス、担当者に関連する情報が815件で、会員メールアドレスの漏えいが9,760件とのことです。同社は今後も調査を継続し、再発防止に努めるとしています。

参考URL:

https://www.kansai-airports.co.jp/update/list/250428/

https://cybersecurity-jp.com/news/109659

■推奨する対応策

- 定期的に脆弱性診断を実施し、既知の脆弱性や設定不備が存在しないかを確認する

- サービス公開時や、設定変更時にも脆弱性診断を実施する

- サーバのログを監視し、リアルタイムで検知できる体制を整える

■関連サービス

・

脆弱性診断

・・既知の脆弱性の把握

・

SCSmart ASM

・・外部公開資産や漏えいした認証情報の把握

・

Security FREE

・・EDRやUTM、ADサーバ、Microsoft 365 など監視対象機器における不審なログのリアルタイム検知・報告

-

- そふくリス:

- 脆弱性診断を実施することで、設定不備や不正アクセスの形跡が確認できることもあるんだね。

-

- レン:

- そうだね。脆弱性診断自体では、不正アクセスの懸念のある設定不備を検出して、その後、ログ調査などを行って、不正アクセスの形跡が発覚したものと思うよ。

-

- エスカ:

- 脆弱性診断では、OSやソフトウェアのバージョンによる脆弱性だけではなくて、今回のような設定不備なども検知できるから、特に外部に公開しているサーバやネットワーク機器については優先的に実施するのもよさそうだね。

-

- そふくリス:

- 攻撃者から見える"入口"がどこにいくつあるか、ぜんぶ把握できているかな?

自分たちが気づいていない資産が、こっそり狙われているかもしれないよ…。

まずは自分たちの『攻撃対象領域』を知ることから始めよう!

お役立ち資料

-

- レン:

- ということで、今月の「エスカとレンのセキュリティ通信」は以上となります。

バナーから、セミナーやサービス紹介ページを確認できますので、ご興味ありましたらぜひ確認してみてください。

前回の記事はこちら!

国内のランサムウェア感染被害は過去最多!企業が取るべき対策と訓練 -セキュリティ通信-

無料セミナーのご案内

関連サービス

記事内でご紹介したサービスは下記からご覧いただけます。