アタックサーフェスマネジメント(Attack Surface Management)(以下、ASM)の活用により、認識できていない“外部公開リスク”が明らかになることもあります。本コラムでは、ASMによって情報漏えいが発覚した3つのケーススタディ(想定ケース)により、セキュリティ対策の死角と、見直すべきポイントを考察します。

※ケーススタディ協力:

KELA

- <ASMを学ぶコラムシリーズ>

-

【入門編】ASMとは?外部IT資産を守るセキュリティ対策

【実践編】ASMのススメ〜政府も進める新たなサイバー攻撃対策

【選定編】難しくないASMの始め方!サービス選定3つのポイント

【対策編】プロが語るサイバー攻撃最前線!ASMで“攻撃者視点”の対策を

【活用編】ASMで発見?情報漏えい3つのケース

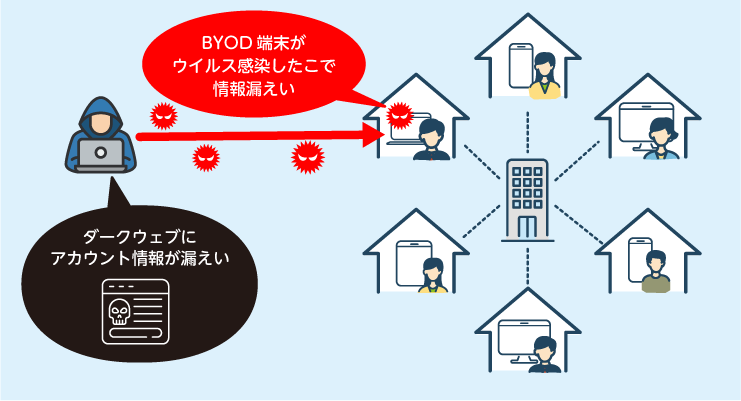

【Case 1:A社の場合】ダークウェブで自社情報を発見…原因は私物PC

- 事件File #01

- 「御社のメールアドレスとパスワードがダークウェブ上に出回っています」

──A社は、ASMサービスを提供しているセキュリティベンダーからこのような連絡を受けた。調査の結果、流出したのは社内アカウント(メールアドレス+パスワード)。なぜ、そんな情報が外部に漏れてしまったのだろうか?

▼

- 調査:事件の背後にあった「私物PC(BYOD)」の管理漏れ

- ASMによる監視で漏えいを早期に検知できたことで、大きな二次被害は防ぐことができたA社。その後、A社はログの分析と社内ヒアリングを進めました。そこで、情報漏えいの原因として浮かび上がってきたのは、社員がリモートワーク中に使用した私物PC(BYOD)の存在でした。

働き方改革の推進により、A社では「自宅でも業務ができる環境づくり」を整備していました。しかし、現場での運用が先行し、端末管理のルール整備や、アクセス制御の仕組み作りに不備があり、次のようなリスクが見過ごされていました。

- 私物PC利用に関するガイドラインがなく、事実上“黙認”されていた

- VPNが業務端末・私物端末ともに利用できた

- ID・アカウントやパスワード管理が徹底されていなかった

つまり、マルウェア感染やフィッシングによる情報流出のリスクが常に存在する環境であり、対策が早急に必要だったことがわかりました。

- 教訓〜後日譚〜:ASMでの気付きを活かしルールと仕組みをアップデート

- 幸いにも、ASMのモニタリングによって早期に流出が検知され、対策できたことで被害の拡大は防がれました。

A社はこの件をきっかけに、改めて次のような対策を検討・実施したとのことです。 -

- 私物PC(BYOD)の使用をルールとシステム両面で制限(業務端末の貸与も徹底)

私物端末からのアクセスを検出・制御できる仕組み(例:MDM・EDR等)を導入 - アカウント管理ポリシーの見直し

- ASMなどの外部監視を“見直しのトリガー”として活用する体制整備

- 私物PC(BYOD)の使用をルールとシステム両面で制限(業務端末の貸与も徹底)

- A社では、ASMはあくまで「急所の発見」のためのものと位置づけ、その発見をもとに社内のルール・運用・文化の改善が重要だと考えるようになりました。

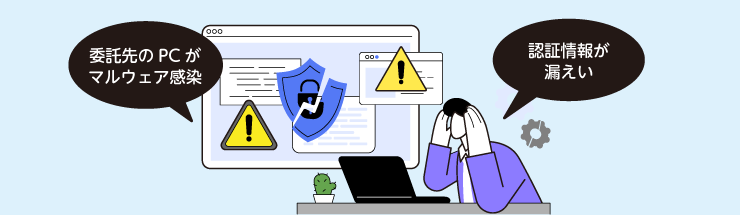

【Case 2:B社の場合】委託先から開発用アカウントがダークウェブに流出

- 事件File #02

- B社の「開発用のSaaSアカウント」がダークウェブ上に公開されていることが、ASMサービスの提供会社の指摘により発覚した。調査の結果、そのアカウントは、社外の開発委託先が利用していたものであり、どうやら委託先のPCがマルウェアに感染し、ID・パスワードが抜き取られていたものだったらしい。

▼

- 調査:委託先に任せきりだったアカウント管理

- 調査の過程でまず判明したのは、B社が委託先に発行していた開発用アカウントの運用ルールがほとんど形骸化していたことでした。多要素認証(MFA)の設定は任意であったり、不要アカウントが長期間に渡り放置されていたり、さらに契約やセキュリティ条件など、委託先の管理不備があることも判明しました。

こうして委託先のPCがマルウェアに感染し、認証情報が抜き取られていましたがB社側は即座に気づくことはできませんでした。自社の管理範囲外で発生した事故が、自社の重大リスクとなりましたが、ASMによる監視で外部流出を早期に検知できました。

- 教訓〜後日譚〜:「社外も含めた管理」を徹底し、ポリシー策定にも反映

- B社はその後、この事案を受けて次のような改善策を講じました。

-

- 契約段階でのセキュリティ条件の明文化(多要素認証の義務化、端末管理基準など)

- 委託先を含めたアカウントの定期棚卸と利用状況レビューの実施

- 社外に発行したアカウントも対象にしたASMによる継続的監視体制の構築

- ASMによる早期検知がなければ、この流出は長期間放置され、より深刻な被害に発展していた可能性もあります。「委託先も含めて責任を持つ」ことを教訓とし、以降のポリシー策定にも役立てるようになりました。

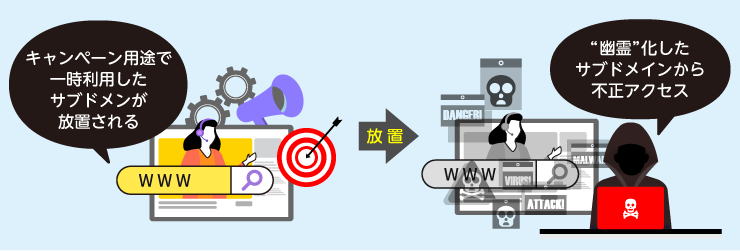

【Case 3:C社の場合】放置されたサブドメインが攻撃の“入口”に

- 事件File #03

- C社では、過去に期間限定のキャンペーン用にいくつかのサブドメインを作成していたことがある。その後、放置されてしまったこれらのサブドメインのいくつかが、いまだに外部からアクセス可能な状態であることがASMの監視により判明した。最悪の場合、このサブドメインが不正アクセスの“入口”として悪用されていたということになる。

▼

- 調査:放置された“幽霊”サブドメインの危険性

- これらのサブドメインは、かつてキャンペーン用途で一時的に作成し運用されたものでした。しかし、運用終了後にDNSの設定削除が行われていなかったものがいくつか発見されました。こうした、いわば“幽霊”サブドメインは、攻撃者からすれば格好の侵入口となり得るもので、長期間にわたって不正アクセスの足がかりとして利用され続けていたかもしれません。

調査結果、C社には次のような落ち度があったことがわかりました。

- 廃止ドメインの削除フローが社内資産管理の手順に組み込まれていなかった

- 公開範囲や設定変更をレビューする仕組みがなかった

- 部門間の情報共有が不足し、廃止済みの資産が一覧化されていなかった

事実、C社にはこれらのサブドメイン経由で不正アクセスが試みられた形跡が残されていて、幸い大事には至りませんでしたが、ASMによる監視がなければ非常に危険な状態だったといえます。

- 教訓〜後日譚〜:IT資産のライフサイクル管理を徹底し“幽霊”化を防ぐ

- C社はこの事態の発覚を受けて、次のような改善策を講じました。

-

- 運用終了後のドメインを確実に廃止するフローの整備

- サブドメインや公開サービスを含む全IT資産の定期棚卸と可視化

- ASMによる外部露出監視を定常化し、放置資産を早期に発見できる体制づくり

- C社は、IT資産を「調達から廃止・削除まで確実に実施する」という原則を徹底し、ライフサイクル全体でセキュリティを確保する体制づくりを組織的に行うことにしました。

まとめ

今回取り上げた3つのケーススタディでは、セキュリティ対策の“死角”、つまり「見えない部分」にこそ重大なリスクが潜み、ここから脅威が忍び寄ることを学びました。表面的には管理されているように見えても、実際には対策からこぼれている領域を可視化し、早期に手を打つためにもASMは有効な手段ではないでしょうか。

また、ASMは「ゴール」ではなく、検知から原因を特定し、ルール・運用・技術的対策を更新していく継続的な改善プロセスこそが、今後のセキュリティ対策の鍵を握ります。ぜひ、自社の外部公開資産、つまり「攻撃面(Attack Surface)」を見直し、自社のセキュリティ対策強化につなげてみてはいかがでしょうか。

実践的な“セキュリティ対策”をもっと知りたい方へ

2025年10月、ソフトクリエイト主催のオンラインイベント

「セキュリティ点検Week 2025」

では、情報セキュリティの"見直し"から"実践"までをサポートするさまざまな講演をご用意しています。

最新の脅威動向や具体的な対策事例を、無料で分かりやすくお届けします。

今回ご登場いただいたKELA社もKEYNOTE講演に登壇し、さらに踏み込んだ内容をお話しくださいます。

特に本記事をお読みの皆さまには、以下の講演がオススメです。

- 【KEYNOTE講演】

進化するサイバー脅威と日本企業が取るべきアクティブ防御戦略

― 2025年上半期の最新動向と国内特有のリスク

登壇:KELA株式会社 - 2025年上半期、世界のサイバー脅威はさらに多様化・巧妙化し、日本企業もその影響を直接受けています。

ハクティビズムによる政治的サイバー攻撃、サプライチェーンを経由するランサムウェア、インフォスティーラーによる資格情報流出、そして公開直後から悪用されるゼロデイ脆弱性。

特に日本市場では、多層的なサプライチェーン構造、クラウドとオンプレが混在する環境、英語圏発の脅威情報とのタイムラグ、そして認証基盤の不統一が、攻撃成功率を高める要因となっています。

本講演では、イスラエル発祥のダークウェブ脅威インテリジェンスの老舗ベンダー、KELAが収集・分析した最新の脅威インテリジェンスをもとに、こうした国内特有のリスク構造を踏まえた攻撃者の動きと、その対策としてのアクティブサイバーディフェンス(能動的防御)の実践方法を紹介いたします。

- 【おすすめ講演】

複雑化するIT環境!~御社の情報資産を守るASM運用の第一歩~

登壇:株式会社ソフトクリエイト - 最近お取引先からセキュリティ対策の実施状況についてのチェックシートが頻繁に届いていませんか? 直近ですと、某情報処理サービス企業がハッカー集団のサイバー攻撃の標的に。業務を委託していた全国の自治体や企業などに被害が拡大しました。この件に限らず、取引先へ影響した事件・事故が多数発生しています。 その対策として「セキュリティチェックシート」を送付し、対応を求めるケースが増えています。その際、「自社が期待するセキュリティ水準を満たすことができるか」が問われることになります。 こういった背景もあり、国内の全企業のセキュリティ対策底上げを目的として、経済産業省が新制度、『格付け制度』を開始します。 本講演では、サイバーセキュリティチェックシートや格付け制度への対応策など、取引先への期待へどう応えるべきかを徹底解説します! セッション1.2026年開始予定の「セキュリティ対策評価制度」とは!? セッション2.制度対応を加速する2つの鍵~SecurityFREEとSCSmartによるセキュリティ対策支援~

この他にも、貴社のセキュリティ対策を次のレベルへ引き上げるための講演を多数ご用意しています。

本イベントは無料でご参加いただけますので、ご興味のある方は、ぜひ下記リンクよりイベント詳細をご確認の上、お申し込みください。

▶「セキュリティ点検Week 2025」の詳細・お申し込みはこちら

なお、ASMサービスの導入検討や活用方法、最新のセキュリティ対策情報について詳しく知りたい方は、ぜひ、下記の情報もご覧ください。

※ケーススタディ協力: KELA

- <ASMを学ぶコラムシリーズ>

- 「ASM」に関する基礎知識から実践的な活用法までを体系的にまとめたコラムシリーズを公開しています。初めてASMを知る方から、実際の運用を検討している方まで、目的や課題に応じた情報を紹介するコラムです。ぜひ、自社のセキュリティ強化の一助として活用してみてはいかがでしょうか。

-

【入門編】ASMとは?情シスが⾒落としがちな外部IT資産を守るセキュリティ対策

【実践編】ASMのススメ〜政府も進める新たなサイバー攻撃への対策、どう始めるか?

【選定編】難しくないASMの始め方!自社に合うサービスを選ぶ3つのポイント

【対策編】プロが語るサイバー攻撃最前線!ASMで“攻撃者視点”の対策を

【活用編】ASMで発見?セキュリティ対策の“死角”─情報漏えい3つのケースで学ぶ