-

- エスカ&レン:

- 今月もやってきました!「エスカとレンのセキュリティ通信」のお時間です。

-

- エスカ:

- 早くも初夏の陽気が感じられる5月、皆さまはどのようにお過ごしですか?

-

- レン:

- ゴールデンウィークや母の日など、イベントが盛りだくさんの季節だね。

-

- エスカ:

- スポーツ大会やバーベキューをするのもよさそうだね。

さて、今回ご紹介するトピックスは・・

国内のランサムウェア被害は過去最多 サイバー攻撃への対処が遅い業界はどこ?

-

- エスカ:

- 2025年も引き続き注意すべきサイバー脅威。どんな特徴があるのか、ご紹介します。

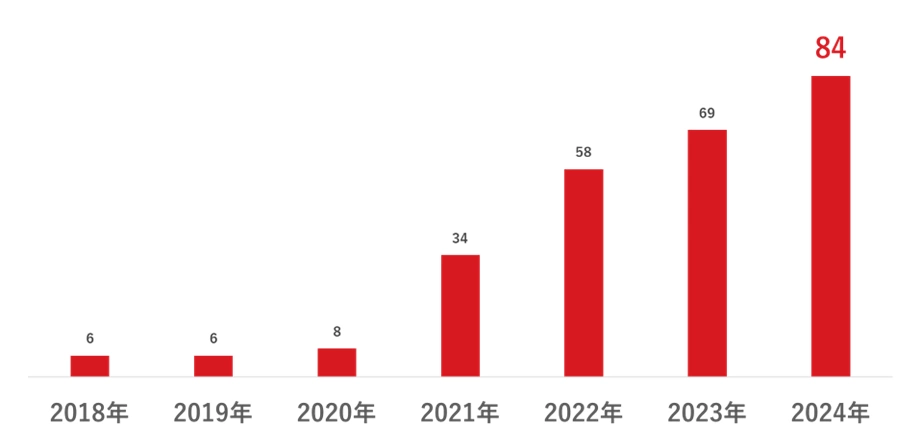

Trend Micro は2025年4月16日、国内外のサイバーリスク動向を分析した「年間サイバーリスクレポート2025年版」を公開しました。国内で観測したランサムウェア被害の公表件数が2024年に84件に達し、過去最多を記録したことを明らかにしています。

(参照)公表内容を元に整理した国内法人組織のランサムウェア被害公表件数(海外拠点のみでの被害も含む)(Trend Micro より)

ランサムウェア被害の多くはVPNやRDPなどネットワークの脆弱性を突かれて発生しています。攻撃を未然に防ぐにはネットワークの攻撃対象領域(アタックサーフェス)と潜在的な弱点を可視化し、リスクの最小化に向けた対策を講じることが必要となります。

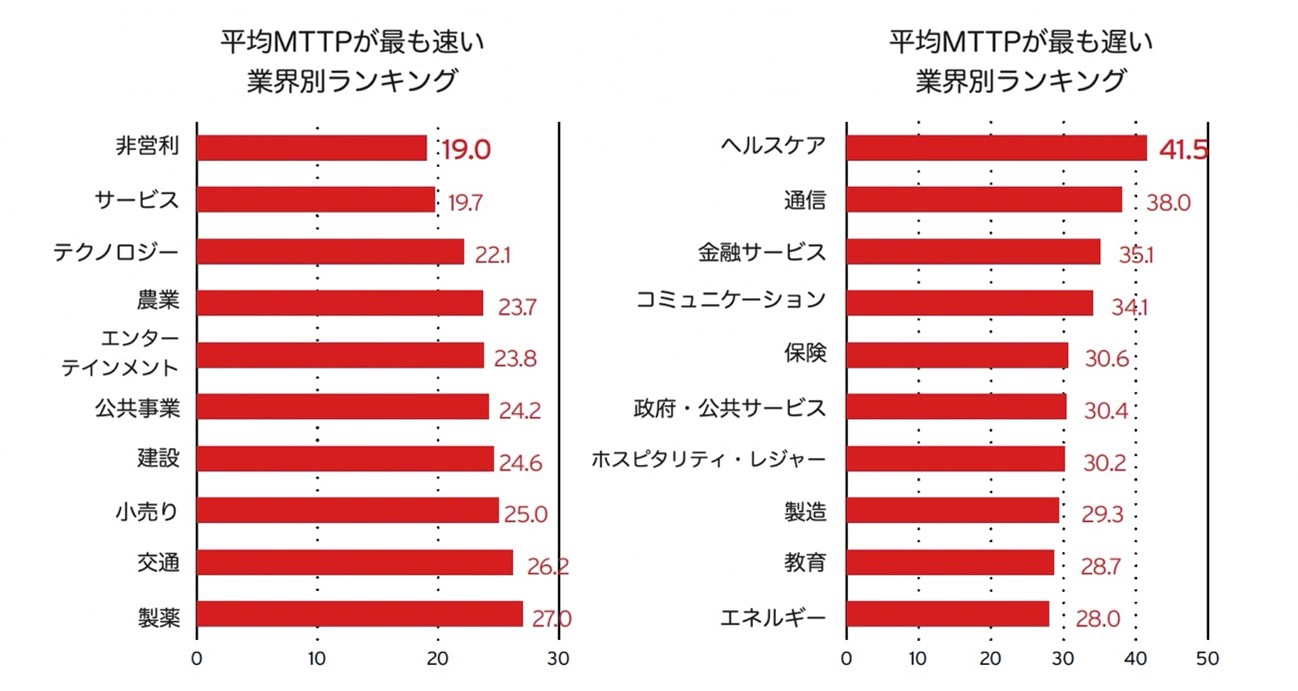

レポートでは日本企業のパッチ適用までの平均時間(MTTP)が27.5日であることも報告しています。業界別では非営利団体やサービス業、テクノロジー業界が比較的早く対応していることが分かりました。逆にヘルスケア分野ではMTTPが41.5日に達しており、業界として脆弱性対策に課題があります。

(参照)業界別MTTP(Trend Micro より)

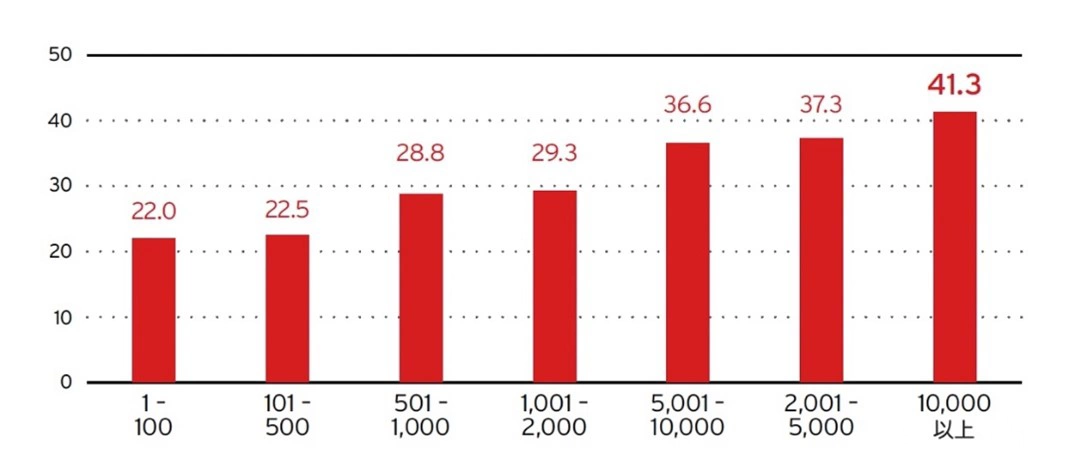

さらに企業規模が大きくなるほどパッチ適用に時間を要する傾向も明らかになりました。従業員数が1万人を超える企業ではMTTPが41.3日に達しており、脆弱性を長期間放置してしまう傾向があります。

(参照)組織規模別MTTP(日) (Trend Micro より)

Trend Micro は全ての脆弱性に即時対応することは現実的ではないとした上で、自社にとってビジネスクリティカルな資産に関連する脆弱性を優先的に対処する戦略の必要性を訴えています。継続的なリスク評価と能動的なアプローチにより、組織全体のセキュリティレジリエンスを向上できます。

参考URL:

https://www.trendmicro.com/ja_jp/about/press-release/2025/pr-20250416-01.html

https://www.itmedia.co.jp/enterprise/articles/2504/19/news072.html

-

- そふくリス:

- ランサムウェア被害ってやっぱり毎年増えているんだね・・。

身近で起きていないと、なかなか自分事として捉えられないね。

-

- エスカ:

- そうだね。「うちはターゲットにならないから大丈夫」と言っている組織もよく聞くけど、被害に遭うのは有名な組織だけではなく、むしろセキュリティ対策が不十分な中小企業が目立っているんだよ。

-

- レン:

- 業種別でのデータも出ていて興味深いね。特に、今回ご紹介した脆弱性は被害の原因としてもよく挙げられるから、自分事としてきちんと対策していく必要があるね。

■推奨する対応策

- 最新の脅威情報を収集し、従業員に共有する

- OSやソフトウェアは常に最新版に更新する

- 外部公開している資産と漏洩している認証情報の把握を行う

- ウイルス感染に備え、セキュリティ製品(アンチウイルスソフト、EDR、UTM等)の導入、監視強化を行う

■関連サービス

・

脆弱性診断

・・既知の脆弱性の把握

・

SCSmart ASM

・・外部公開資産や漏えいした認証情報の把握

・

Security FREE

・・EDRやUTM、ADサーバ、Microsoft 365 など監視対象機器における不審なログのリアルタイム検知・報告

-

- レン:

- 続いて、ランサムウェア感染時にどう対応したらよいのか、IPAから訓練ツールが公開されましたので、ご紹介します。

IPA、ランサムウェア感染時の対応を訓練するツールを公開

(参照)セキュリティインシデント対応机上演習教材(IPAより)

情報処理推進機構(IPA)は、ランサムウェア感染を想定したセキュリティインシデント対応の机上演習教材を公開しました。中小企業や医療機関を対象に、インシデント発生時の対応力を高めることを目的とし、演習用教材とあわせて「セキュリティインシデント対応机上演習実施マニュアル」も無償で提供しています。

同教材はIPAが公開する「中小企業のためのセキュリティインシデント対応手引き」の内容を踏まえ、実践的な演習を可能にする構成となっています。手引きではインシデント発見から対応・復旧・再発防止までの3段階の行動を整理しており、組織が取るべき具体的な手順を提示しています。ウイルス感染や情報漏えいなどの事象別の対応や相談窓口、関連ガイドラインのサンプルなどを網羅しており、平時・緊急時ともに役立つ実務的資料となっています。

実施マニュアルでは、組織内で演習を実施するための準備から運営、事後対応に至るまでの詳細な手順を提示しています。机上演習は、技術的な操作ではなく、インシデント発生時の意思決定や対応方針の検討を重視した形式で参加者がシナリオに基づいて議論・発表をします。

マニュアルの内容は多岐にわたっており、事前準備では目的の設定やシナリオの選定、会場の確保、進行計画などを作成します。演習当日は座学を通じた基本知識の共有に加え、グループディスカッションによる対応方針の検討と発表、講評を実施します。事後にはアンケートや社内報告、ルールの見直しなどで振り返りつつ、演習結果を次につなげます。

マニュアル内のシナリオには一般企業向けと医療機関向けの2種類が用意されており、それぞれランサムウェア感染を想定した内容となっています。演習の主な目的はセキュリティ意識の向上やインシデント対応能力の強化、部門間のコミュニケーション促進、既存の対応戦略の検証などで、再発防止策として社内規定の見直しや事業継続計画(BCP)の整備、セキュリティ教育・訓練の実施、広報体制の構築といった施策にも言及しています。

教材およびマニュアルはIPAのWebサイトよりダウンロード可能で、内容のカスタマイズも許可しています。ただし、著作権はIPAに帰属し、営利目的での使用や無断での再配布は禁止しています。演習の導入を検討する組織にとって、即活用可能な実践的資料といえます。

参考URL:

https://www.ipa.go.jp/security/sec-tools/ttx.html

https://www.itmedia.co.jp/enterprise/articles/2504/17/news076.html

■推奨する対応策

- 昨今の脅威情報の共有を行う

- 自社のセキュリティ対策状況の可視化を行う

- 情報システム部門と役職者に対して、インシデント対応訓練を実施し、見直しを行う

- インシデントが発生した際に相談可能なセキュリティベンダーを選定する

■関連サービス

・

SCSmart セキュリティ評価

・・自社のセキュリティ対策状況の可視化と、今後の対策方針の策定

・CSIRT構築支援・・インシデント対応体制の構築支援

・インシデント対応支援・・インシデント発生時の対応方法のアドバイス

-

- そふくリス:

- インシデント対応に関する教材もあるんだね。

明日は我が身と思うと、一度、こういう教材を用いて訓練を実施してみるのもよさそうだね。

-

- レン:

- いざ、インシデントが発生してしまうと、どう対応すればよいかわからないことが多いんだよね。

一度訓練をしておくと、やるべきことが可視化できるから、実際に被害に遭ってしまった時にもスムーズに対応できるようになるよ。

-

- エスカ:

- 新入社員が配属されたり、人事異動が発生したりすると、インシデントが起きやすくなるので、教育の一環に実施していただけたらと思います。

また、弊社でもフォレンジック調査やデータ復旧などのインシデント対応支援サービスを提供可能なので、お困りの際にはご相談ください。

-

- そふくリス:

- ランサムウェアの脅威、他人事じゃないよね。

ところで、攻撃者が最初に狙う『資産』って何か知ってる?

自社の攻撃対象領域を可視化して、脆弱性に先手を打とう!

お役立ち資料

-

- レン:

- ということで、今月の「エスカとレンのセキュリティ通信」は以上となります。

バナーから、セミナーやサービス紹介ページを確認できますので、ご興味ありましたらぜひ確認してみてください。

前回の記事はこちら!

まずはこれ!新入社員が知るべき3つの情報漏えいの脅威とインシデント対策

無料セミナーのご案内

関連サービス

記事内でご紹介したサービスは下記からご覧いただけます。