「セキュリティ製品を選ぶ視点」を正しく知る

サイバー攻撃が高度化、複雑化するなか、脅威の侵入を完全にブロックすることはほとんど不可能になりつつある。

かつてのセキュリティ対策の中心は、ファイアウォールで通信をブロックし、アンチウイルスソフトを使って攻撃の初期段階にある脅威を取り除くことだった。

しかし、攻撃側と防御側とでは、先手となる攻撃側がどうしても有利となる。従って、近年の脅威はユーザーやセキュリティ対策製品をすり抜けて 内部に侵入してくる。そして、内部を調査しながら外部の悪意あるサーバと通信して、重要な情報をこっそりと盗み出していく。ファイアウォールとアンチウイルスソフトだけでは攻撃を防げなくなってきているのだ。

こうした迫りくる脅威に対して、Webフィルタリングやメールセキュリティ、IPS/IDSといったさまざまなソリューションが提供されるようになった。「知っておくべき4つのこと」と題した本シリーズの第二回では、市場のセキュリティ製品を選ぶにあたってどのような視点を持つべきなのかを整理していく。

SBテクノロジー株式会社

プリンシパルセキュリティリサーチャー

辻 伸弘 氏

「脆弱性の3つのパターン」に注目して対策を講じる

既述のとおり、今日の市場には、各ベンダーが提供するさまざまなソリューションが存在している。しかし、攻撃側もその防御網をかいくぐる新たな手口を開発するため、依然として攻撃と防御のイタチごっこは続いている状況だ。

残念ながら、新たな手口が発見されるたびに最新ソリューションを導入できるような組織は、ごく一部にとどまる。中堅中小企業をはじめ、ほとんどの組織 は、限られたコストとリソースで 脅威に対抗していかなければならない。

辻氏は、限られた資源のなかで効果的なソリューションへ投資するために、「脆弱性の3つのパターンに注目すること」がポイントとなるとアドバイスする。

第1話でも触れたが、セキュリティリスクは「資産」「脅威」「脆弱性」と掛け合わせで考えることができる。資産は「どこにある何を守りたいか」を示したものであり、具体的な活動としては「情報の調査や棚卸し」などがある。脅威は「どの経路からどのようにくるのか」を示したもので、具体的な活動としては「PCやモバイルなどのデバイス調査」や「ネットワークの調査」などがある。3つめの脆弱性は「自組織のシステムに関係あるのか、どのくらい危ないのか、どれから対処するのか 」で、脆弱性の深刻度や悪用可能性などを判断しながら「対策に優先順位を付けていく」活動となる。

辻氏のいう脆弱性の3つのパターンとは、このようにして優先順位を付けたあと具体的に対策を実施していく際に活用するものだ。

まず脆弱性は、大きく3つの種類に分類することができる。システムやソフトウェアにかかわるもの、設定にかかわるもの、人にかかわるものだ。1つめのシステムやソフトウェアの欠陥については、セキュリティパッチを適用することが基本となる。2つめの設定については、設定ミスが起こっていないかのチェック、パスワード管理の見直しなどが中心となる。3つめの人の脆弱性については、不審なメールの取り扱いなど、教育や組織文化に関わる取り組みだ。

システム、設定、人。これら3つの脆弱性を考慮することで有効な対策を打ちやすくなるという。

具体的なセキュリティ対策を実施する際には、脅威を正しく知り、自組織にとってどんな影響があるのかを把握することが重要です。ソリューションとして何が必要なのかは、外部のベンダーにはわかりません。自分たちのことを自分たちで理解していくことが求められます。脆弱性の種類に注目し、自組織に影響があるのかどうかを考える。これは 、結果、自組織のリソースを把握することになり 、どのリスクにどんな対策で対応するのかという検討を進めるための重要な一歩になります。

知るべきこと③「セキュリティ製品を選ぶ視点」

入口対策や出口対策とは異なる視点も持って、製品を選定する

セキュリティ対策を実施する際のポピュラーな考え方として、「攻撃が発生する場所」に注目するというものがある。具体的には、侵入を防ぐために壁を高くする「入口対策」、脅威が外部と通信したり外部に情報を持ち出すことを防ぐ「出口対策」、ネットワーク内部で行う悪意のある活動を検知したり止めたりする「内部対策」だ。

ただ、こうした「攻撃が発生する場所」にだけ注目すると、どのような対策をどう実施していけばいいのか、具体的な姿や「守るもの」との関連性が見えにくくなる。そのため、既述した脆弱性というアプローチも交えながら対策を講じていくことが求められる。

脆弱性の3つのパターンごとに、"入口、出口、内部を横断した対策" を施していく。この考え方は、クラウド化によりファイアウォールを挟んだ内側(LAN/WAN)と外側(インターネット)の境界がなくなりつつある今日こそ有効な方法でもある。

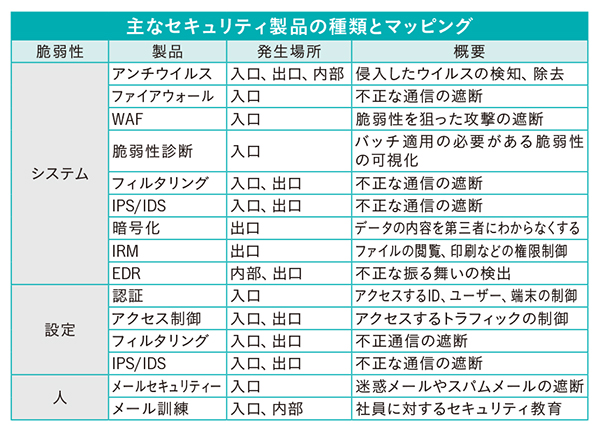

セキュリティ製品の種類とこれが「脆弱性」「攻撃が発生する場所」のそれぞれでどこに位置するのかを下図にマッピングした。各製品の概要も簡単に振れているので、参考にしてほしい。

「攻撃が発生する場所」に着目することは有効なアプローチです。ただ、どうしても「どの場所を対象とした攻撃への対策が足りていない? 」という "攻撃基点の発想" に陥りがちです。また、不足している穴を埋めようとしてソリューション導入だけに関心が集りやすくなります。セキュリティリスクの中に内包されている脆弱性を視点にくわえることで、"自分基点の発想" を保ちながら適切な製品を選定できるでしょう。

システムの脆弱性はパッチ適用が基本。暫定策や代替策も考慮すべし

各脆弱性における具体的な対策内容について、幾つか紹介しよう。

まず、システムやソフトウェアの脆弱性については、OS、ミドルウェア、アプリケーションなどへのパッチ適用が基本となる。システムの都合でパッチ適用ができない、クラウドを併用しているといった場合は、それぞれに環境に応じた暫定策や代替策をとる。例えば、IPSのフィルタリングによってパッチ適用までに猶予期間を設けたり、アプリケーションをSaaSやPaaSに移行してパッチ適用をクラウド事業者に任せたりする。コストや運用負荷を考慮しながら、優先度に応じて最適なパッチ適用のあり方を作っていくことが重要だ。

設定の脆弱性については、多くの組織が悩んでいる問題に「パスワード管理」が挙げられる。管理側としてはユーザーに難しいパスワードを設定してほしいし定期的な変更を求めたいが、ユーザーはできるだけ負荷の少ない方法でログインしたいと考える。その結果、簡単なパスワード設定が横行し、情報漏えいのリスクが高まってしまう。

双方に思いがあるわけだが、守られないルールがある場合、守らない人が悪いのでなはくルール自体が悪いとも考えるべきだと辻氏はいう。パスワード設定についても、システム側で巻き取ってユーザーに意識させずに利用させる仕組みがあれば、利便性とセキュリティが両立できる。

弊社の場合、ユーザーに対してパスワードの定期変更は求めていません。全社員のパスワードをIT部門で管理しており、危ないパスワードの社員にだけアラートを出して強制的に変更を促す。もし従わない場合にはログインができないようにしています 。モバイルアクセスに関しては証明書でのアクセス制御を行っていますが、極力ユーザーには負荷をかけない形になるようにしています。このような、 ユーザーの業務の可用性を損なわないという視点は、非常に重要です。これは「人」の脆弱性への対応でも同様です。

システムや設定の脆弱性は、対応の方針や方法が比較的見えやすい。しかし、プロセスや人にかかわる対策は、効果を上げるのが難しい。事実、辻氏も、事故を起こさないように人を教育することは不可能に近いと述べ、起こってしまったときのことを考えて対策を講じていくべきだという。

「組織の文化とルールの変え方」を正しく知る

「不審なメールはクリックしないでください」「パスワードは8桁以上英数字を混ぜて作成し、定期的に変更してください」──。IT部門やセキュリティ部門がこうしたルールを作成してユーザーに守らせようとしても、ほとんどの場合うまくいかない。

「守るもの」を知り、そこで防ぐべき「脅威」に対しセキュリティリスクに優先度をつけて、対策を実行していく。こうしたプロセスによってセキュリティ水準は間違いなく高めていけるが、近年のセキュリティ対策が難しいのは、ユーザー側のちょっとしたミスが、組織運営にも影響を及ばしかねない事態を招くことだ。従業員のうちたった1人が悪意のあるメールを開いただけで、マルウェアに感染し、すべての従業員の情報やすべての顧客の情報が漏れてしまう。

人の脆弱性によるリスクを引き下げるためにどのようなアプローチで組織の文化やルールを変えていくべきか、解説していこう。

知るべきこと④「組織の文化とルールの変え方」

「ユーザーの可用性を妨げない」ことを意識する

1人にも感染させないようにさまざまな対策を講じた結果、かえってそれがユーザーのIT利用やシステムへの満足度を下げてしまった――

IT管理に携わる方ならば誰しもそんな経験を持っているのではないだろうか。辻氏はこういった事態に対し、あまりにもルールが守られないならば、ルール自体に問題があると疑ってみるべきとアドバイスする。

ルールが守られないのは、そのルールによってユーザーが不便に感じることが多いからだ。不便を強いるようなセキュリティは、一時的にこれが守られても、長続きしない。それどころか、ルールが順守されていないことを把握できない状態となると "安全ではないのに安心する" ということとなり、是正されることもなく結果、脆弱性を生んでしまうということもある。アンチウイルスやファイアウォールがなぜこれだけ広く浸透したか。それはきっと、自分のやりたいことが妨げられなかったからだろう。守られていることを意識せずに仕事を続けることができる。このような「ユーザーの可用性を妨げない」仕組みづくりが、組織の文化とルールの変えていくうえでは求められる。

では、そのためにはどうすればいいか。ポイントとなるのは、ルールを人に強制させないこと、そして、事故が起こることを前提にして、リスクや事故が生じたときにもシステム側でセキュリティを担保する仕組みを構築することだ。前回辻氏が触れたパスワードの取り組みが、具体的な例として分かりやすい。

こうした仕組みを整備するうえで重要なことに、「人を責めない」ことがあるという。例えば、不審なメールを誰かが開いてしまっても、「開いたのは誰か」を探しだして問い詰めるようなことはしない。むしろ、開いたら報告してもらい、報告したことを評価するようにする。後はシステム側が巻き取って問題を迅速に解決していく。そうすることで、速やかな報告が促されるようになっていき、結果的にスムーズな対処が可能になるという。

ミスをしない人はいません。何かミスをしたときにその人を責めても何も問題は解決しません。ミスをしないように教育することも必要ですが、ミスを起こすことが当たり前だと考えて、迅速に報告が上がってくる文化をつくり、有事の際にどのように対応するのかをユーザー個々人に浸透させ、組織として対応できるようにしていく必要があります。

人を責めずに仕組みを責める

こうした「人を責めない」という発想は、製造業における工場のラインなどでも採用されているものだ。ある工場では、ラインに違和感が発生すると、ラインの担当者が「紐」を引っ張ってラインのリーダーを呼び判断をあおぐという 。ユニークなのはそこで設定されているルールだ。

そのルールは「考えなくていいから引け」という非常にシンプルなもの。何も考えずに引くことができるので、リーダーはラインの違和感をすぐ把握できるし、シンプルだからユーザーの可用性も妨げない。1日に200回は紐が引っ張られるそうだが、リーダーの意思決定により仮にラインを止めても、原因を特定してトラブルを解消するまでの仕組みが既にできているためすぐにラインを再開できる。

もし「(違和感があったら)考えなくていいから引け」ではなく「何か問題があったら引け」というルールが設定されていたらどうか。この場合「何か」を現場の担当者が判断する必要がでてくる。判断が遅くなって原因の追求ができなくなることもあるし、問題を起こすことを恐れてリーダーを呼ばなくなる可能性もある。「考えずに引く」という極力ユーザーの負担を減らしたルールにすることで、人のミスをシステム全体でカバーできるようになったわけだ。

この例が素晴らしいのは、ミスがきちんとシステムでカバーできていること、そしてそれをチェックする仕組みもあることです。ラインのリーダーがラインの中にわざと不良品を混ぜたり、部品を抜いたりします。それを検品で見抜いて担当者がきちんとラインを止めるかどうかをチェックしているのです。こうした "いじわる" なチェックの仕組みは、意外にも、現場の担当者の要望をきっかけにして 作られたそうです。単純作業をしていると緊張感が低下するためそれを避けたいという思いがもとになっていますが、人を責めないことで担当者とその管理者との間に信頼関係が生また結果ともいえるでしょう。1つのルールが組織内に信頼関係を生み、結果として全体の風土を大きく変えた好例だと思います。

普段の業務の延長で「組織力」を養う

セキュリティの取り組みで重要なのは、今述べたような「人やプロセスによって生み出される組織の風土、文化」をどう作りだしていくかだ。

ユーザーは、何か問題を起こしたとしても報告すれば褒められる。管理者は、人を責めるのではなく仕組みが悪いと考えてそのためにルールを改善していく。組織のセキュリティを強化していくうえでは、ユーザーと管理者の間に信頼感を生み出しながら「組織力」を作り出していくことが重要だ。

また、今日のサイバー攻撃は予測できない自然災害のようなものであり、何が起きるかは誰にもわからない。自然災害に対して備蓄や訓練、事業継続のためのマニュアルや設備の整備などを行うように、サイバー攻撃に対しても "起きてしまったときにどうすればいいか" を準備しておく必要がある。

セキュリティは目に見えないこともあり、何か特別な計画や対策が必要と思われがちです。ただ、これまで投資してきたインフラや既存のルールを少し見直すだけでも、「組織力」の向上につながることは多いです。これは私自身がお客様のセキュリティをサポートしている中でも強く感じています。セキュリティ対策を特別なものと捉えるのではなく、普段の業務の延長線上にあるものとして取り組んでいくことが大切です。

限られた資源を適切なセキュリティ対策に割り当てる。そのために知っておくべき4つのことと題し、「守るもの」「脅威」「セキュリティ製品を選ぶ視点」「組織の文化とルールの変え方」を紹介してきた。記述のとおり、セキュリティ対策に取り組むうえで第一に重要なのは、組織のアセンスメントだ。「守るもの」を知ることを基点とし、自組織にとって最善のセキュリティ対策を実践していってほしい。