-

- エスカ&レン:

- 今月もやってきました!「エスカとレンのセキュリティ通信」のお時間です。

-

- エスカ:

- 新しい年が始まると、気持ちが引き締まりますね。お正月はゆっくりできましたか?

-

- レン:

- うん、のんびり過ごしてリフレッシュできたよ。初詣で「今年も元気に過ごせますように」ってお願いしてきたんだ。

-

- エスカ:

- いいですね!今年も健康とセキュリティに気を付けて、明るく過ごしていきましょう!

今回ご紹介するトピックスはこちらです!

2025年の国内セキュリティインシデントを振り返る

-

- エスカ:

- まずは、2025年に発生した国内セキュリティインシデントの振り返りをご紹介します。

トレンドマイクロは2025年12月11日、同年1月~11月に発生した国内インシデントのデータと考察を取りまとめたレポートを公開しました。

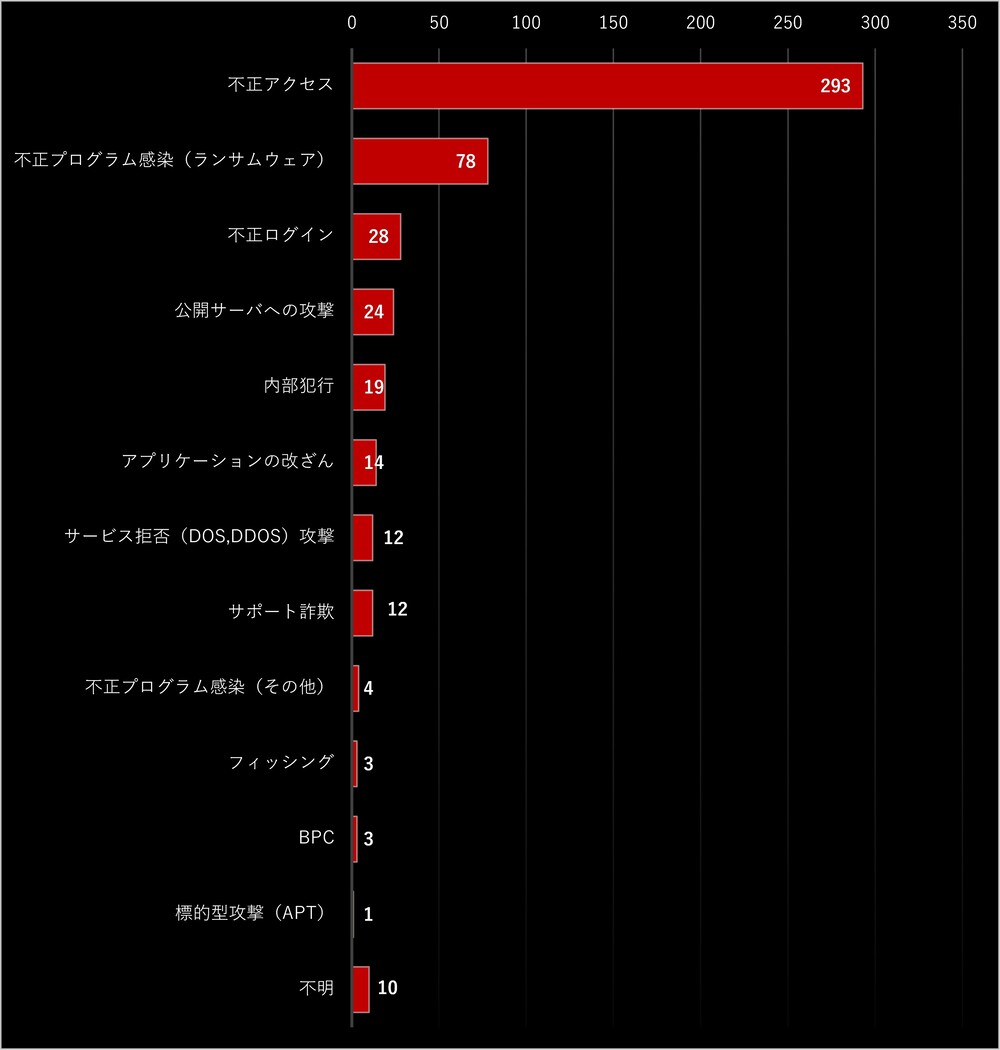

2025年1月~11月に公表されたセキュリティインシデントは501件にのぼりました。これは1日当たり1.5件の発表ペースです。1日当たり約1.4件だった2025年上半期と比べると、公表ペースがさらに加速していることがわかります。また、攻撃カテゴリ別では「不正アクセス」が最も多く、次いで「ランサムウェア」が2位でした。ランサムウェアは、10月頃に大手企業が攻撃を受けたことで大きな話題となったものです。

「ランサムウェア」については、公表ペースに大きな変化はないものの、事業停止と復旧に数か月を有するような大規模な攻撃の被害事例が多数公表されています。攻撃グループは、業種や企業規模を問わず攻撃を行いますが、特にここ1~2年では、身代金の支払い圧力を高めるため、仮想化基盤といった組織の基幹システムを標的とする動きが見られるようになりました。

出典:トレンドマイクロ(https://www.trendmicro.com/ja_jp/jp-security/25/l/securitytrend-20251211-01.html)

次に、2025年1月~11月に発生した主なセキュリティインシデントをご紹介いたします。

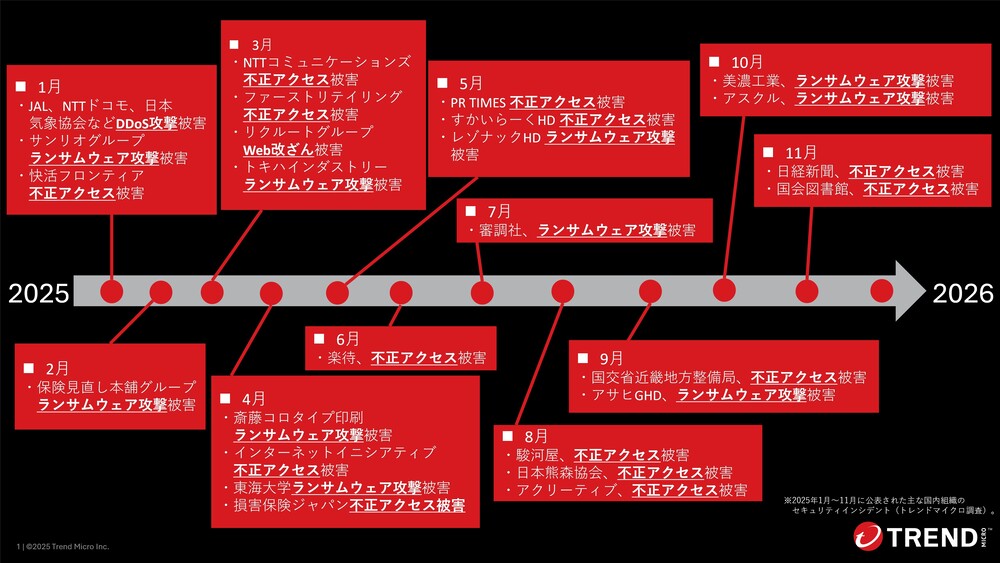

2025年は、2024年末から続く日本航株式会社(JAL)や株式会社NTTドコモ、一般財団法人日本気象協会といった国内組織が、DDoS攻撃の被害を公表したことから幕を開けました。

多くのWebサービスで一時的に閲覧や利用ができない状況が続き、トレンドマイクロではこのDDoS攻撃と関連があると推測されるIoTボットネットの活動を観測していました。

5月:報道配信サービス大手の株式会社PR TIMESが、不正アクセスにより90万件以上の情報が漏えいした可能性を公表。

同社サービスを利用していた法人組織からも二次被害の可能性が報告されました。

8月:ECサイト事業を展開する株式会社駿河屋が、Webサイトへの不正アクセスにより約3万件の情報が漏えいした可能性を公表しました。続く9月には、アサヒグループホールディングス株式会社(アサヒGHD)がサイバー攻撃による一部生産活動の停止を発表。その後、ランサムウェア攻撃が原因であることや、150万件以上の情報が漏えいした可能性、今後の復旧策などについて記者会見で説明しました。

10月:流通大手のアスクル株式会社がランサムウェア攻撃を受け、同社の物流サービスの一部停止を公表しました。この案件もアサヒGHDの事例と同様、取引先へ多大な影響を及ぼし、同社は12月上旬から本格的な事業活動の復旧を進めています。

出典:トレンドマイクロ(https://www.trendmicro.com/ja_jp/jp-security/25/l/securitytrend-20251211-01.html)

2025年のサイバー攻撃を振り返りましたが、2026年以降も「業種・組織規模に関係なく、侵入できる隙がある組織に侵入する」という基本的な構造は変わりません。むしろ、組織のDX推進によるアタックサーフェスの拡大やAIの発展・普及により、状況はさらに深刻化するでしょう。より工数がかからず、攻撃者にとって効果的な手口が見つかれば、それを瞬く間に複数の攻撃者によって悪用され、「隙のある組織に侵入する」という傾向に拍車がかかると考えられます。

■推奨する対応策

- EDRおよびアンチウイルスソフトの導入

- 公開資産への脆弱性対策

- 認証権限の見直し、継続的な監視

■関連サービス

・標的型メール訓練:不審なメールへの対処方法(開かない、開いてしまった場合の報告)の訓練

・

Security FREE for Microsoft 365

:アクセスログをリアルタイムで監視し、異常を早期に検知

・

Security FREE for PC監視

:PCの内部挙動を24時間365日体制で検知・防御

・

SCSmart プラットフォーム診断

:既知の脆弱性の把握

・

SCSmart Active Directory 設定診断

:認証基盤がセキュアな構成になっているかを診断

・

SCSmart ASM

:外部公開資産や認証情報の管理・監視

-

- エスカ:

- 2025年も多くのセキュリティインシデントが起きていて、特にランサムについては多くの関心が集まっていたと感じるよ。

-

- レン:

- アサヒGHDやアスクルといった有名企業が立て続けに被害を受けたことで、国内企業のセキュリティへの関心が一気に高まった1年だったね。

-

- そふくリス:

- 2026年もDX拡大とAI普及で攻撃の効率が上がるから、業種・規模を問わず「隙があれば侵入される」前提で備えを急がないといけないね。

2026年に注目すべきサイバー脅威情勢とは?

-

- レン:

- 続いては、2026年に注目すべき脅威についてご紹介します。

出典:NEC(https://jpn.nec.com/cybersecurity/intelligence/251218/index.html)

2025年12月18日、NECが2026年に予測されるサイバー脅威を発表しました。

【LLM駆動の環境適応型マルウェア台頭】

攻撃者は侵入後、LLM(大規模言語モデル)を用いて環境に合わせたコマンドやスクリプトを自動生成するなど、攻撃手法を高度化させています。さらに近年は、AIエージェントのコーディング・自動化能力の向上により、侵入後の意思決定やコード変異の自動化も進んでいます。これにより、環境適応と検出回避の両面で、マルウェアが動的に振る舞いを変える傾向が強まると予測されています。

【MCPを悪用した偽サーバー・偽ツールの増加】

一部SaaSでは、MCP(Model Context Protocol)やADP(Agent Data Protocol)といった、AIエージェント間やツール連携のためのプロトコルへの対応が進んでいます。今後はこれらを悪用した偽サーバーや偽ツールが増加し、誤接続や過大な権限設定、意図しない自動送信による機密情報の流出や、応答の汚染・偽情報混入による判断ミスといったリスクが高まるでしょう。

【AI連携で拡大するSaaSサプライチェーンの波及リスク】

サードパーティ製品でAI機能の導入が進み、複数のSaaSを横断する自動化や広範なAPI権限、長期間有効なトークンの利用によって、サービス同士のつながりが強くなっています。その結果、ひとつのサービスで起きたインシデントが他のサービスにも連鎖し、被害が拡大するリスクが高まっています。さらに、AI活用によるデータの横断利用が進むことでデータの流れが把握しにくくなり、情報漏えいや過大な権限の悪用といったリスクが高まることが予測されています。

【脆弱性悪用から認証情報窃取の攻撃連鎖が定番化】

境界装置や公開サービスの脆弱性を突いた侵入が起点に、コード実行や権限昇格を経て認証情報が盗まれ、重要システムへ被害が広がるという一連の攻撃が定番化すると予測されています。脆弱性の悪用は初期侵入で多く用いられる傾向が続いており、認証情報が窃取されると横展開や長期的な潜伏が容易になります。そのため、脆弱性対策とあわせて認証情報の管理がますます重要になっています。

【生成エンジン最適化(AI最適化)の悪用が招く誤誘導とフィッシング】

生成エンジン最適化の手法が悪用されると、誤情報の拡散、フィッシングサイトや偽サイトへの誘導、検索サービスを装った生成AIサイトの開設などが行われる恐れがあります。

■推奨する対応策

- サービス連携や外部ツール利用に組織としてルールを設け、必要最低限の連携に限定する

- 機器のOSやソフトウェアのバージョンを常に最新の状態に保ち、定期的に脆弱性診断を実施する

- 多要素認証の導入やアクセス権限の最小化などを実施し、認証情報の管理を徹底する

- AIの特性やリスクを理解し、情報を鵜呑みにしない活用を徹底する

■関連サービス

・セキュリティ教育:従業員に対するセキュリティ意識の向上

・標的型メール訓練:不審なメールへの対処方法(開かない、開いてしまった場合の報告)の訓練

・

Security FREE

:アクセスログをリアルタイムで監視し、異常を早期に検知

・

SCSmart ASM

:外部公開資産や認証情報の管理・監視

・

SCSmart プラットフォーム診断

:OSやミドルウェア、ソフトウェアに潜む既知の脆弱性の把握

・

SCSmart Webアプリケーション診断

:Webアプリケーションに潜む既知の脆弱性の把握

-

- そふくリス:

- 最近の脅威って、AIや自動連携が絡んでいて難しいね。便利になった分、気づかないうちに被害が広がりそうで少し怖いな。

-

- エスカ:

- そうだね。AIやSaaS連携が前提になると、「どこまで信頼してよいのか」「誰が何をしているのか」を意識しないと、誤接続や権限悪用、誤誘導が一気に連鎖してしまいます。

-

- レン:

- さらに怖いのは脆弱性の悪用だね。侵入を完全に防ぐのは難しいからこそ、認証情報の管理や権限の見直しを徹底して、被害を広げないよう気を付けていきましょう。

-

- エスカ:

- ということで、今月の「エスカとレンのセキュリティ通信」はここまでです。

バナーから、セミナーやサービス紹介ページもご覧いただけますので、ぜひチェックしてみてください。

お役立ち資料

前回の記事はこちら!

たった1台のPCに潜むマルウェアが命取りに。企業の情報漏えいを防ぐには ? -セキュリティ通信-

無料セミナーのご案内

関連サービス

記事内でご紹介したサービスは下記からご覧いただけます。